安全威胁情报周报(10.17~10.23)

澳大利亚保险公司 Medibank 遭有针对性的网络攻击 Tag:Medibank,保险事件概述:继澳大利亚电信公司 Optus 和 IT业务咨询公司 Dialog 遭到网络攻击,数据发生泄露后,犯

2022-10-23 22:10:2

Author: 微步在线研究响应中心(查看原文)

阅读量:32

收藏

![]()

澳大利亚保险公司 Medibank 遭有针对性的网络攻击

![]() Tag:Medibank,保险

Tag:Medibank,保险

事件概述:

继澳大利亚电信公司 Optus 和 IT业务咨询公司 Dialog 遭到网络攻击,数据发生泄露后,犯罪分子将目光转向了保险行业,澳大利亚私人健康保险公司 Medibank 成为最新网络攻击的受害者。Medibank 是澳大利亚一家拥有 370 万客户的私人健康保险公司。近日,该公司发表了一份简短的声明证实遭到网络攻击,目前已将包含国际学生政策系统脱机,正在有条不紊和安全地重新启动系统,并表示尚未发现用户数据遭到泄露。截至目前,Medibank 尚未公开披露网络攻击的黑客组织及攻击的细节。

来源:

https://www.medibank.com.au/livebetter/newsroom/post/medibank-cyber-incident-update

保加利亚政府机构基础设施遭到大规模 DDoS 攻击

![]() Tag:DDoS,基础设施

Tag:DDoS,基础设施

事件概述:

近日,保加利亚共和国总检察长发表推文称,保加利亚政府机构基础设施遭到大规模 DDoS 攻击,并将发起大规模 DDoS 攻击的矛头指向俄罗斯威胁组织。此次袭击始于10月15日,保加利亚国防部、司法部、宪法法院和内务部等多个政府部门遭到袭击。据调查指出,此次袭击起源于俄罗斯马格尼托哥尔斯克,当局已经确认了至少一名参与此次大规模袭击的人员,并要求引渡人员,但俄罗斯政府表示将永远不会支持保加利亚当局的要求。![]()

来源:

https://twitter.com/IvanGeshevPG/status/1581255372933058560?

印度发电巨头塔塔电力公司遭到网络攻击

![]() Tag:电力能源,印度,网络攻击

Tag:电力能源,印度,网络攻击

事件概述:

近日,印度最大的发电公司塔塔电力有限公司(Tata Power Company Limited)称遭到网络攻击,部分IT设施系统受到影响。塔塔电力公司在发现攻击行为后,立即采取措施检查和恢复系统,并确保所有关键系统正常运行,但作为一项充分预防措施,塔塔电力公司已将面向员工和客户的门户网站实施了限制访问和检查。截至目前,塔塔电力公司尚未提供有关此次网络攻击的详细信息。2022年初,Insikt Group 研究人员曾监测发现一系列针对印度国家负荷调度中心 (SLDC)的攻击,4月初,研究人员又监测发现针对印度电网组织的攻击活动。这些活动疑似旨在收集关键基础设施系统的情报信息,为未来的入侵做准备。据经济时报援引马哈拉施特拉邦警方网络部门的一名高级官员的言论,塔塔电力公司在内的诸多电力公司正面临网络攻击的威胁,这些电力公司正在着手对IT基础设施进行评估,以降低网络攻击的风险。

来源:

https://archives.nseindia.com/corporate/TATAPOWER_14102022190039_SELetter.pdf

CuckooBees 活动:利用 Spyder Loader 恶意软件展开攻击

![]() Tag:Spyder Loader,恶意软件

Tag:Spyder Loader,恶意软件

事件概述:

近日,赛门铁克研究人员监测到攻击者利用 Spyder Loader 恶意软件针对(中国)香港组织的攻击活动,该活动是 CuckooBees 活动的一部分,于2022年5月首次被记录,但至少从 2019 年以来,该组织就一直致力于瞄准政府组织展开窃取知识产权和其他敏感数据的情报收集活动。威胁组织通过将 Spyder Loader (Trojan.Spyload) 恶意软件部署在受害者网络上,启动服务且释放 blob_id 1 的解密内容在系统目录下创建 dll 文件,dll 文件充当下一阶段的加载程序。威胁组织还会通过 AES 和 ChaCha20 加密算法来混淆字符串,删除之前释放的执行文件以增强自身防御规避。威胁组织还在受害网络上执行各种其他类型的活动,包括带有恶意导出sqlite3_extension_init 的修改后的 SQLite DLL,它为名为 data.dat 的文件创建并启动名为 GeneralManintenanceWork 的服务,执行Mimikatz 和 木马化 ZLib DLL,并与命令和控制 (C&C) 服务器的通信,加载来自命令行中的文件名的有效负载。来源:

https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/spyder-loader-cuckoobees-hong-kong

俄语 APT 组织 FIN7 更新 JssLoader,展开定向网络钓鱼攻击

![]() Tag:FIN7,网络钓鱼

Tag:FIN7,网络钓鱼

事件概述:

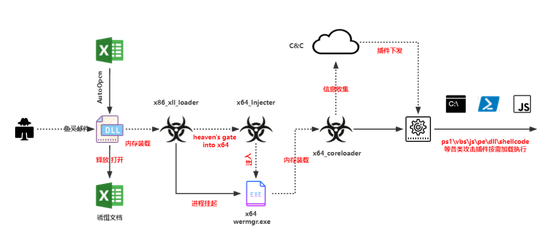

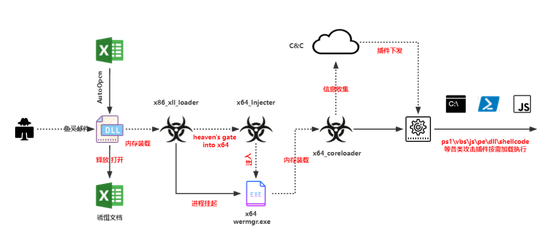

FIN7 是一个具有俄语背景出于非法经济犯罪目的的黑客组织,自2013年活跃至今,其主要攻击目标为欧美地区的金融、零售、酒店等行业。FIN7在历史攻击活动中展现出对javascript、powershell等类型攻击载荷的青睐,而且其曾使用Carbanak武器库。FIN7与具有相似背景相同非法敛财目的的FIN4、FIN5、FIN6、FIN8、FIN10均存在紧密联系。微步情报局长期追踪俄语背景APT组织,监测发现,今年7月下旬开始,FIN7对某目标发起多次鱼叉邮件攻击,深入分析攻击事件,有如下发现:

更多内容需查看“俄语 APT 组织 FIN7 更新 JssLoader,展开定向网络钓鱼攻击 ”。

![]()

黑客利用 Zimbra 0day 漏洞入侵近900台服务器

![]() Tag:0day漏洞,服务器

Tag:0day漏洞,服务器

事件概述:

近日,外媒报道称黑客利用 Zimbra Collaboration Suite (ZCS) 漏洞为 CVE-2022-41352入侵了近 900 台服务器。该漏洞是一个远程代码执行漏洞,它允许攻击者发送带有恶意存档附件的电子邮件,该附件在 ZCS 服务器中植入一个 web shell,同时绕过防病毒检查,当时该漏洞近1个半月没有发布补丁。 据卡巴斯基称,在 Zimbra 论坛上报告该漏洞后不久,各种 APT(高级持续威胁)组织就对该漏洞进行了积极利用。第一次攻击利用始于9月,旨在针对印度和土耳其的一些易受攻击的 Zimbra 服务器。最初的攻击浪潮可能是针对小目标进行测试,以评估攻击的有效性。黑客在第一波攻击中入侵了44台服务器,黑客在第二波的攻击中使用恶意 webshell 感染了832台服务器,攻击目标相较于之前更加随机化。目前,尚未应用可用 Zimbra 安全更新或缓解办法的 ZCS 管理员需要立即执行缓解措施,因为利用活动正在进行中,并且可能在一段时间内不会停止。

来源:

https://www.bleepingcomputer.com/news/security/almost-900-servers-hacked-using-zimbra-zero-day-flaw/

RansomExx 勒索团伙泄露52GB的巴塞罗那健康中心数据

![]() Tag:数据泄露

Tag:数据泄露

事件概述:

近日,RansomExx 勒索团伙在暗网上公开发布了一份包含医疗和社会服务的公共实体Consorci Sanitari Integral(CSI) 的52GB的文件。随后,CSI 回应称正在与加泰罗尼亚网络安全局和加泰罗尼亚数据保护局合作,以限制违规的范围。虽然此次攻击并没有影响到紧急服务,但专家访问的医疗设备(包括 X 光机)不可用,医院的工作人员无法访问计算机中的患者记录、药物计划和诊断测试,医护人员的电子邮件服务也受到了影响。据 CSI 周二表示其已经使用云中的备份副本完全恢复了系统,其中包括网络分段和防火墙在内的防御措施限制了攻击造成的影响。

来源:

https://www.govinfosecurity.com/ransomexx-leaks-52-gb-barcelona-health-centers-data-a-20260

日本科技公司 Oomiya 遭到 LockBit 3.0 勒索软件攻击

外媒称 LockBit 3.0 RaaS 的附属公司之一袭击了日本科技公司 Oomiya。LockBit 团伙声称已从 Oomiya 公司窃取数据,并威胁如果公司不支付赎金,将在2022年10月20日之前泄露数据。目前,勒索软件团伙尚未公布涉嫌被盗文件的样本。此事件可能会对第三方组织产生重大影响,因为 Oomiya 处于全球多个行业的主要组织的供应链中,包括制造、半导体、汽车、通信和医疗保健等行业。来源:

https://securityaffairs.co/wordpress/137243/cyber-crime/oomiya-lockbit-3-0-ransomware.html

大规模网络钓鱼活动席卷荷兰,旨在投放银行木马

研究人员最近发现了一场大规模网络钓鱼活动,该活动旨在投递 Android 恶意软件 ERMAC。ERMAC 是一种 Android 银行木马,于2021年8月下旬首次在瞄准波兰的攻击活动中发现。此次活动中使用钓鱼网站下载假冒 Google Wallet、PayPal 和 Snapchat 的虚假应用程序,并诱骗用户在其 Android 设备上下载和安装恶意 ERMAC APK。且最新版本的 ERMAC 2.0 在网络犯罪论坛上以每月5000美元的价格出租。

来源:

https://blog.cyble.com/2022/10/18/ermac-android-malware-increasingly-active/

点击下方片,关注我们

第一时间为您推送最新威

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5MTc3ODY4Mw==&mid=2247496806&idx=1&sn=a77ea414b510d437da1aa5d0214450f1&chksm=cfca9772f8bd1e64b5f6f775f9f454ad4fbf4c98ce85ebd102d5613c930be182486eec96f22c#rd

如有侵权请联系:admin#unsafe.sh

![]() Tag:Medibank,保险

Tag:Medibank,保险![]() Tag:DDoS,基础设施

Tag:DDoS,基础设施![]() Tag:电力能源,印度,网络攻击

Tag:电力能源,印度,网络攻击![]() Tag:Spyder Loader,恶意软件

Tag:Spyder Loader,恶意软件![]() Tag:FIN7,网络钓鱼

Tag:FIN7,网络钓鱼