声明:该公众号大部分文章来自作者日常学习笔记,也有部分文章是经过作者授权和其他公众号白名单转载,未经授权,严禁转载,如需转载,联系刘一手。

请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本公众号无关。

在日常渗透中,手工检测注入点变得繁琐,用过sqlmap4burp++.0.2这个插件,很好用,但是要人工去识别是否可能存在注入点然后右键发送到sqlmap中进行检测,还是有点不方便 于是乎就想着能不能自动去检测注入呢然后就写了这个插件,目前还是不是很完善,大佬轻喷

burp开启代理模式,对流量进行检测,联动sqlmapapi自动查找可能存在注入的点,目前只支持get类型的注入检测

注意:路径中不要有中文字符,否则会报错

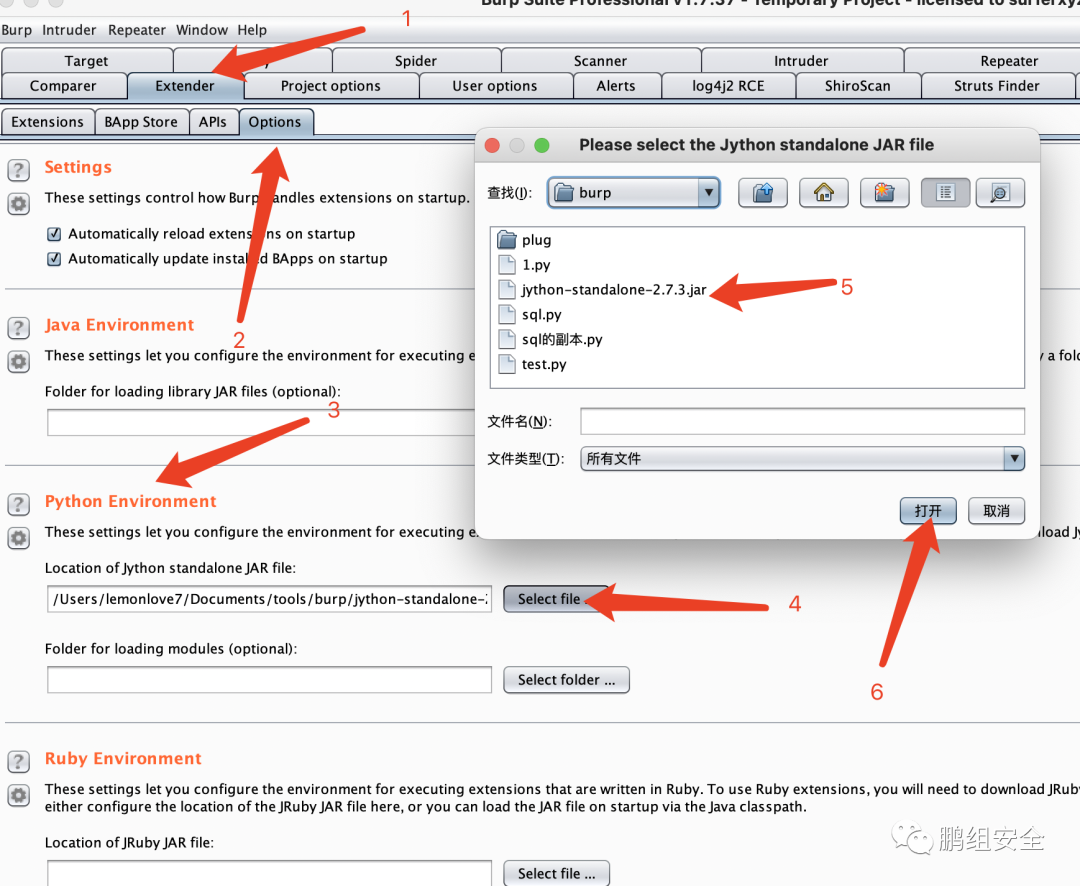

安装Jython

需要先在burp中安装Jython Jython下载地址: https://www.jython.org/download.html在下载页面选择Jython Standalone 将jython的jar包下载下来打开Burp Suite-->Extender-->选中Option-->Python Environment的配置项-->点击Select file-->选中下载的jython-standalone-2.7.1.jar文件

导入findSQL.py

打开Burp Suite-->Extender-->Burp Extensions-->add-->Extension Details(Extension type:python)-->select file(选择findSQL.py)-->打开-->next

运行sqlmapapi.py服务端

找到sqlmap目录,在该目录下使用python运行sqlmapapi.py服务端

python3 sqlmapapi.py -s

运行sql.py

python3 sql.py

这里使用SQLi-LABS进行演示,如果存在注入,url和参数则会打印出来

关注公众号【鹏组安全】后台回复【findSQL】获取下载链接

推 荐 阅 读

欢 迎 加入学习

如有侵权请联系:admin#unsafe.sh