自动化批量挖(edu)漏洞

声明:该公众号大部分文章来自作者日常学习笔记,也有部分文章是经过作者授权和其他公众号白名单转载,未经授权,严禁转载,如需转载,联系开白。请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与 2022-10-18 08:22:47 Author: 潇湘信安(查看原文) 阅读量:20 收藏

声明:该公众号大部分文章来自作者日常学习笔记,也有部分文章是经过作者授权和其他公众号白名单转载,未经授权,严禁转载,如需转载,联系开白。请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与 2022-10-18 08:22:47 Author: 潇湘信安(查看原文) 阅读量:20 收藏

原理

原理是将目标资产让爬虫工具爬取,把数据通过burp发送给xray进行漏洞扫描。

使用到的工具

Fofa采集工具,文章用edu举例,大家可以根据自己的目标进行选择。Rad,浏览器爬取工具,github地址: https://github.com/chaitin/radChrome浏览器, Rad默认支持浏览器Burp和Xray就不赘述了

步骤一

1. 由于举例子,就用fofa采集工具去批量采集edu资产来做演示,有fofa会员更好,资产相对多一些。

步骤二

我们需要给burp添加插件,设置代理。被动扫描插件可以更大几率提高挖到的可能性,说不准捡个漏啥的,这里方便演示随意加俩,当然插件是多多益善

步骤三

1. 开启Xray被动扫描,监听7777,(Xray默认不扫edu,需要在config.yaml修改规则)

文章来源:CSDN博客(Y7ii)原文地址:https://blog.csdn.net/m0_46736332/article/details/118888256

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

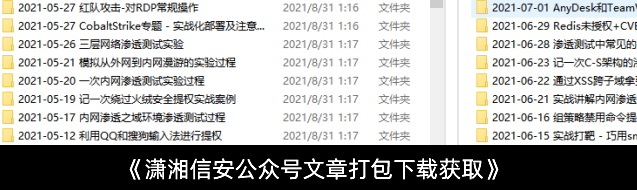

推 荐 阅 读

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg4NTUwMzM1Ng==&mid=2247498892&idx=1&sn=c09c5c2b56705e05cafb94a8b4e70634&chksm=cfa5589ff8d2d189195e2813757db9afb60e8276c0ff513725e6f881f125a6ad589781c8d50c#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh