作者:Tom Hegel

译者:知道创宇404实验室翻译组

原文链接:https://www.sentinelone.com/blog/8220-gang-cloud-botnet-targets-misconfigured-cloud-workloads/

2022 年 7 月,我们报道了 8220 Gang,这是我们观察到的众多低技能犯罪软件团伙之一,通过已知漏洞和远程访问暴力强迫感染媒介感染云主机。我们注意到,8220 Gang已将其云服务僵尸网络扩展到全球约的30000台主机。

最近几周,该组织轮换了其攻击基础设施,继续将受感染的主机纳入其僵尸网络中,并分发加密货币挖掘恶意软件。

错误配置是感染尝试的关键

8220 Gang的攻击仍在继续,速度与我们之前报告的一致。大多数活动受害者仍在操作过时或配置错误的Docker、Apache、WebLogic版本以及各种Log4J易受攻击的服务版本。

8220 Gang通过扫描公共互联网上配置错误或易受攻击的主机来识别目标。受害者通常使用云基础设施,如AWS,Azure等,以及配置错误的实例,允许远程攻击者获得访问权限。运行 Docker、Confluence、Apache WebLogic 和 Redis 的公共可访问主机很容易被发现和攻击,并且无需多少技术知识。众所周知,8220 Gang在感染后利用SSH暴力攻击在受损网络内进行横向移动。

最近作为矿工机器人进行通信的顶级受害者暴露了Ububquiti Unifi云密钥,这些云密钥运行过时的网络控制器软件或Prometheus容器监控系统。被利用的漏洞通常不是最新的(例如 CVE-2019-2725),Oracle Weblogic 漏洞被用来下载安装程序脚本,例如 871f38fd4299b4d94731745d8b33ae303dcb9eaa。感染尝试的目标仍然是扩大僵尸网络,并在可能的情况下扩大加密货币主机挖矿。

8220 Gang利用PureCrypter

我们已经观察到8220 Gang使用PureCrypter恶意软件即服务。PureCrypter是一种自2021年以来以低成本提供的加载器服务,并且被观察到分发了大量商品恶意软件。8220 Gang针对的Windows系统已由PureCrypter下载器通过该组的传统C2基础架构提供服务,最常见的是89.34.27[.]167。下载程序随后会根据注入器图像扩展URL返回。使用Discord url也可以观察到非法未成年人的下载。

一个明显的例子是矿工ee6787636ea66f0ecea9fa2a88f800da806c3ea6在妥协后交付。这个加载程序指向Discord:

https://cdn.discordapp[.]com/attachments/994652587494232125/1004395450058678432/miner_Nyrpcmbw[.]png并下载833cbeb0e748860f41b4f0192502b817a09eff6a,最终在受害者主机上开始加密挖掘。

毫不意外,8220 Gang正在尝试新的装载机和矿工,同时尝试对公开服务进行传统开采。随着威胁形势的发展,我们可以预期黑客会寻求新的方法来阻止防御,隐藏他们的活动,并且试图提高攻击成功率。这只是8220 Gang的一个新的迭代尝试。

改变基础设施

自7月以来,8220 Gang转向使用89.34.27[.]167,然后在2022年9月初将其基础设施轮换为79.110.62[.]23,主要依赖于之前报告的两个域letmaker[.]top和oracleservice[.]top。

8220 Gang还使用了一个名为.79.175[.]139的矿工代理。感染非法矿工的主机将与该代理进行通信,因为它充当一个池来组合资源并避免分析其累积的采矿指标。

滥用业余工具的现象日益猖獗

正如我们过去所报道的那样,围绕8220 Gang活动的脚本,矿工和基础设施源于对已知工具的普遍重用。“Script Kiddies”可能是一个更适合的行业名称。对工具和脆弱性的高层分析揭示了更广泛的非法活动。

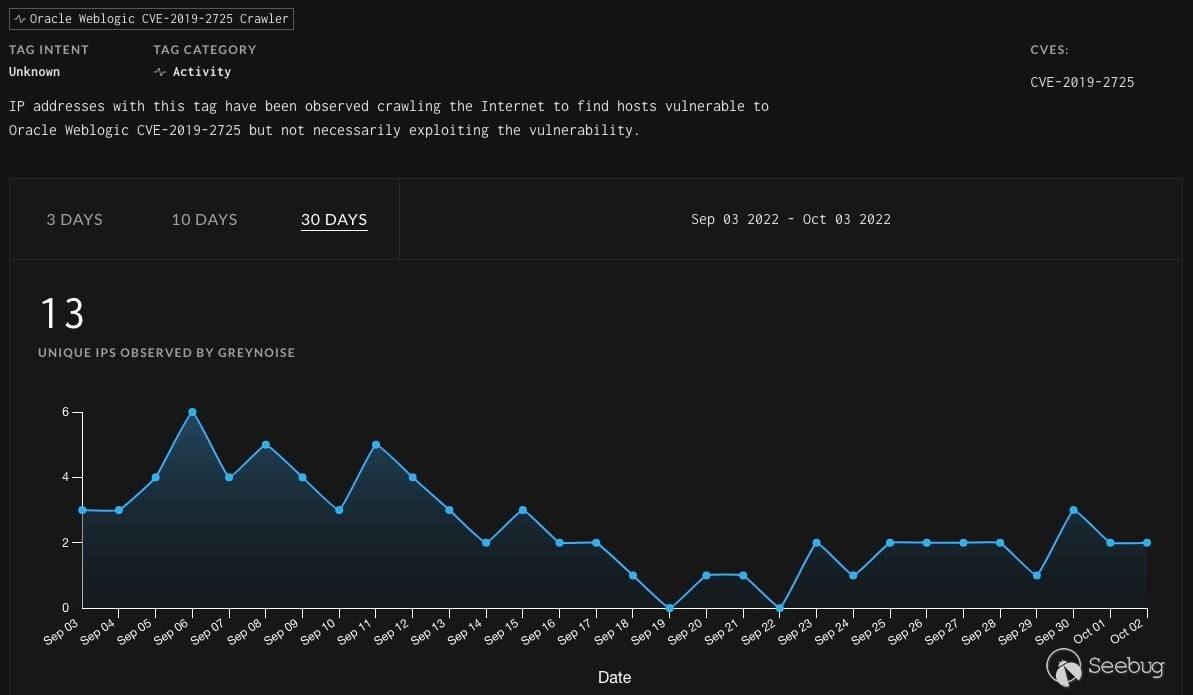

例如,通过GreyNoise数据,我们可以看到CVE-2019-2725爬虫在过去30天内的常见程度。8220 Gang和其他攻击者成功地利用了扫描和利用类似的n天漏洞。一种理论可能是,这种类型的攻击者会寻找像这样易于破坏的系统,因为它们不太可能很快得到补救,甚至不符合常见的更新实践。无论漏洞管理处于何种状态,这些攻击者都能成功运行。我们可以把这种攻击看作是目标攻击的底层。

加载程序脚本也非常常见,可以通过运行常见云服务的可公开访问的主机和蜜罐进行观察。即使在一年内,脚本也发生了很大变化,有许多变体,并且它不再作为单个名称(例如Carbine Loader)进行跟踪。例如,在 VirusTotal 中搜索包含常见云安全工具的go-to-uninstall命令的任何 shell 脚本,以及唯一的变量名称,就会得到数百个最新结果。8220 Gang只是众多滥用相同脚本以保持僵尸网络存活的原因之一。

结论

8220 Gang继续他们的僵尸网络扩散工作,转向新的基础设施。该小组继续使用相同的采矿代理服务器,防御者应调查到该目的地的任何持续流量。此外,随着对PureCrypter MaaS的实验,该组织显然试图改进其攻击手段。由于云基础设施和常见的公共可访问服务仍然易受到攻击,我们预计8220 Gang将在未来继续发展。

IOC

通信

89.34.27.167(ZoomEye搜索结果)(从 2022 年 7 月到 9 月)

79.110.62.23(ZoomEye搜索结果)(主要自 2022 年 9 月起)

51.79.175.139(ZoomEye搜索结果)(矿工代理)

198.23.214.117(ZoomEye搜索结果) (矿工代理)

work.onlypirate[.]top

a.oracleservice[.]top

b.oracleservice[.]top

pwn.oracleservice[.]top

c4k-ircd.pwndns[.]pw

jira.letmaker[.]top

https://cdn.discordapp[.]com/attachments/994652587494232125/1004395450058678432/miner_Nyrpcmbw[.]png

File Hashes SHA1

165f188b915b270d17f0c8b5614e8b289d2a36e2

528477d0a2cf55f6e4899f99151a39883721b722

557d729f8a7ba712a48885304280b564194406d3

58af7af0dbf079bafd8fae1a7b3a2230b2bcba31

740a1cdee7b7f4350eec53c1ca3022562ea83903

7477812278038e8d3606c433f1c4389b897012e2

75ea4b0b76a0b61bd0f8f4a491e5db918bc1df1c

7b128cd6cf092409fc9c71ddd27c66dd98002b1a

871f38fd4299b4d94731745d8b33ae303dcb9eaa (CVE-2019-2725 示例)

9bc4db76ae77ea98fdcaa9000829840d33faba97

be53175a3b3e11c1e3ca7b87abb6851479453272

c1630af40f38f01e94eec2981c5f4f11481ba700

c22f9ae02601a52c9dca91c3b4cb3d2221f54b50

c537cf320e90a39e7f5e9846e118502802752780

c86349460658a994e517fede6773e650f8f3ac9b

d5138d1708d5d77ea86920a217c2033a2e94ad7e

ee6787636ea66f0ecea9fa2a88f800da806c3ea6

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1986/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1986/