诈骗者伪装加密货币业务展开新一轮PayPal诈骗攻击

![]() Tag:PayPal诈

Tag:PayPal诈

事件概述:

近日,研究人员监测发现伪装成区块链/加密货币相关业务的新一轮 PayPal 发票诈骗活动。攻击者通过冒充 PayPal 卖家通 PayPal 系统发送向目标发送伪装成加密货币交易所的发票,然后诱使目标点击恶意链接展开欺诈。其中诈骗活动涉及的货币交易所包括Stellar XLM、Bitcoin Exchange、Terra Luna Classic、Oasis Network和TrueUSD。

技术手法:

诈骗组织使用不同区块链上著名公司/代币的名称冒充 PayPal 卖家通过 PayPal 系统向目标发送随机发票,并称目标已被收取一定金额的费用,然后诱使目标点击附加的恶意链接。在其他情况下,如果目标对费用提出异议或取消交易,攻击者会引导目标拨打电话以降低目标防备心理。当目标与攻击者取得通信时,那么攻击者就会获取进一步实施网络犯罪的许可凭据。此外,攻击者还可能通过电话对目标展开其他欺诈:要求提供个人信息以验证您的帐户;要求个人下载管理工具等必要软件;要求受害者访问网站“globalquicksupport[.]com”;甚至要求直接控制用户的设备等。

https://news.trendmicro.com/2022/10/09/paypal-invoice-scam-terra-luna-oasis-network-trueusd-stellar-xlm-bitcoin-exchange/

美国州政府网站攻击的幕后黑手疑似浮出水面

![]() Tag:政府,美国

Tag:政府,美国

https://www.darkreading.com/attacks-breaches/russian-hackers-shut-down-state-government-sites

南非国有电力公司 ESKOM 疑似遭到 Everest 勒索软件攻击

![]() Tag:能源,勒索软件,ESKOM

Tag:能源,勒索软件,ESKOM

近日,研究人员称南非国有电力公司 Eskom Hld SOC Ltd(Eskom)服务器出现问题。与此同时,Everest 勒索软件团伙发布了有关 Eskom 公司被黑的声明,并要求支付200000美元赎金。该团伙声称可以访问 Eskom 公司的所有服务器,具有许多服务器的 root 访问权限,并发布了一个软件包,其中包括用于 Linux 和 Windows 服务器的系统管理员密码数据等。

早前在今年3月,Everest 勒索软件团伙曾发布公告宣布以 12.5 万美元的价格出售南非电力公司 Eskom 的访问权限,但 Eskom 公司当时否认了内部存在漏洞威胁。

来源:

https://securityaffairs.co/wordpress/136866/cyber-crime/south-africa-eskom-everest-ransomware.html

ICS 补丁:西门子、施耐德电气修复多个漏洞

![]() Tag:ICS,漏洞,工控

Tag:ICS,漏洞,工控

事件概述:

近日,工业巨头西门子和施耐德电气发布通告修复了36个影响其 ICS 产品的漏洞。其中西门子的补丁涵盖了15个漏洞,其中包括一个未正确保护的全局加密密钥有关的严重漏洞CVE-2022-38465,攻击者可以利用漏洞对单个 Siemens PLC 发起离线攻击,并获得私钥用来破坏整个产品,再通过获得敏感的配置数据发起中间人 (MitM) 攻击,读取或修改 PLC 与其连接的 HMI 和工程工作站之间的数据。此外,还包括影响 Desigo CC 和 Cerberus DMS 的关键身份验证相关漏洞和一些影响关键设备的 DoS漏洞和权限提升漏洞。

施耐德电气发布的四项新公告涵盖多个漏洞,其中包括 EcoStruxure Operator Terminal Expert 和 Pro-face BLUE 产品中的六个可能导致任意代码执行的高严重性漏洞;EcoStruxure Panel Server Box 用于任意写入(这可能导致代码执行)和 DoS 攻击的漏洞;以及 SAGE RTU 产品使用的第三方 ISaGRAF Workbench 软件受到可能导致任意代码执行或权限提升的三个漏洞。

https://www.securityweek.com/ics-patch-tuesday-siemens-schneider-electric-release-19-new-security-advisories

伊朗黑客使用新型 RatMilad 间谍软件瞄准企业 Android 用户

![]() Tag:RatMilad,Android,间谍

Tag:RatMilad,Android,间谍

事件概述:

https://blog.zimperium.com/we-smell-a-ratmilad-mobile-spyware/

POLONIUM 威胁组织瞄准以色列组织,部署自定义后门和网络间谍工具

![]() Tag:POLONIUM,伊朗,以色列,网络间谍

Tag:POLONIUM,伊朗,以色列,网络间谍

事件概述:

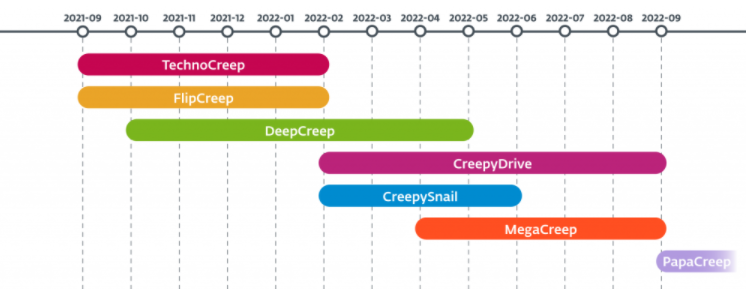

CreepyDrive:滥用 OneDrive 和 Dropbox 云服务用于 C&C; CreepySnail:它执行从攻击者自己的基础设施接收到的命令; DeepCreep 和 MegaCreep:分别使用 Dropbox 和 Mega 文件存储服务; FlipCreep、TechnoCreep 和 PapaCreep,它们从攻击者的服务器接收命令。

https://www.welivesecurity.com/2022/10/11/polonium-targets-israel-creepy-malware/?web_view=true

Aruba 通报并修复 EdgeConnect 中的多个关键漏洞

![]() Tag:Aruba,关键漏洞

Tag:Aruba,关键漏洞

事件概述:

近日,Aruba 发布更新修复了 EdgeConnect Enterprise Orchestrator 中存在的多个严重漏洞,远程攻击者可以利用这些漏洞破坏易受攻击的主机。ArubaEdgeConnect Orchestrator 是一种集中式 SD-WAN 管理解决方案,允许企业控制其WAN。针对上述漏洞,Aruba 发布多个版本的更新进行修复漏洞。此外,为了最大限度地减少利用上述漏洞的可能性,供应商还建议将 CLI 和基于 Web 的管理界面限制在专用的第2层分段VLAN或由第3层及更高层的防火墙策略控制。

https://securityaffairs.co/wordpress/137000/security/aruba-edgeconnect-flaws.html