一款安卓应用层抓包通杀脚本(附下载地址)

简介仅限安卓平台,测试安卓7、8、9、10、11 可用 ;无视所有证书校验或绑定,不用考虑任何证书的事情;通杀TCP/IP四层模型中的应用层中的全部协议;通杀协议包括:Http,WebSocket,F 2022-10-16 09:42:2 Author: 菜鸟学信安(查看原文) 阅读量:44 收藏

简介仅限安卓平台,测试安卓7、8、9、10、11 可用 ;无视所有证书校验或绑定,不用考虑任何证书的事情;通杀TCP/IP四层模型中的应用层中的全部协议;通杀协议包括:Http,WebSocket,F 2022-10-16 09:42:2 Author: 菜鸟学信安(查看原文) 阅读量:44 收藏

简介

仅限安卓平台,测试安卓7、8、9、10、11 可用 ;

无视所有证书校验或绑定,不用考虑任何证书的事情;

通杀TCP/IP四层模型中的应用层中的全部协议;

通杀协议包括:Http,WebSocket,Ftp,Xmpp,Imap,Smtp,Protobuf等等、以及它们的SSL版本;

通杀所有应用层框架,包括HttpUrlConnection、Okhttp1/3/4、Retrofit/Volley等等;

无视加固,不管是整体壳还是二代壳或VMP,不用考虑加固的事情;

January.14th 2021 update:增加几个辅助功能

增加App收发包函数定位功能

增加App客户端证书导出功能

新增host连接方式“-H”,用于Frida-server监听在非标准端口时的连接

用法

推荐环境:https://github.com/r0ysue/AndroidSecurityStudy/blob/master/FRIDA/A01/README.md

切记仅限安卓平台7、8、9、10、11 可用 ,禁止使用模拟器。

Spawn 模式:

$ python3 r0capture.py -U -f com.qiyi.video -vAttach 模式,抓包内容保存成pcap文件供后续分析:

$ python3 r0capture.py -U com.qiyi.video -v -p iqiyi.pcap

建议使用Attach模式,从感兴趣的地方开始抓包,并且保存成pcap文件,供后续使用Wireshark进行分析。

收发包函数定位: Spawn和attach模式均默认开启;

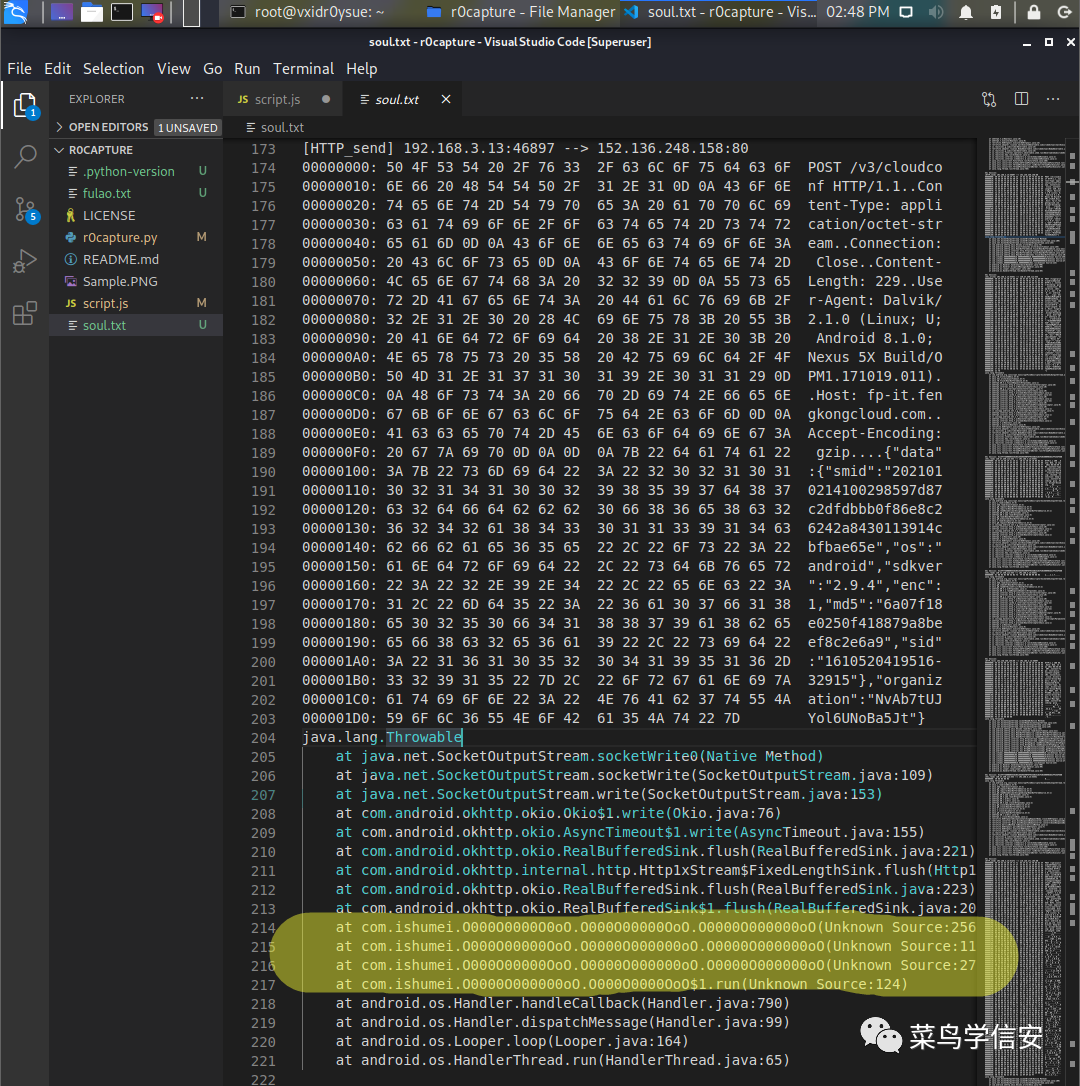

可以使用 python r0capture.py -U -f cn.soulapp.android -v >> soul3.txt这样的命令将输出重定向至txt文件中稍后过滤内容

客户端证书导出功能:默认开启;必须以Spawm模式运行;

运行脚本之前必须手动给App加上存储卡读写权限;

并不是所有App都部署了服务器验证客户端的机制,只有配置了的才会在Apk中包含客户端证书

导出后的证书位于/sdcard/Download/包名xxx.p12路径,导出多次,每一份均可用,密码默认为:r0ysue,推荐使用keystore-explorer打开查看证书。

新增host连接方式“-H”,用于Frida-server监听在非标准端口时的连接。有些App会检测Frida标准端口,因此frida-server开在非标准端口可以绕过检测。

文章来源: http://mp.weixin.qq.com/s?__biz=MzU2NzY5MzI5Ng==&mid=2247492863&idx=1&sn=a97ae7fa6c71ae6ea32fe6d82f1f8c5d&chksm=fc9bfe60cbec7776757f8c3879912ae3161eed8d152d7c2c9dd53ca78fccc913978975a792de#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh