最近拾起代码审计,也算是记录下这次可不能再鸽了顺便注册个账号看看~师傅们不要喷

菜鸟入门嘤嘤嘤

fannuocms网上找的一个小的cms

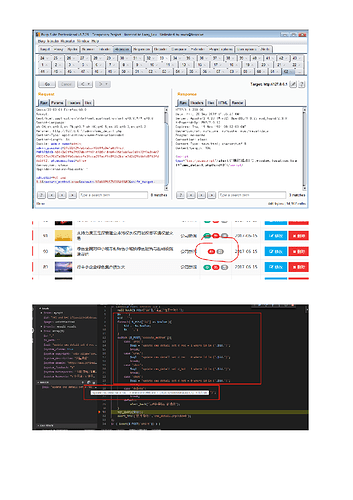

这几个操作的id值都有int型的注入

值得注意的一点是返回结果要在你的id处看

构造布尔型的注入:

90)and1=(if(ascii(mid(database(),1,1))=115,0,1))

可以看到没有任何过滤

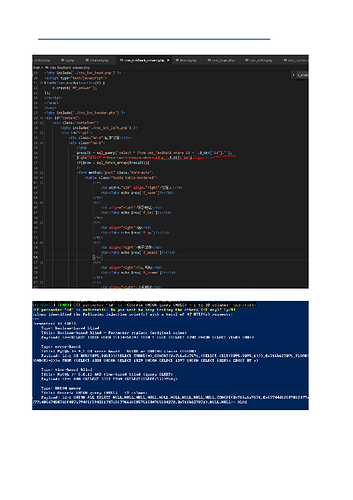

转移操作也有int型的注入真是每个都有

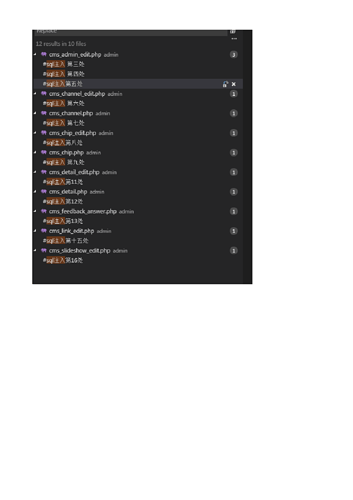

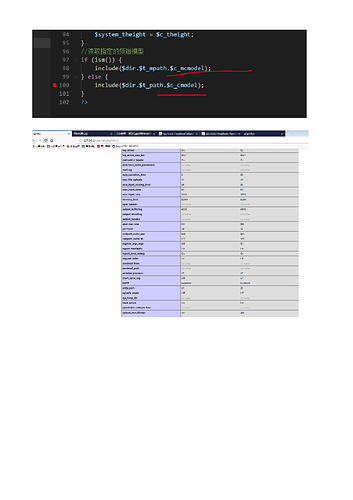

其实后台还有十几处sql注入不想这么水...放个截图吧

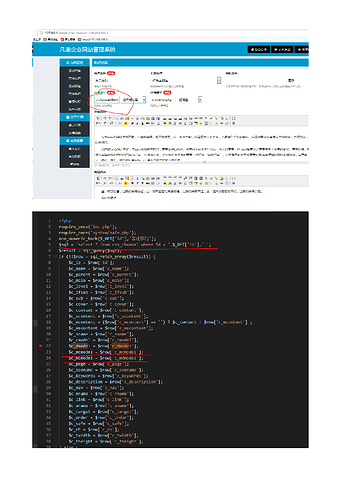

channel.php/admin/cms_channel_edit.php两处配合导致文件包含后台getshell如果算上csrf的话就是前台getshell了

先任意上传一个含有恶意命令的图片很多上传点随便找一个就好

../../uploadfile/demo/image/b.png

可以看到channel.php直接从数据库得到要include的值

没有任何的过滤

前台访问命令执行

- 通过

- 未通过

0 投票者