APT攻击Lazarus Group利用武器化的开源软件开展攻击POLONIUM使用恶意软件变体针对以色列Eternity Group使用的LilithBot恶意软件分析揭示DeftTorero组织使 2022-10-14 09:2:46 Author: 白泽安全实验室(查看原文) 阅读量:35 收藏

APT攻击

Lazarus Group利用武器化的开源软件开展攻击

POLONIUM使用恶意软件变体针对以色列

Eternity Group使用的LilithBot恶意软件分析

揭示DeftTorero组织使用的TTP

披露Kimsuky的样本

攻击活动

亲俄黑客组织KillNet针对美国机场网站发起DDoS攻击

数据泄露

丰田汽车公司因在GitHub上暴露访问密钥发生数据泄露

恶意软件

基于Go语言的跨平台恶意软件Chaos

新型安卓恶意软件RatMilad伪装成正常应用监控受害者

勒索软件

Everest勒索团伙攻击南非国有电力公司ESKOM

APT攻击

Lazarus Group利用武器化的开源软件开展攻击

根据微软的研究人员披露,具有朝鲜背景的APT组织Lazarus Group正在对合法的开源软件进行木马化改造,并将其用于针对技术、国防和媒体娱乐等行业的后门攻击活动中。攻击者“武器化”改造了具体包括PuTTY、KiTTY、TightVNC、Sumatra PDF Reader和muPDF/Subliminal Recording在内的多种开源软件安装程序,用于部署ZetaNile(又称BLINDINGCAN)后门。当受害者被诱骗下载武器化软件,并在其系统上部署后,攻击者会利用启动的后门开展下一步攻击活动。攻击链示意图如下所示。

来源:

https://www.microsoft.com/security/blog/2022/09/29/zinc-weaponizing-open-source-software/

POLONIUM使用恶意软件变体针对以色列

根据ESET的研究人员披露,具有黎巴嫩背景的APT组织POLONIUM,使用至少7种自定义后门的变体针对以色列的工程,IT,法律,通信,营销和保险公司等行业开展攻击活动。攻击者有可能是通过滥用泄露的VPN凭据来访问受害者的内部网络。攻击使用的工具集由七个自定义后门组成,其中CreepyDrive滥用了OneDrive和Dropbox云服务作为C&C;CreepySnail执行从攻击者的基础设施接收到的命令;DeepCreep和MegaCreep分别使用了Dropbox和Mega文件存储服务;以及FlipCreep、TechnoCreep和PapaCreep从攻击者的服务器接收命令。可以由攻击者使用的工具集推断其动机为从受害者处收集机密数据,而不是进行破坏或勒索。POLONIUM部署的后门的时间线如下图所示。

来源:

https://www.welivesecurity.com/2022/10/11/polonium-targets-israel-creepy-malware/?web_view=true

Eternity Group使用的LilithBot恶意软件分析

Zscaler的研究人员最近发现了一个名为LilithBot的多功能恶意软件,由Eternity Group以订阅即服务方式出售。在攻击过程中,攻击者在其运营的僵尸网络上注册新用户,并通过使用Tor网络连接到命令和控制(C2)服务器来窃取受害目标的文件和信息。除此之外,恶意软件还使用虚假证书签名来绕过检测,并且能够充当多种恶意角色,包括stealer、miner、 botnet、ransomware、 worm+dropper、DDoS bot等 。Eternity Group的Tor站点如下图所示。

来源:

https://www.zscaler.com/blogs/security-research/analysis-lilithbot-malware-and-eternity-threat-group

揭示DeftTorero组织使用的TTP

Kaspersky披露疑似具有中东背景的APT组织DeftTorero,在攻击活动中使用的TTP。在今年早些时候,研究人员就已经开始寻找DeftTorero组织新的攻击活动,在本次分析中,研究人员推测该组织可能转向更多无文件/LOLBINS技术,以及使用互联网上公开的已知/常见攻击性工具,使得该组织能够更加难以被识别。除此之外,研究人员还描述了在之前的DeftTorero入侵中发现的潜在战术、技术和过程,而这些在公开报告中基本上没有出现过。

来源:

https://securelist.com/defttorero-tactics-techniques-and-procedures/107610/

披露Kimsuky的样本

近日,研究人员披露了Kimsuky组织的恶意样本,IOC信息如下所示:

文件名:미국의외교정책과우리의대응방향(draft).doc

MD5:4358337c947cec2f7441890095662f38

URL:hxxp://krinnsnail.sportsontheweb.net/file/upload/list.php?query=1

来源:

https://twitter.com/shadowchasing1/status/1576944331050471425

攻击活动

亲俄黑客组织KillNet针对美国机场网站发起DDoS攻击

据报道,黑客团伙KillNet声称对美国多个主要机场的网站进行了大规模DDoS攻击,使其无法访问。目前,网站不可用的机场包括哈茨菲尔德-杰克逊亚特兰大国际机场(ATL)和洛杉矶国际机场(LAX)等。其余返回数据库连接错误的机场包括芝加哥奥黑尔国际机场(ORD)、奥兰多国际机场(MCO)和丹佛国际机场(DIA)等。KillNet在其Telegram上列出了攻击目标的域名,组织成员以及志愿者会在此处获取新目标的信息。本次攻击并未对航班造成影响,只可能破坏或延迟相关服务。

来源:

https://www.bleepingcomputer.com/news/security/us-airports-sites-taken-down-in-ddos-attacks-by-pro-russian-hackers/

数据泄露

丰田汽车公司因在GitHub上暴露访问密钥发生数据泄露

据报道,丰田汽车公司发现其T-Connect服务中约29万客户的信息可能已被泄露。Toyota T-Connect是该公司的官方连接应用,车主可利用该应用将智能手机与车辆的信息娱乐系统连接起来。丰田汽车公司表示,开发T-Connect网站的承包商不小心在GitHub上发布了部分源代码,其中包含了存储客户邮件的地址和管理号码的数据服务器的访问密钥。这使得未经授权的第三方可以在2017年12月至2022年9月15日访问296019名客户的详细信息。GitHub存储库于2022年9月受到访问限制,并且密钥已更改。

来源:

https://securityaffairs.co/wordpress/136915/data-breach/toyota-motor-corporation-data-leak.html

恶意软件

基于Go语言的跨平台恶意软件Chaos

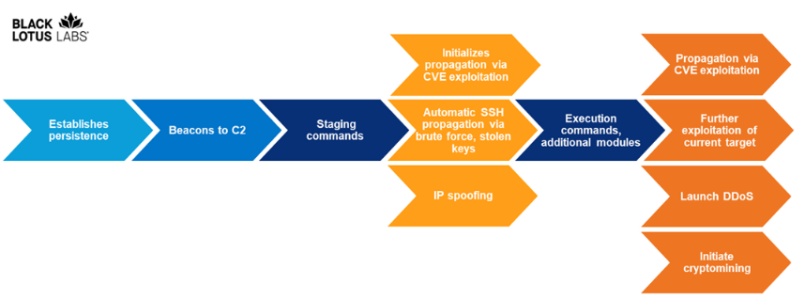

近日,研究人员发现了一种基于Go语言的新型跨平台恶意软件Chaos。该恶意软件已经感染了许多Linux和Windows设备,包括FreeBSD机器、企业服务器和小型办公室路由器。研究人员还指出,该恶意软件的能力主要有:能够跨多种架构工作,包括MIPS、ARM、PowerPC和Intel(i386);通过已知的 CVE 和暴力破解以及被盗的 SSH 密钥进行传播;支持70种不同的命令。在近一步分析中发现,Chaos的代码和功能与专门破坏Linux设备进行DDoS攻击的Kaiji IoT恶意软件有重叠。攻击链示意图如下所示。

来源:

https://blog.lumen.com/chaos-is-a-go-based-swiss-army-knife-of-malware/

新型安卓恶意软件RatMilad伪装成正常应用监控受害者

近期,Zimperium披露了名为RatMilad的Android恶意软件。该恶意软件的原始变体隐藏在VPN和名为Text Me的电话号码欺骗应用中,这是一种社交媒体用户在访问受限的国家和地区时的常用工具。该恶意软件通过社交媒体和通信工具上的链接分发,鼓励受害者旁路加载虚假工具集并在设备上启用重要权限。但实际上,在受害者启用应用程序访问多个服务后,新型RatMilad间谍软件会通过旁路加载安装,使该恶意软件背后的攻击者能够收集和控制移动端的各种功能,包括:请求查看联系人、电话记录、设备位置、媒体和文件,以及发送和查看SMS消息和电话。

来源:

https://blog.zimperium.com/we-smell-a-ratmilad-mobile-spyware/

勒索软件

Everest勒索团伙攻击南非国有电力公司ESKOM

据媒体10月9日报道,Everest勒索团伙入侵了南非国有电力公司ESKOM。Everest在2022年3月发布声明称以12.5万美元的价格出售南非电力公司的root访问权限,当时该公司否认发生了安全事件。本周,研究人员称ESKOM公司的服务器遇到问题。与此同时,Everest发布了攻击声明,表示其可以访问ESKOM公司的所有服务器,还提供一个软件包,其中包括带有管理员、root、用于Linux和Windows服务器的系统管理员密码的服务器等,要求该公司支付20万美元(支持比特币和门罗币加密货币支付)。

来源:

https://securityaffairs.co/wordpress/136866/cyber-crime/south-africa-eskom-everest-ransomware.html

往期推荐

新的APT组织Metador针对电信公司、ISP和大学——每周威胁动态第98期(09.23-09.29)

APT37使用网络钓鱼电子邮件投递恶意软件——每周威胁动态第97期(09.16-09.22)

如有侵权请联系:admin#unsafe.sh