【分享 | Get个新技巧】 低版本Tomcat Bypass常规war包无法上传Getshell

作者:G0mini原文地址:https://www.freebuf.com/articles/web/345243.html在某次红蓝对抗中,发现目标低版本的tomcat弱口令,但是常规的war包无法 2022-10-12 23:59:33 Author: 渗透Xiao白帽(查看原文) 阅读量:41 收藏

作者:G0mini原文地址:https://www.freebuf.com/articles/web/345243.html在某次红蓝对抗中,发现目标低版本的tomcat弱口令,但是常规的war包无法 2022-10-12 23:59:33 Author: 渗透Xiao白帽(查看原文) 阅读量:41 收藏

在某次红蓝对抗中,发现目标低版本的tomcat弱口令,但是常规的war包无法上传。

环境介绍

linux

tomcat6.0

过程

war包上传

直接修改后缀,尝试war包上传。

发现未成功部署,显示false。点击start也无法成功部署。

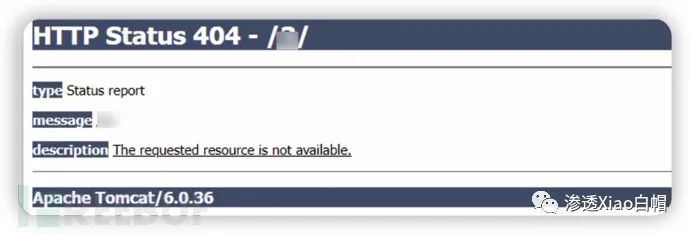

当然也无法访问。

继续尝试

是否是war的生成方式不对。

这里采取了标准的war生成。

War包构造

Jar cvf jmc.war ./

发现war包成功部署。

但是访问502报错。

再次尝试

这次更改jsp为txt文件进行尝试。

发现txt文件是可以正常被访问。

那么问题就出在了jsp文件上面。或者是目录问题。

这里尝试过1.8jdk的马子

各种低版本的。

命令执行的马子

大马等等都不可以

更换目录

这里尝试多层目录,发现也是不行。

成功上传

在搜索相关文章的时候,发现一位表哥讨论了axis2和tomcat的上传问题,这里引起了注意。

这里axis2成功部署的话,可以利用axis进行文件上传。

axis2getshell

是利用aar后缀进行部署的。这里github找到一个别的师傅的aar包。

成功部署。

成功获取shell

解决了上次低版本没有拿到shell的问题。

回复关键字"20221012"即可获取aar包

【往期推荐】

【超详细 | Python】CS免杀-Shellcode Loader原理(python)

【超详细 | 钟馗之眼】ZoomEye-python命令行的使用

【超详细 | 附EXP】Weblogic CVE-2021-2394 RCE漏洞复现

【超详细】CVE-2020-14882 | Weblogic未授权命令执行漏洞复现

【超详细 | 附PoC】CVE-2021-2109 | Weblogic Server远程代码执行漏洞复现

【漏洞分析 | 附EXP】CVE-2021-21985 VMware vCenter Server 远程代码执行漏洞

【CNVD-2021-30167 | 附PoC】用友NC BeanShell远程代码执行漏洞复现

【奇淫巧技】如何成为一个合格的“FOFA”工程师

【超详细】Microsoft Exchange 远程代码执行漏洞复现【CVE-2020-17144】

【漏洞速递+检测脚本 | CVE-2021-49104】泛微E-Office任意文件上传漏洞

走过路过的大佬们留个关注再走呗

往期文章有彩蛋哦

一如既往的学习,一如既往的整理,一如即往的分享

“如侵权请私聊公众号删文”

文章来源: http://mp.weixin.qq.com/s?__biz=MzI1NTM4ODIxMw==&mid=2247494072&idx=1&sn=255afed10258954e57952d7de82cde19&chksm=ea3416e2dd439ff42e77aafc5451d20e4cf1f74001509cf1939589e7ee91d397e35e7b329502#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh