本篇文章将通过应急排查案例、情报分析、针对性安全加固三个部分,对东欧黑产频繁攻击金融以及制造业的态势进行专业的分析。01 概述1. 组织背景Emotet 是一种计算机恶意软件程序,最初是作为一种银行木 2022-10-12 20:40:46 Author: 微步在线研究响应中心(查看原文) 阅读量:31 收藏

Emotet 是一种计算机恶意软件程序,最初是作为一种银行木马病毒开发的,于 2014 年被首次发现。其目的是访问外部设备监视敏感的私有数据并窃取其敏感和私人信息。Emotet 从银行木马病毒演变为了投放工具,这意味着,该木马病毒会进一步将其他恶意软件加载到设备上。

该木马的最新版本则还增加了垃圾邮件和恶意软件发送服务,其中包括其他银行木马。且近期幕后攻击者开始在控制设备中投递CobaltStrike,获取更全面的系统远程控制功能和丰富情报信息采集范围。

2. 近期威胁状态

近期,据情报监控显示,有母语为俄语的国家/地区黑产团伙在利用。例如 Trickbot 和 QBot 木马,或勒索软件Ryuk,这些恶意软件是造成系统实际损坏的原因。Emotet木马再次对互联网进行钓鱼邮件攻击,其中包含国内大量的金融和制造业企业。

经过近期大量的Emotet木马及其情报剖析比对发现,大量的Emotet钓鱼诱饵文档使用的是俄语文档编辑器。而在这些诱饵文档中使用的关联domain(域名)资产中,大部分为失陷站点资产,而站点资产解析的IP主要位于美国、法国、德国、新加坡、印度等国家。而近期Emotet远控木马反向回连控制节点(C2)主要集中于德国、法国等欧洲国家。

从采集到的情报数据分析,受Emotet影响的国家/地区主要是中国、巴西、意大利、美国、印度尼西亚,攻击国内目标主要覆盖广东、江苏、上海等地,行业集中制造、互联网、金融、科技等行业。

3. 后续建议

(1)具备有安全建设能力的企业监测最新Emotet动态,定期了解有关 Emotet 的进一步发展。可通过多源情报平台或者订阅微步在线情报,及时了解Emotet最新发展状态和解决方案。

(2)加强企业网络威胁监控,实时发现并阻断Emotet木马的反向回连和远程控制。

(3)做好终端安全运营,落实终端侧的木马威胁,将木马清除在启动之前。

(4)及时做好重要数据服务器备份,防止后期的攻击者利用Emotet传播勒索木马。

(5)加强邮件网关对钓鱼邮件检测和拦截,防止钓鱼邮件发送到企业邮箱员工账号并下载执行恶意文件。

02 应急响应排查案例

1. 终端排查

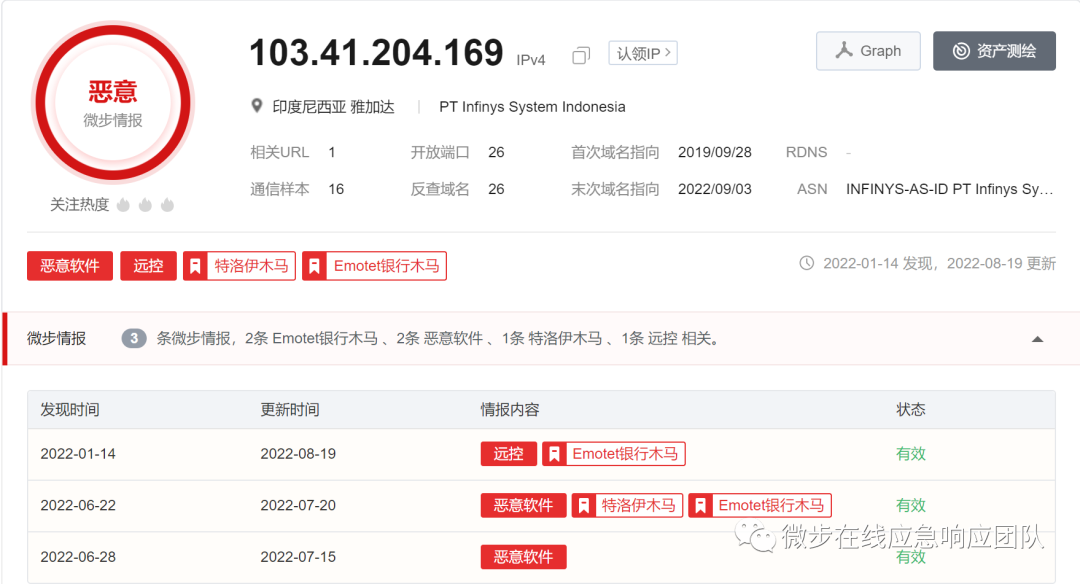

一线处置前,根据客户提供的反向回连IP进行情报回溯,丰富威胁情报上下文信息。了解回连IP为 103.41.204.169,X社区有效显示恶意软件。

关联拓线了解与该IP关联的木马为Emotet的银行木马。

显然regsvr32.exe只是加载器,且通过进程管理器确认regsvr32.exe加载C:\Windows\system32\Tojzcrdlcjcptxl\jtqx.zkz

通过排查有关jtqx.zkz自启动项为HKLM\System\CurrentControlSet\Services\jtqx.zkz服务项,显示服务创建时间为2022年3月8日 4:16分(Emotet木马有使用木马编译时间的习惯)。

定位木马模块:

C:\windows\system32\tojzcrdlcjcptxl\jtqx.zkz。

终端服务日志排查确定,Emotet木马在终端第一次安装服务时间为2022年4月5 14:18:50。因此,基本确定木马感染时间。

排查终端邮件客户端排查确定钓鱼邮件,再从企业邮件网关集群评估类似钓鱼邮件范围(涉及客户信息,在此不做展示),同时在企业互联网出口网关威胁监控的TDP做内部资产反向回连评估,并根据处置方案进行全覆盖处置。

2. 木马分析

(1)样本分析

经过分析了解,大部分Emotet钓鱼诱饵附件是使用俄语版的office编辑器模板生成。

诱饵文档主要是通过嵌入宏4.0代码执行,调用regsvr32.exe下载Emotet核心情报窃取木马dll模块。

备份dll模块在system32临时随机创建子目录,并备份核心dll在该目录。

获取系统名和cookie等配置信息。

获取回连C2列表。

枚举C2列表,尝试尽力TLs加密通讯,并将获取系统终端配置信息加密回传到C2。

尝试接受并执行C2下发指令,例如远程控制,后门加载,文件操作,系统管理等指令。

(2) ATT&CK

03 情报分析

1. 近期Emotet木马发展态势

通过长期的大数据采集监控分析,发现东欧地区黑产团伙使用新一轮Emotet钓鱼邮件诱饵文档对互联网攻击始于2月27日,高峰期集中在2月26日至3月18日,其中爆发在3月15日。

分析了解,该团伙近期使用Emotet诱饵文档名称基本是英文命名,包括针对中国境内目标的钓鱼邮件攻击。因此,具备威胁情报条件的企业/单位可以在邮件网关/沙箱做附件名称或者规则检测。

与钓鱼邮件诱饵文档存在衔接关联核心dll模块属于最新编译模块,其编译时间为2022-03-08 04:16:52,3月27日开始出现少量测试样本,集中爆发是在3月10日前后。

2. 关联情报资产分析

(1)域名资产情报分析

我们在集成分析3月份且诱饵文档使用的是俄语文档编辑器(东欧地区黑产团伙)的Emotet诱饵文档3000多,共集成采集近3000个url情报和2500多个域名。

经过情报分析核实验证,有关域名站点基本属于存在web漏洞且被黑产团伙的自动化漏洞利用工具批量攻陷并上传木马的资产站点。目前采集到的诱饵文档中,被利用披露最高的域名主要集中在以下6个域名站点中。

(2)使用域名资产国家/地区情报分析

对诱饵文档采集到被利用的域名资产进行IP解析归属分析了解,该批域名资产主要分布在美国、法国、德国、新加坡和印度等国家,涉及到中国资产的有9个。

摘取与中国境内有关的资产分析了解,基本集中在香港、广东、上海等地。

(3)反向回连C2资产情报分析

自2021年底,Emotet远控木马摒弃了单一C2远程控制模式,采用了C2池进行负载均衡模式远程控制。在采集3月份Emotet的C2池分析发现,主要分布在德国、法国、新加坡、印度尼西亚、美国、中国等国家/地区。

对C2-IP池进行信誉分析发现,与在诱饵文档采集到的站点资产相比,基本没有失陷的IP信誉标签(诱饵文档关联情报占绝大部分比例),更多的是Spam(钓鱼邮件)标签,基本符合Emotet的钓鱼邮件攻击习性。

同时,还在蜜罐监控到的数据了解其中一个C2-IP(128.199.192.135)有利用Log4j2的漏洞对互联网资产进行漏洞扫描记录。

3. 关联攻击目标态势分析

(1)关联Emotet“肉鸡”资产情报分析

通过大数据情报关联分析了解2-3月份受该来源于东欧地区Emotet木马攻击的互联网资产,(可能由于数据分析偏向国内数据)大部分资产为国内的互联网资产数据,其次是巴西、意大利、美国、印度西亚等。

而在2-3月份期间,C2池在3月15日前后的“肉鸡”达到了峰值,这与Emotet的诱饵文档监控到的峰值基本吻合。

(2)关联境内资产区域和行业情报分析

经过对关联境内Emotet“肉鸡”情报分析发现,“肉鸡”涉及的省/直辖市/特区中最多为台湾省,其后是广东、江苏、上海等地。

对关联境内IP反向关联资产归属并进行行业分析,了解来自东欧地区黑产团伙利用Emotet木马攻击的行业主要集中在制造、互联网、金融、科技等行业。

04 针对性安全加固

企业网络服务器系统的安全尤为重要,然而其安全问题的产生又是多方面因素所导致的,需要从多个层面来构建安全防护方案。

强化企业网络设备的自身安全是保障企业网络安全的基础措施,具体包含以下措施:

1. 加强钓鱼邮件识别&拦截

(1)建议具备威胁情报条件的企业/单位可以在邮件网关/沙箱做附件名称或者规则检测,直接将威胁拦截在钓鱼邮件发送阶段,从而无法将邮件发送到员工邮箱,从入口封堵拦截避免内部员工终端感染木马。

(2)加强内部网络安全监控。建议具备规模的企业做好内部流量安全监控,实时监控内部流量是否存在Emotet的远控木马回连状态,并及时做好威胁响应排查措施。

(3)加强内部终端安全监控。建议在企业内部办公终端使用专业终端安全防护工具,实时检测并清除终端木马威胁。

2. 加强外部威胁监控

05 总结

Emotet木马从2014年发现至今,其版本已经多次更新迭代,架构亦不断进行补充优化。从一开始专门面向银行等金融行业的情报窃取类型木马,逐渐延伸到全球互联网的各行业的情报窃取&远程控制木马,对互联网的威胁面逐渐扩大。

在需求上,从单一的情报窃取,慢慢拓展到远程控制( Trickbot 和 QBot 木马),投递勒索木马(Ryuk)加密数据,对攻击目标的威胁程度越来越大;从攻击频率来说,幕后黑产团伙在长期自动化情报收集到海量的潜在目标邮箱数据,可快速自动化高频率展开攻击;从目前检测到情报数据看,其攻击频率和力度都在逐渐加大,面临对Emotet木马威胁的安全防护压力也随之加大。

总而言之,国内互联网在面临攻击范围、频率、手段、程度都在不断的加剧。因此,需要构建和优化包括外部威胁情报监测站点,蜜罐云威胁情报采集据点,企业公网出口威胁监测与防御堡垒,内部风险监测纪检部门,邮件网关安全排查哨兵,终端威胁&响应宪兵的多维度立体化安全防御体系。

- END -

微步在线应急响应团队为企业客户提供应急响应服务。当企业遭遇突发重大安全事件(APT攻击、勒索加密、数据窃取、漏洞攻击、主机被控等),微步在线可提供快速事件定位取证、隔离清除、溯源分析、安全加固等专业安全服务,帮助企业信息系统在最短时间内恢复正常工作,将事件影响降到最低。

如果发生安全事件,可联系微步在线应急响应团队,联系方式:400-030-1051

如有侵权请联系:admin#unsafe.sh