声明:该公众号大部分文章来自作者日常学习笔记,也有部分文章是经过作者授权和其他公众号白名单转载,未经授权,严禁转载,如需转载,联系开白。请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与 2022-10-12 08:32:49 Author: 潇湘信安(查看原文) 阅读量:22 收藏

序

无论是在护网还是在驻场,都会有监测岗和分析岗的区分。那么一般来说呢【现实点】,研判岗的日薪会普遍高一些,而涉及到了研判岗的通常就是招中级蓝队了。我的三板斧是对研判岗的一个概括,并不是全部。这篇文章是一个方法论,会结合部分例子来说明,给初级蓝队一个提升的方向。

强调一点:提升到中级蓝队必须要有脱离设备的思考,运用设备而不依赖设备。并且:监测岗-研判岗-溯源岗-专家岗每一个岗位都是后一个岗位的子集。

0x01 研判三板斧

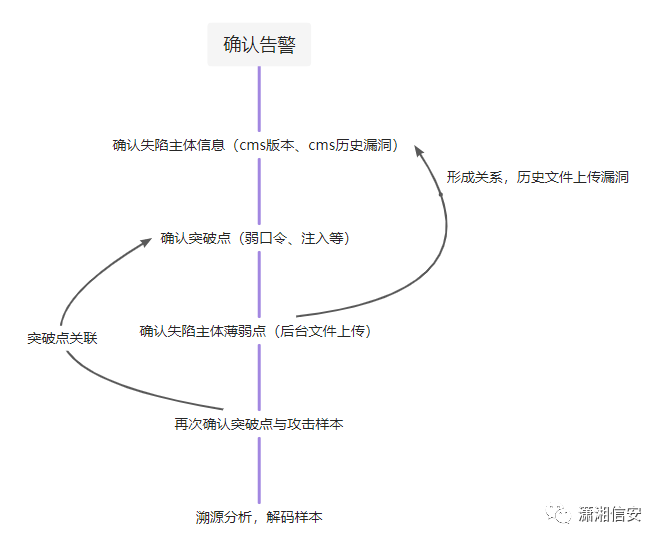

研判岗需要对监测岗传来的信息进行研判,那么研判的动作包括什么呢?看下面的思维导图:

0x11 静态分析

静态分析:这个静态指的是一种结果,有一定信息直接表现出来的。也可以理解为一种蓝队的“信息收集”。

1. 当静态分析获取信息导向结果时,可以直接获取结果稍加分析即可。不过这要根据研判动作里的深度结合,如果深度和范围都停留在表面则不需要用到其他两个分析。

例子

设备:

https://docs.aishu.cn/help/anyrobort-family-77/3993_4510项目地址:

https://github.com/ra66itmachine/GetInfo样本:

https://s.threatbook.com/report/file/13597760b8f38ab16320b7a363c4d2274b65f839ee4a723b009915358b490d210x12 动态分析

动态分析:动态分析是一种对在过程中变化的信息的分析,主要是在直观上无法得出结论细节时进行的分析。

这个分析在静态分析之后,最常见的应用于持续攻击和失陷扩大的情况中,比如说:挖矿攻击、蠕虫感染和饱和式攻击。

1. 揭示攻击触发点与结果直接的关系,可以是一个样本落地执行的过程,也可以是饱和式攻击和持续攻击达到目的的过程。

PS:饱和式攻击是乱七八糟一大堆攻击去掩盖一个真正的攻击流量,如漏扫。

持续攻击是某一个或者某个组织的攻击者对目标进行不断深入的打击,如红蓝对抗、apt、灰黑产。对抗攻击是攻守双方已知的情况下,进行不同方面的对抗攻击(流量对抗、代码混淆),如apt。

挖矿攻击:

https://www.yuque.com/chenmoshuren/qyxg2k/adq0sx蠕虫感染:

https://zhuanlan.zhihu.com/p/344064665流量分析:

https://www.yuque.com/chenmoshuren/qyxg2k/pwws00样本分析:

https://zhuanlan.zhihu.com/p/3440646650x13 行为分析

行为分析:其实挺多人会和动态分析搞混,究竟“行为”是什么。行为可以是动态的也可以是静态的,它具备关联性,而行为分析正是对这种关联性分析。

具体例子可以参考我的两篇文章:

几乎消散的痕迹:https://www.yuque.com/chenmoshuren/qyxg2k/txb30gwebshell题解:https://www.yuque.com/chenmoshuren/qyxg2k/bm87dt

一步一步去拆解攻击者的行为,猜测其意图,具体看攻击过程的描写。

要明确的是:攻击者的意图和目标的薄弱点存在关系,而其中的行为必然有足够的关联性将其描述出来。

假定webshell题解是一个真实案例,我的分析过程就可以这样描述:

0x02 三板斧后的三板斧

三板斧是不够的,但是它还能再生出三板斧,最后形成一个完整的攻击画像,对一次事件的多维闭环。这后续的三板斧是对前面的一个补充,具体的展开还需要涉及到其他学科,是一门交叉学科。在这里不过多展开。

0x21 静态分析

关系图上相似:微步这里研究过一会,分别会从 样本hash(大家都是)、样本内容相似度、SSDEEP、网络链接去进行关联。

0x22 拓展分析

0x03 莽是莽,但不能多

莽是莽,但这只是一个框架,分享一种思考方式。而一旦形成自己的方法论后,就可以往高的方向进发。

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推 荐 阅 读

如有侵权请联系:admin#unsafe.sh