1.配置jsonp接口信息

2.配置蜜罐网站信息

仿站(提供目标站点扒取页面静态文件,功能无法正常使用)

二次修改后的源码(功能可用正常使用,但是所有数据全部为假数据,或者是精简以后的源码)

3.等待踩蜜罐

在配置蜜罐阶段的时候,其实就会将已经配置好的jsonp接口所生成的js文件(固定|动态)URL,插入到蜜罐中的静态文件里面.以此来达到只要你打开蜜罐网站,那么js将会自动加载并且执行调用所有jsonp接口的数据,然后将数据返回至后端.

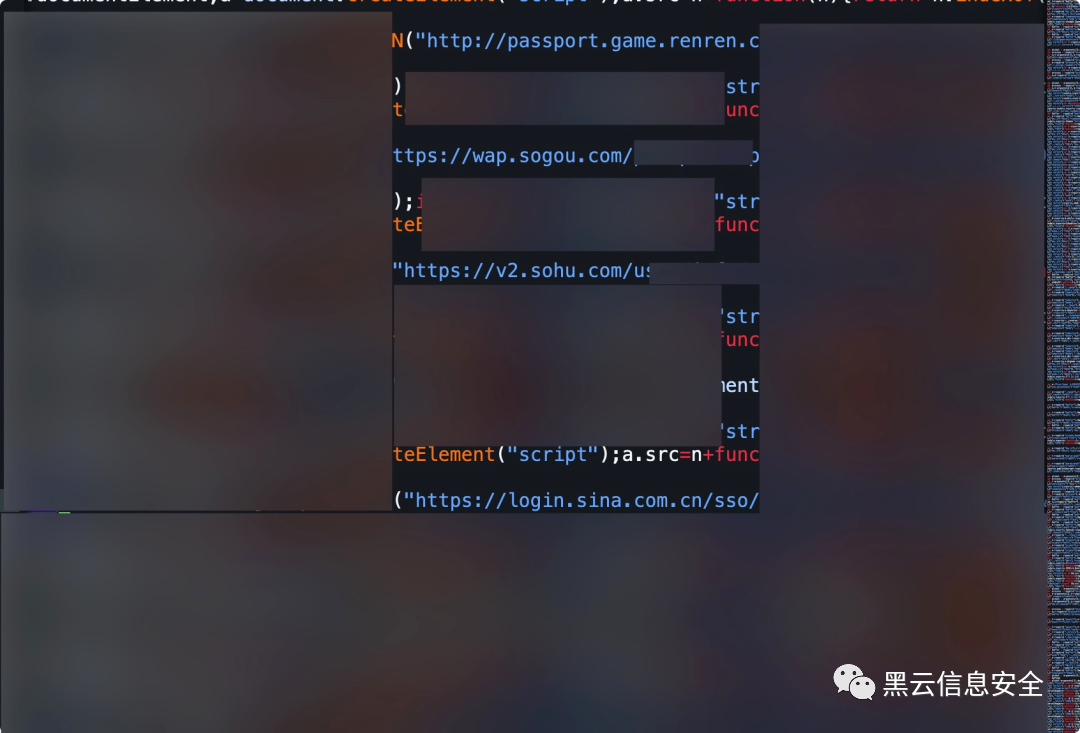

下图为某蜜罐调用jsonp完成数据获取的部分截图:

某蜜罐抓到的信息:

检测规则说明

{"test111": [{"filename": "xss.min.js","content": "{{honeypotAny}}"},{"filename": "xss2.min.js","content": "hello"}],"test222": [{"filename": "{{honeypotAny}}","content": "word"}]}

test111 - 一般为蜜罐厂商名称 filename - 一般为文件名称,如果为 {{honeypotAny}},则表示为任意文件content - 一般情况下写该js文件中存在的一些特征字符串来进行匹配,如果为 {{honeypotAny}},则表示为任意内容

其他

打开chrome的插件管理 chrome://extensions/。 打开开发者模式,并点击”加载已解压的扩展程序”,选择对应的目录导入即可

加入jsonp漏洞的自动挖掘 借鉴另外一个项目的通过特定js脚本名称和内容识别已知厂商的蜜罐

推荐阅读

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5OTY2NjUxMw==&mid=2247499385&idx=2&sn=46d665997f095fa69695cafe80dd59cf&chksm=c04d7947f73af051d86e344f70fe59ed57900797d9e42e3f618447dbc056ac17cf7c52da49ae#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh