典型的 TA453 攻击

多重人格的 TA453

The possible US-Russia clash.docx的文件。Korg - 远程模板注入

354pstw4a5f8.filecloudonline.com下载了启用宏的模板文档,在多个攻击活动中重复使用特定的 filecloudonline.com主机。归因

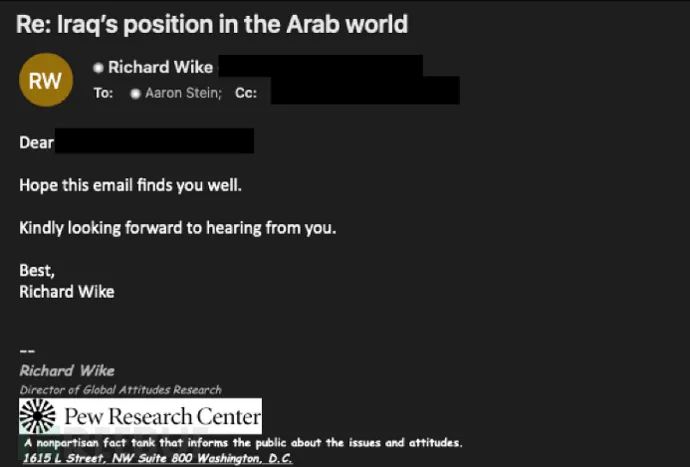

使用 Gmail、Outlook、Hotmail 或 AOL 使用的电子邮件地址不是机构的电子邮件 会话中包括其他人 会回复空白电子邮件 内容与中东问题有关 提供 Zoom 会话

结论

参考来源:

https://www.proofpoint.com/us/blog/threat-insight/ta453-uses-multi-persona-impersonation-capitalize-fomo

精彩推荐

文章来源: http://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651198017&idx=1&sn=d304201ca26ff6276a3a10bf1937350a&chksm=bd1d80ca8a6a09dcf5ed63b8458fbe8ea7c6f0bbcf3eec451807f821620e71c92aed4a3eefea#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh