安全研究人员近日在应用程序商店Google Play上发现了75个参与广告欺诈活动的应用程序,在另一家应用程序商店:苹果的App Store上发现了10个同类性质的应用程序。这些应用程序的安装量共达1300万人次。

除了向移动用户发送大量明显和隐藏的广告外,欺诈性应用程序还通过冒充合法的应用程序和广告印象来实现创收。

虽然这些类型的应用程序没有被视为是严重威胁,但它们的运营商可以使用它们从事更危险的活动。

HUMAN的Satori威胁情报团队的研究人员近日确定了一批移动应用程序,认为这些应用程序是他们命名为Scylla(“斯库拉”)的新广告欺诈活动的一部分。

分析师认为,Scylla是他们在2019年8月发现的一起行动的第三波,第一波名为Poseidon(“波塞冬”)。第二波显然系同一伙威胁分子所为,被称为Charybdis(“卡律布狄斯”),在2020年底达到了顶峰。

广告欺诈应用程序

Satori团队已将他们的发现结果通知谷歌和苹果,相应应用程序已从官方的安卓和iOS应用程序商店中删除。

在安卓设备上,除非你禁用了Play Protect安全选项,否则会自动检测应用程序。

至于iOS,苹果尚不清楚如何删除已安装在设备上的广告软件应用程序。Human建议用户删除设备上存在的欺诈性应用程序。下面是下载次数最多的几个广告欺诈应用程序:

iOS应用程序列表:

• Loot the Castle(《骷髅城堡》) – com.loot.rcastle.fight.battle (id1602634568)

• Run Bridge(《桥上跑酷》)– com.run.bridge.race (id1584737005)

• Shinning Gun – com.shinning.gun.ios (id1588037078)

• Racing Legend 3D(《赛车传奇3D》) – com.racing.legend.like (id1589579456)

• Rope Runner(《绳索跑酷》) – com.rope.runner.family (id1614987707)

• Wood Sculptor – com.wood.sculptor.cutter (id1603211466)

• Fire-Wall – com.fire.wall.poptit (id1540542924)

• Ninja Critical Hit(《忍者暴击》) – wger.ninjacriticalhit.ios (id1514055403)

• Tony Runs – com.TonyRuns.game

安卓应用程序列表(1+ 百万次下载)

• Super Hero-Save the world!(《超级英雄拯救世界!》)– com.asuper.man.playmilk

• Spot 10 Differences(《大家来找茬》)– com.different.ten.spotgames

• Find 5 Differences(《五处找不同》)– com.find.five.subtle.differences.spot.new

• Dinosaur Legend(《恐龙传说》)– com.huluwagames.dinosaur.legend.play

• One Line Drawing(《一笔画》)– com.one.line.drawing.stroke.yuxi

• Shoot Master(《射击大师》)– com.shooter.master.bullet.puzzle.huahong

• Talent Trap- NEW(《人才陷阱》)–com.talent.trap.stop.all

HUMAN的报告附有完整列表,列出了Scylla广告欺诈活动的应用程序部分。

恶意软件的详细信息

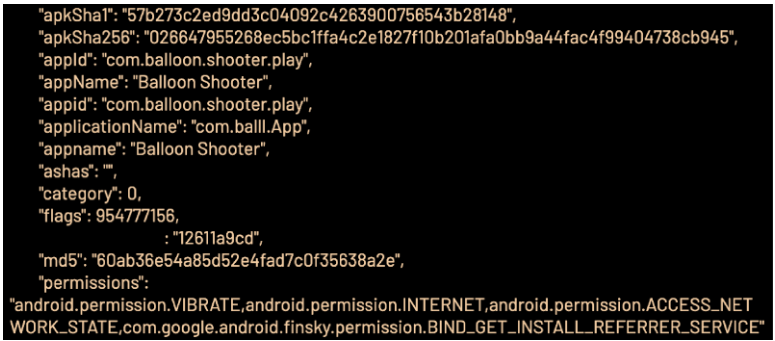

Scylla应用程序通常使用与其发布名称不匹配的捆绑ID,好让它在广告商眼里如同广告点击/印象来自更有利可图的软件类别。

HUMAN的研究人员发现,29个Scylla应用程序模仿了多达6000个基于联网电视(CTV)的应用程序,定期循环使用ID以逃避欺诈检测。

图1. 带有ID欺骗指令的C2响应(来源:HUMAN)

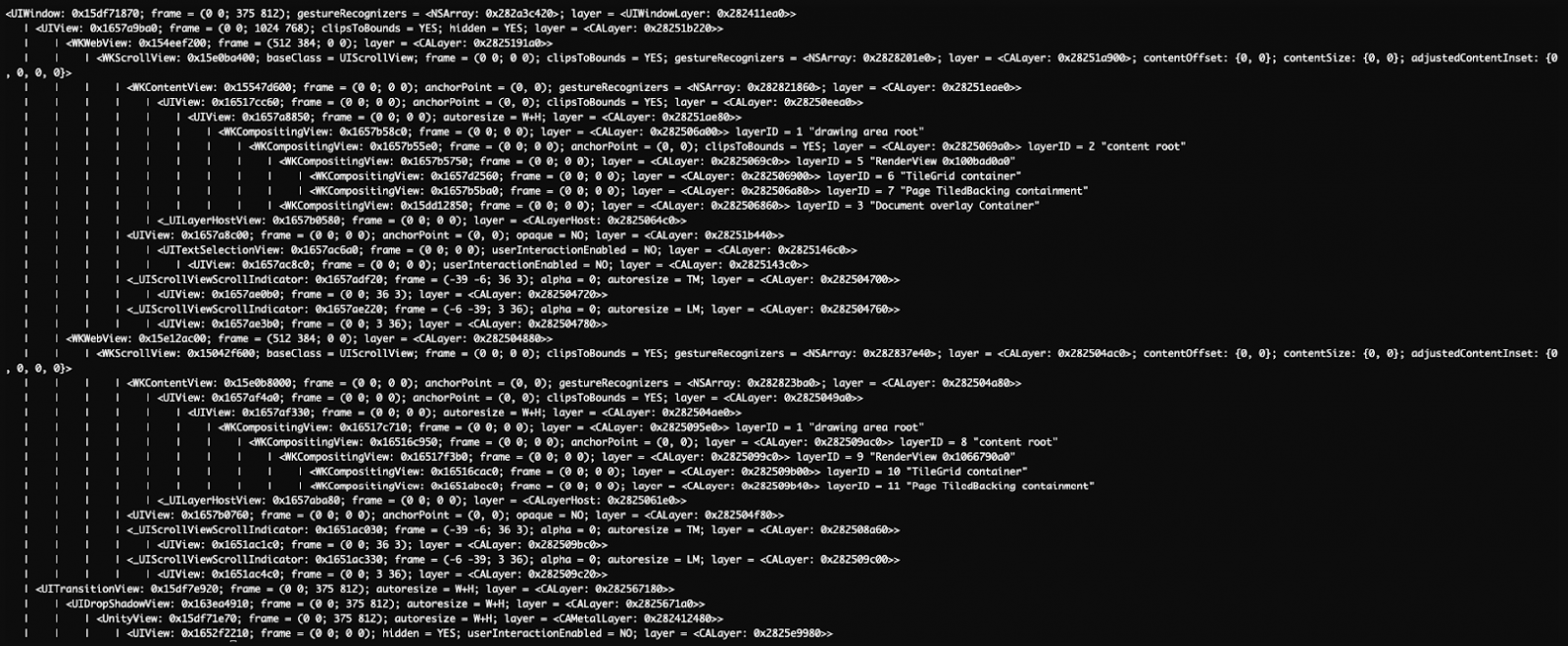

在安卓上,广告加载在隐藏的WebView窗口中,因此受害者永远不会注意到任何可疑的地方,因为这一切都发生在后台。

图2. 识别广告网络视图位置的UI元素(来源:HUMAN)

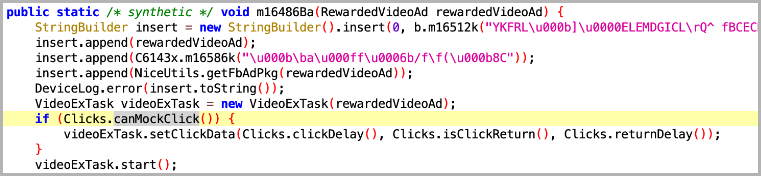

图3. 生成隐形广告的虚假点击(来源:HUMAN)

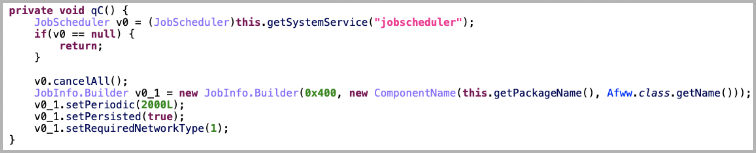

此外,广告软件使用“JobScheduler”系统,在受害者没有积极使用设备时(比如屏幕关闭时)触发广告印象事件。

图4. JobScheduler代码(来源:HUMAN)

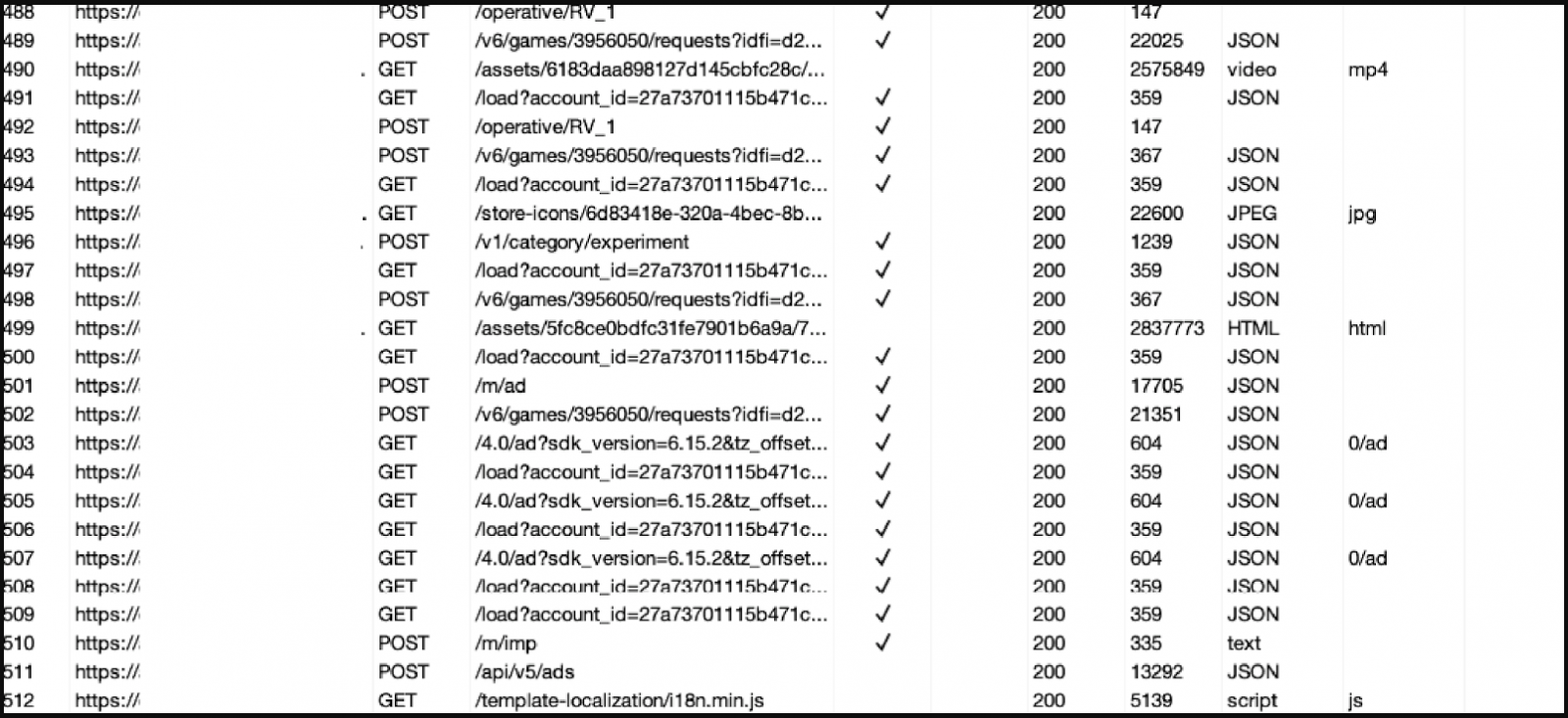

欺诈的迹象被记录在日志中,可以在捕获的网络数据包中看到,但普通用户通常不会仔细检查这些内容。

图5. 网络日志中的广告流量(来源:HUMAN)

相比这起攻击的第一波活动“波塞冬”,Scylla应用程序依赖使用Allatori Java混淆器的额外代码混淆层,这加大了研究人员进行检测和逆向工程的难度。

用户应该寻找一些通常表明存在问题的迹象,比如电池快速耗尽和互联网数据使用量增加,监控其应用程序是否存在恶意或不需要的应用程序,或者已不记得安装的应用程序。

还建议检查已安装应用程序列表,并删除你不记得安装或来自不熟悉供应商的应用程序。

本文翻译自:https://www.bleepingcomputer.com/news/security/adware-on-google-play-and-apple-store-installed-13-million-times/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh