使用Nmap对靶机地址进行端口嗅探,发现靶场开放80、135、49154端口,操作系统类型为Windows。访问Web页面,发现其使用Drupal的CMS,访问端口嗅探时发现的robots.txt信息 2022-10-4 17:37:42 Author: Matrix1024(查看原文) 阅读量:15 收藏

使用Nmap对靶机地址进行端口嗅探,发现靶场开放80、135、49154端口,操作系统类型为Windows。

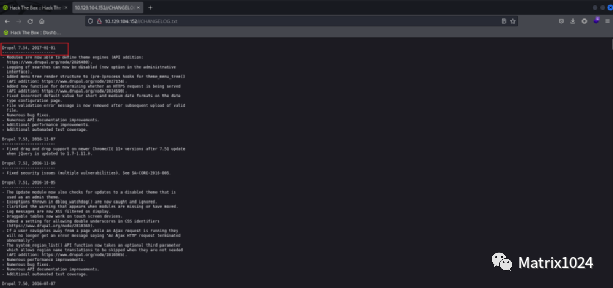

访问Web页面,发现其使用Drupal的CMS,访问端口嗅探时发现的robots.txt信息,在http://10.129.104.152/CHANGELOG.txt页面中发现Drupal版本为7.54。

使用searchsploit对Drupal进行查询,发现存在很多版本漏洞。

将“Drupal 7.x Module Services - Remote Code Execution”利用脚本复制到桌面,并更改以下信息,

运行PHP脚本,脚本执行成功,并成功写入一句话木马文件。

尝试在浏览器执行系统命令,页面返回500状态。

使用蚁剑连接上传的一句话木马shell(http://10.129.234.80/dixuSOspsOUU.php),成功连接。

获取到普通用户权限,且在C:\Users\dimitris\Desktop目录获取shell。

使用msfvenom生成一个反弹shell的木马。

通过蚁剑将shell.exe上传至靶机。

Kali开启监听,在蚁剑命令行运行shell1.exe,shell成功回弹。

使用getsystem和其他提权辅助模块,均未能提权成功。

将Sherlock.ps1提权漏洞检测脚本上传至靶机,并使用MSF的shell执行,获取到漏洞信息。

powershell.exe -exec bypass -Command "& {Import-Module C:\inetpub\drupal-7.54\Sherlock.ps1;Find-AllVulns}使用MS15_051漏洞进行提权。这里推荐使用自己找的脚本进行提权,经测试searchsploit脚本等都无法提权成功。

脚本地址:http://pan.baidu.com/s/1eQ1ZOzC 解压码:zcgonvh上传ms15-051.exe提权文件至靶机,运行并执行whoami,发现成功提权至System权限。

尝试直接用ms15-051.exe文件执行"type C:\Users\Administrator\Desktop\root.txt"命令,未能回显成功。

于是利用ms15-051.exe去执行原有的shell1.exe文件,通过Kali监听,返回一个System权限的shell。

进入shell,执行“type C:\Users\Administrator\Desktop\root.txt”,获取Flag。

如有侵权请联系:admin#unsafe.sh