前言

Modbus协议是一种已广泛应用于当今工业控制领域的通用通讯协议。通过此协议,控制器相互之间、或控制器经由网络(如以太网)可以和其它设备之间进行通信。Modbus协议使用的是主从通讯技术,即由主设备主动查询和操作从设备。一般将主控设备方所使用的协议称为Modbus Master,从设备方使用的协议称为Modbus Slave。典型的主设备包括工控机和工业控制器等;典型的从设备如PLC可编程控制器等。今天的例子利用模拟器,带来模拟读寄存器,写寄存器,Force Listen Only Mode攻击的协议和IDS规则分析。

跟suricata相关的在之前病毒分析的时候有提到:

IDS规则

达达,公众号:Th0r安全PC端恶意代码分析Lab14.1-3:IDS标记

正文

针对modbus的协议遵守:

主设备向从设备发送请求

从设备分析并处理主设备的请求,然后向主设备发送结果

如果出现任何差错,从设备将返回一个异常功能码

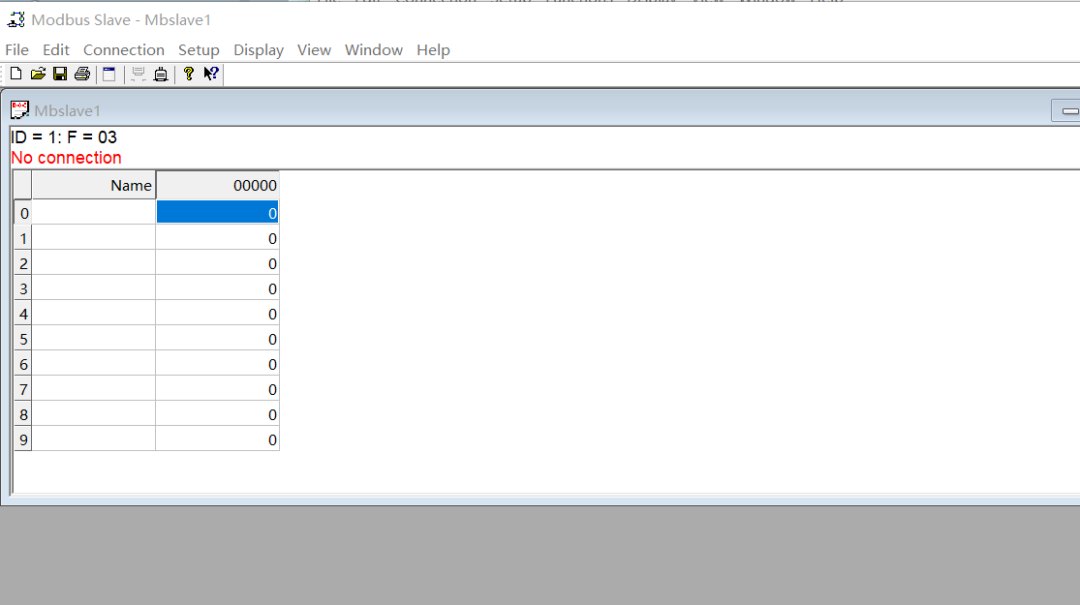

所以这里需要两个模拟软件,Poll和Slave。

将主和从模拟,配置好,发送修改请求。

利用MSF的模块,对其进行读取寄存器

下面是写寄存器

流量形式:

这里下载前人的规则和流量包来学习

https://github.com/digitalbond/Quickdraw-Snort这里一条规则是Force Listen Only Mode的攻击

查看规则的定位,偏移两处00 00,偏移7 08 00 04,这里要注意的偏移是modbus字段位置的偏移,因为用到的是如图。

查看流量包,偏移和长度一致。

星 球 免 费 福 利

转发公众号本文到朋友圈

截图到公众号后台第1、3、5名获取免费进入星球

欢 迎 加 入 星 球 !

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推荐阅读

文章来源: http://mp.weixin.qq.com/s?__biz=MzkxNDAyNTY2NA==&mid=2247493144&idx=2&sn=95745187c273a7a3f0ad51b8be6a697d&chksm=c1761bb7f60192a1e3a0313938a42c6193f8b029e19bec1b60905fda626e302a57642032c36c#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh