目标站点 http://www.xxxxx.co.krwww.xxxxx.co.kr

初始看不出来,首先wafw00f 测试未发现waf,多地点ping,不存在cdn,目标站手工未发现如何可下手的地方,全是html

综合漏扫:未发现明显安全漏洞,发现站点目录下有少数2.3个目录,

http://www.xxxxx.co.krwww.xxxxx.co.kr/cms

还有一个

http://www.xxxxx.co.krwww.xxxxx.co.kr/mobile/

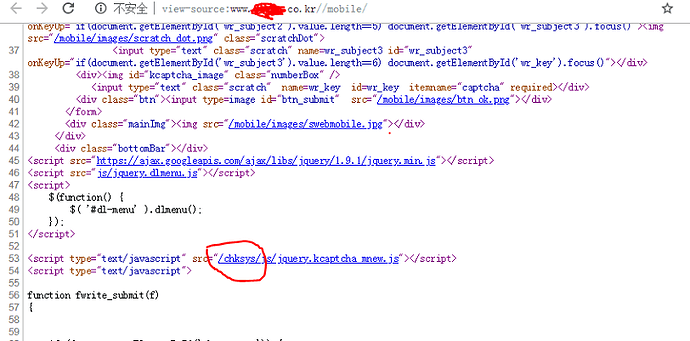

右击查看源代码,

发现一个js路径

发现此目录下使综合漏扫也未发现明显漏洞。思路暂时断了。

微步收集旁站信息,发现是虚拟主机,(如果不是可以子域名下手比较好)反正kr虚拟主机经常可以利用数据库那个漏洞跨站读文件,到时候读数据库配置就可以了。

https://tools.ipip.net/ipdomain.phphttps://tools.ipip.net/ipdomain.php

https://x.threatbook.cnhttps://x.threatbook.cn

https://bgp.he.net/ip/120.24.65.154#_dnshttps://bgp.he.net/ip/127.0.0.1#_dns

bing ip:xxx.xxx.xxx.xxx:

没用vip,不能看全部,不全只能多搜集几个旁站查询地址,然后整合旁站

批量ping

http://www.link114.cn/ip/? 复制是同一ip下的旁站,然后再批量ping一下,复制出域名。

你想批量查询网站标题也是可以的,

获取了一批旁站,然后bbscan批量信息简单扫一下,扫到多个phpinfo 网站物理路径是/www/域名_com/ 或 /www/域名_co_kr/ 或 //www/域名_kr/ (不要域名www)

还发现一个后台地址,随手admin/admin就进入后台,

旁站上传拿到一个shell 。

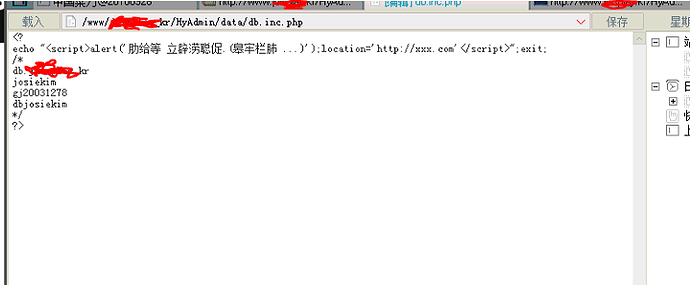

第一时间就是去看配置文件。发现是这样

ping数据库地址不是一台服务器,库站分离,下面这个跨库读文件就不行了(本来还有记录的)。

第一句

创建表:

CREATE TABLE `bbs` (`bbs1` TEXT NOT NULL );

越权限读文件

load data local infile '//home//opendb.php' into table c;

我读出来是这样的 <? ?>

读别的也是 include的部分就没读取了

怀疑是转义了

LOAD DATA LOCAL INFILE '/home/opendb.php' into table bbs fields terminated by '' LINES TERMINATED BY '\0';

只能老老实实提权,发现很多命令执行没有权限,只能这个看 lsb_release -a

LSB Version: :base-4.0-amd64:base-4.0-noarch:core-4.0-amd64:core-4.0-noarch:graphics-4.0-amd64:graphics-4.0-noarch:printing-4.0-amd64:printing-4.0-noarch

Distributor ID: CentOS

Description: CentOS release 6.6 (Final)

Release: 6.6

Codename: Final

脏牛exp对应版本:Linux Kernel >= 2.6.22的版本。

我看不出来,虚拟主机我也没想着提权成功,不能ls /www/以下目录 不能find相关的几个命令,尝试 ls /www/域名_com/ 或 /www/域名_co_kr/ 或 //www/域名_kr/ 全部不行,后面测试发现可以cp 前提是知道目标路径,我试了下没有权限别的旁站的phpinfo路径文件,发现确实可以cp过来,尝试 cp /www/域名_com/ 或 /www/域名_co_kr/ 或 /www/域名_kr/ 目录下已知的相对路径文件 全部提示不存在,我猜应该是路径不对,上传cmd马 fuzz路径未成功。

cp apache默认配置文件提示没权限,想find模糊路径不能执行。

现在只要获取到目标站点物理路径 cp配置文件就ko了。

转回头目标站点,dir(pk那个扫描的)发现cms路径一个文件 login_check.php 访问直接302跳转404(跳登陆页面,页面不存在所以跳404)

在准备跳转的时候查看源码发现是g5程序(https://github.com/gnuboard/gnuboard5),

我记得他adm目录下存在PHP info.php 但是要登陆才能访问。所以也没行的通,又没爆出物理路径,后面用kr扫目录字典扫到编辑器地址使用的se编辑器(自己源代码也有自己可以尝试)。g5低版本的se编辑器是可以直接上传shell的,自己上传正常图片,默认是php/目录下的index,php发现上传不上去,

但是以前有过上传爆物理路径的情况,首先使用长文件名没成功爆出来。

同目录下的这个文件UploadHandler.php

http://http://www.xxxxx.co.kr/cms/smarteditor2/photo_uploader/popup/php/UploadHandler.php

www.xxxxx.co.kr//cms/plugin/editor/smarteditor2/photo_uploader/popup/php/UploadHandler.php

成功爆出物理路径。路径就不贴了

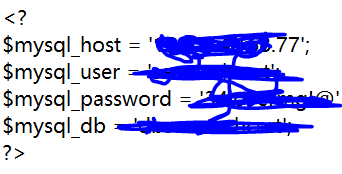

然后cp g5配置文件,本来是cp cms目录下的发现不成功,尝试chksys

cp /www/爆出来的域名_com/chksys/dbconfig.php

/www/拿下的站点域名_kr/HyAdmin/upload/etcFile/

发现可以直接本地远程native连接,都不用转发数据库出来。你以为结束了吗?没有数据库各种加密待解决。

阿里云的这种情况大概知道怎么突破吗?单独的数据库,只能网站目标连接,网站不是限制ip就是需要手机验证码登陆,有个wp密码找回功能都删了,有邮箱权限,猜到数据库ip及账号密码连接信息,使用aliyun接口提示未授权,目标的其他服务器全部拿下,也有目标站点的数据库配置信息,全部不能,ssh私锁登陆,要提权服务器,放弃了,阿里云的安全还是做的好。