1.介绍

CS全程cobaltstrike,是一个后渗透工具。类似MSF,一般用来做内网渗透。

C/S架构,它分为客户端和服务端,服务端只要一个,客户端可有多个,多人连接服务端后可协同测试,与其他人分享shell。

2.优点

Payload免杀优于Msf,毕竟MSF很老了已经被各大厂商研究N遍了。

图形化界面方便操作;(在下载个中文版本的,都不要看什么教程简直)

多人协同测试,高效合作;

集成很多内网渗透攻击与命令;

可与Msf联合使用,曾经是MSF的一个模块;

3.下载安装说明

CS是国外的一款工具,而且收费。但是网上有很多破解版本, 安装也是直接解压即可使用。

注意的是部分破解版本有可能会带有木马。另外即使没有后门,CS本身也是会报毒,因为本身带很多攻击性的payload。

安装就是一般客户端装本机,服务端装虚拟机或者VPS上。Win,linux,mac网上都有。

Pass:

VPS即云服务器。具体的过程网上有很多。

我的讲解以服务端在centos7,客户端在mac为例子。0x01 环境搭建

使用的是Cobalt strike 4.3 需要用到java 1.8.* 版本

centos安装java 1.8.* 版本

先确认以前有没有安装过

rpm -qa | grep java

rpm -qa | grep jdk

rpm -qa | grep gcj

如果没有输入信息表示没有安装

卸载已安装的java环境

批量卸载所有带有Java的文件 这句命令的关键字是java

rpm -qa | grep java | xargs rpm -e --nodeps

yum安装java1.8.0

首先检索包含java的列表

yum list java*

检索1.8的列表

yum list java-1.8*

安装1.8.0的所有文件

yum install java-1.8.0-openjdk* -y

使用命令检查是否安装成功

java -version

查询java安装路径

先用which java查询到执行路径

再用ls -lrt查询到具体的路径

其它系统自行百度安装环境

文件结构

│ agscript 拓展应用的脚本

│ c2lint 检查profile的错误异常

│ cobaltstrike

│ cobaltstrike.jar 客户端程序

│ icon.jpg

│ license.pdf

│ readme.txt

│ releasenotes.txt

│ teamserver 服务端程序

│ update

│ update.jar

│

└─third-party 第三方工具

README.vncdll.txt

vncdll.x64.dll

vncdll.x86.dll

个人定制

Cobalt Strike可以使用 AggressorScripts脚本来加强自身,能够扩展菜单栏,Beacon命令行,提权脚本等 Cobalt Strike通信配置文件是 Malleable C2 你可以修改 CS的通讯特征,Beacon payload的一些行为 Cobalt Strike可以引用其他的通讯框架ExternalC2,ExternalC2是由Cobalt Strike提出的一套规范/框架,它允许黑客根据需要对框架提供的默认HTTP(S)/DNS/SMB C2 通信通道进行扩展。

总的来说 CS的自定义功能很强大,使用起来很灵活后期,会讲到相关的使用。

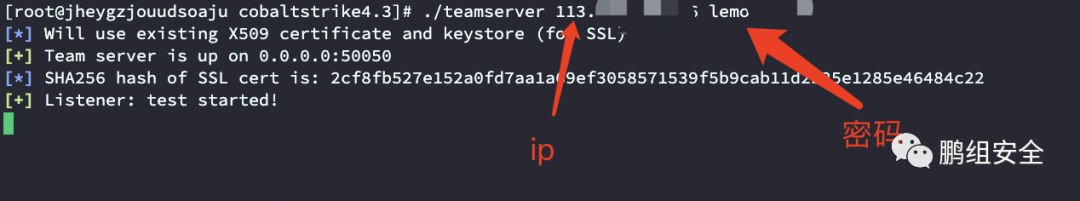

Cobalt Strike 需要团队服务器才能使用,也就是teamserver。需要文件 teamserver 与 cobaltstrike.jar 可以选择把他放在公网上面。

启动团队服务器

chmod +x teamserver #增加执行的权限

./teamserver

./teamserver <host> <password> [/path/to/c2.profile] [YYYY-MM-DD]

<host> is the (default) IP address of this Cobalt Strike team server

<password> is the shared password to connect to this server

[/path/to/c2.profile] is your Malleable C2 profile

[YYYY-MM-DD] is a kill date for Beacon payloads run from this server

在没有使用 自己的Malleable C2 profile情况下只填host 与 password即可

sudo ./teamserver ip 密码 #运行服务端 ip:本机ip 密码:客户端需要输入此密码

启动客户端

chmod +x cobaltstrike

./cobaltstrike

其中user就是你想要输入的名字,password 为启动teamserver的密码

Cobalt Strike

New Connection //新的链接

Preferences 偏好设置

Visualization 窗口视图模式

VPN interfaces VPN接入

Listeners 监听器

Sript Manager 脚本管理

Close 退出

其中 Preferences 可以删除 登陆记录的账户密码 与team server SSL ,其他的就是软件的一些颜色等。

view

Applications 用于显示 System Profiler 获取的目标浏览器,操作系统,flash版本

Credentials 显示所有已经获取的用户主机hash

Downloads 显示下载的文件

Event log 事件日志 记录团队 目标上线等记录

Keystrokes 目标键盘记录

Proxy Pivots 代理信息

Screenshots 屏幕截图

Script Console 加载自定义脚本

Targets 显示所有主机

Web log web服务日志

Attack

Packages

HTML Application 生成hta文件

MS Office Macro 宏office文件

Payload Generator 生成各种语言版本的payload

USB/CD AutoPlay 利用自动播放运行的被控端文件

Windows Dropper 捆绑器可将任意正常的文件

Windows Executable payload生成可执行文件 (一般使用这个)

Windows Executable (S) 把包含payload,Stageless生成可执行文件(包含多数功能)

Web Drive-by

Manage 开启的所有web服务

Clone Site 克隆网站

Host File 提供Web以供下载某文件

Scripted Web Delivery 为payload提供web服务以便于下载和执行

Signed Applet Attack 启动一个Web服务以提供自签名Java Applet的运行环境

Smart Applet Attack 自动检测Java版本并l利用已知的exploits绕过security

System Profiler 获取系统,Flash,浏览器版本等

Spear Phish 鱼叉式网络钓鱼

Reporting

Activity report 活动报告

Hosts report 主机报告

Indicators of Compromise 威胁报告

Sessions report 会话报告

Social engineering report 社会工程学报告

Interact 打开beacon

Access

dump hashes 获取hash

Elevate 提权

Golden Ticket 生成黄金票据注入当前会话

MAke token 凭证转换

Run Mimikatz 运行 Mimikatz

Spawn As 用其他用户生成Cobalt Strike侦听器

Explore

Browser Pivot 劫持目标浏览器进程

Desktop(VNC) 桌面交互

File Browser 文件浏览器

Net View 命令Net View

Port scan 端口扫描

Process list 进程列表

Screenshot 截图

Pivoting

SOCKS Server 代理服务

Listener 反向端口转发

Deploy VPN 部署VPN

Spawn 新的通讯模式并生成会话

Session 会话管理,删除,心跳时间,退出,备注

Event Log

Event Log

记录客户端用户上下线,目标主机上下线提示

Beacon

在后期使用中介绍 也会在Beacon 使用help xxxx获取更加详细的介绍

关注公众号后台

链接: https://pan.baidu.com/s/1EVeTugv7k4n3UqN7Alp_TQ

提取码: pzaq

星 球 免 费 福 利

转发公众号本文到朋友圈获取抽奖资格

点击下方小程序图片完成抽奖

欢 迎 加 入 星 球 !

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推荐阅读

如有侵权请联系:admin#unsafe.sh