对某次攻防项目的复盘信息收集—客户给的目标里面有xxx医院,一般我看到这样的目标第一时间就是上 fofa 和 hunter 中搜索关于此目标的资产信息,但是很遗憾这次并没有在空间测绘中找到目标的相关资 2022-9-21 09:2:21 Author: 潇湘信安(查看原文) 阅读量:25 收藏

信息收集

—

这时我陷入了思维盲区,常用的方法都试过了,没有找到资产,还有什么其他方法可以收集资产。

本来想通过公众号或者小程序继续找目标资产的,然后听到一起来比赛的兄弟已经拿到域控了,那么他们肯定是找到了资产的。

去请教之后发现遗漏了一个点:通过天眼查这类工具去收集

方法大家都会,但是有时候就是容易陷入思维盲区,特别是小地方的比赛。

打点过程

—

找到了资产后,第一时间就是收集子域名

这里要提醒一点,就是访问的子域页面无论里面有没有内容,都一定要跑一下目录,不然很容易错过一些资产信息,这里就是这样

直接访问首页会返回 hello world

跑了一遍目录字典后,发现 phpmyadmin 目录

运气很好,通过 root 弱口令成功登录上去了

通过刚刚 hunter 可以看到这是 windows 系统,并且存在 iis 中间件,那么这里 getshell 可以写入到 iis 默认的目录下,mysql getshell 可以尝试导出文件、日志等方法

这里我采用的是日志 getshell,先查看缓存文件所在目录

通过缓存文件路径发现这是 phpstudy 所搭建的网站,那么 getshell 的路径又多了一个,phpmyadmin 路径已知,那么可以写文件写到 phpmyadmin 路径下

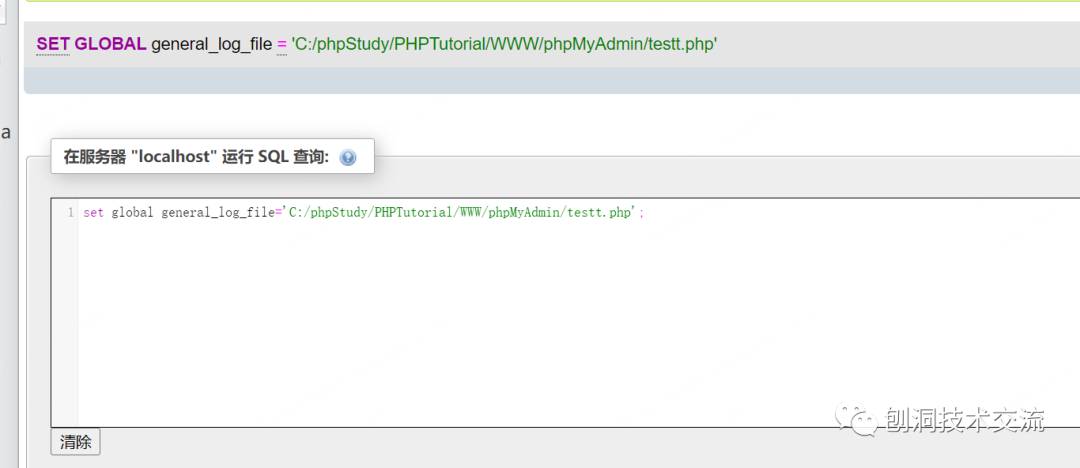

然后先开启自定义日志文件路径

然后添加自定义路径

再看一遍,确认路径是否改变

接着执行一条包含 webshell 的查询即可,这里测试写 POST 的有点问题,所以换成 GET 的一句话

不出意外现在我们就有一个 webshell 了

可以看到,getshell 的这台机器存在双网卡,通过 dns 信息可以判断这台机器是在域中的。

GET 型的一句话局限性太大,我们还是要写入 POST 一句话的,于是在 3h 师傅的笔记中找到 echo 写一句话的方法

连接的时候,不知道为啥菜刀会被拦截,最后采用了蚁剑的 base64 编码连接才连接上去

内网横向

—

既然都进来了,怎么能错过打内网的机会呢。

这里我把 fscan 上传到 programdata 目录下,分别对 192 网段和 10 网段进行扫描

fscan 定位域控还是快准狠呀

除了这些,还扫描到一些其他的数据库弱口令和 OA 的一些漏洞,这里我也将 frp 上传了上去,通过 frp 做内网穿透,proxfiler 做代理进行内网扫描

内网拿了六个数据库

两个 redis 未授权

用友命令执行

ms17-010 这里测试了几个都是存在漏洞的,但是怕打蓝屏了影响业务

192 网段结束后还有一个 10 网段,那个网段没啥东西,fscan 检测到存在 SmbGhost 漏洞,但是我用 kali 去打没有打成功

本次比赛最多是拿 5k 分,域控 4k,最后 1k 分也刷的差不多了

最后使用 CVE-2020-1472 直接梭哈了域控,一枪秒了,没什么好说的

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推 荐 阅 读

如有侵权请联系:admin#unsafe.sh