在互联网中,一个自治系统(AS)是一个有权自主地决定在本系统中应采用何种路由协议的小型单位。这个网络单位可以是一个简单的网络也可以是一个由一个或多个普通的网络管理员来控制的网络群体,它是一个单独的可管理的网络单元(例如一所大学,一个企业或者一个公司个体)。一个自治系统有时也被称为是一个路由选择域(routingdomain)。一个自治系统将会分配一个全局的唯一的号码,有时我们把这个号码叫做自治系统号(ASN)。通过自治系统号(ASN)预判攻击发生的可能性是出于以下7个方面的考虑:

1.利用Akamai(一家网路安全公司)对互联网趋势和活动的广泛了解,Akamai研究人员一直在分析自治系统号(ASN),以评估大量互联网的风险。

2.ASN包含受管理的ISP、云计算公司、跨国集团以及小型组织的IP地址池。

3.这些ASN的各种特征(包括其注册位置、提供商类型以及管理ASN中IP使用的策略)可能会影响攻击者被发现使用这些ASN中的IP的可能性。

4.了解ASN的恶意性可以让安全从业人员对任何给定IP的风险做出更明智的预测,即使它不是已知的威胁。

5.恶意ASN更有可能包含用于托管网络钓鱼网站、恶意文件、僵尸网络和扫描程序的IP。“可能的恶意”ASN表示遇到恶意IP的概率为七分之一或更高。

6.对流量的分析表明,“可能的恶意”ASN占所有在线IPv4地址的不到2%,但它们接收的互联网流量超过5%。

7.此外,“潜在恶意”类别中的ASN在互联网上所有IPv4地址中的占比不到5%,但它们接收的互联网流量却超过18%,这表明恶意和合法流量可以由同一个ASN提供服务。

IP智能化有很多用途:例如,防火墙或DNS查询后阻止。基于IP预先确定“通过/不通过”的能力是一项重要的防御措施。

Akamai安全研究人员利用Akamai对在线流量的广泛可见性,创建了在线ASN的全面映射,以评估恶意地址出现在ASN中的可能性。在这篇文章中,我们将详细介绍ASN,以及ASN对风险评估可能产生的影响。我们还将检查恶意ASN等。

由于动态IP、CDN和托管服务的存在,基于IP的阻止可能是非常危险。个人和组织可能会受到不同程度的影响。例如,错误地屏蔽一个社交媒体网站的IP可能只会让一名员工感到无所适从,影响正常工作。

在更大的范围内,阻止来自CDN或托管服务的单个IP可能会导致阻止数千个网站。我们以白名单的形式提供保护以避免这些极端情况,但必须要注意,某些用例可能会优先考虑更广泛的威胁保护而不是误报。综上所述,此种策略的弊端太大。

不过Akamai可以通过大量数据输入来解决上述弊端,例如:

Akamai Intelligent Edge Platform上通过IP发起的攻击;

每天来自数十亿次DNS查询的检测;

IP流行度源自每天数十亿的DNS查询;

其他形式的内部和第三方情报;

有多个来源,包含数百万IP的正面(合法IP)和负面(恶意IP)证据。我们需要结合这些资源为每个IP创造一个分数。为此,我们采用贝叶斯方法,其复杂性在于确定每个源的权重。这样做的目的是建立一个更全面的风险评估,考虑到不同的来源。分数越高,负面证据就越多。分数越低,恶意证据就越少,或者正面和负面证据混合在一起。根据应用程序的不同,可以选择一个阈值来实现误报和真实所需的平衡。这比典型的基于IP的风险评估更进了一步,在这种评估中,了解ASN的力量及其可能产生的影响势在必行。

简而言之,自治系统就是互联网的构建方式。每个自治系统都映射到一个数字,因此我们通常说ASN(自治系统号)。每个ASN都有一个IP池,每个ASN负责使用边界网关协议(BGP)在其网络内路由流量并通过Internet与其他ASN通信。

在这篇文章中,我们只聚焦IPv4,其中包括大约7万个自主系统。

ASN可以以不同的方式进行分类,以了解它们在互联网上的位置。例如,“从多个优势点描述互联网层次结构https://ieeexplore.ieee.org/abstract/document/1019307”查看BGP表,从商业角度对ASN的角色进行分类。“使用深度学习揭示自治系统之间的关系类型https://ieeexplore.ieee.org/document/9110358”使用深度学习来理解ASN之间的关系类型。要了解ASN背后的组织,我们可以查看“揭示自治系统分类法:机器学习方法https://arxiv.org/abs/cs/0604015”,它试图将ASN自动分类为大型ISP、小型ISP、大学、互联网交换点和网络信息中心。最近,在“BGP2Vec:揭示自治系统的潜在特征https://ieeexplore.ieee.org/abstract/document/9761992”中使用了word2Vec样式的模型,将ASN分类到应用互联网数据分析中心的交通/访问、内容、教育/研究和企业类别中。

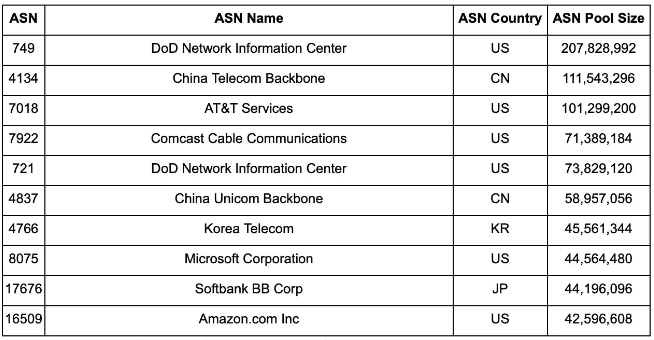

让我们看看前10个最大的ASN的IPv4地址池大小(表1)。最大的ASN归美国国防部网络信息中心所有。名单上的其他公司包括大型ISP、云计算公司和跨国企业集团。我们排除了ASN 0,因为它是用来识别不可路由网络的。

按IPv4地址池大小排列的前10个最大的ASN

下图进一步显示了这10个ASN的影响。前10个ASN约占分配的IPv4地址空间的25%。相比之下,只有16%的IPv4地址空间分配给前1000个之外的69000个ASN,因此互联网流量中存在类似于域或IP的ASN的长尾。这是分配给相对较小百分比的大量互联网。这是我们在确定有效的ASN风险评估时必须考虑多个数据输入的部分原因。正如你将在本文后面了解到的那样,并非所有ASN都是平等的。

ASN IPv4地址池大小占全部IPv4地址池的百分比

位置在真正理解ASN方面也起着重要作用。为了详细说明这一点,我们构建了一个散点图,其中包含与每个国家/地区关联的ASN数量与这些ASN的IP池大小的关系。

与每个ASN关联的国家与这些ASN的IP池大小

在前10大ASN中,美国有6个,在IP总数和ASN总数方面均领先。紧随美国之后的是:巴西、英国、丹麦、印度和俄罗斯。继续向左移动一点,我们可以看到中国、日本和韩国的ASN数量要少得多,但其数量比巴西和俄罗斯等国要多。考虑到我们所知道的前1000名ASN和其他69000名之间的差距,当遇到某个国家的IP并为其创建风险评估时,可能会面临一些独特的挑战。

例如,对于ASN数量较少但IP较多的国家/地区,恶意IP更有可能与合法IP在同一个ASN中,这意味着在仅基于ASN的阻止时可能更难以避免误报。使用Akamai DNS数据,我们看到与中国ASN相关的所有已解析IP均来自383个ASN,而俄罗斯则为2311个。因此,在中国和俄罗斯阻止ASN的影响,就不能采用同一种方法了。例如,在中国屏蔽整个ASN会占用整个互联网部分,而在俄罗斯屏蔽整个ASN会占用更少的资源。这就是为什么我们不能完全避免仅仅基于IP的风险评估,以及为什么我们在创建接下来讨论的ASN风险评估时必须考虑到了这一点。

我们对ASN信誉的定义很简单:一个ASN的信誉衡量的是该ASN中任何给定的活跃IP被恶意攻击的概率。

为了计算这个概率,我们扩展了贝叶斯方法,如前所述,将每个IP的分数和权重向上输入到它们所属的ASN。Akamai数据用于估计ASN中活跃IP的数量。当我们对每个ASN的多个IP进行聚合时,我们希望我们的ASN信誉计算能够受益于大数定律,从而计算出最准确的风险评估。例如,如果一个ASN有两个IP,有30%的几率是恶意的,那么两个IP都是恶意的几率都很高,因此可以评估ASN本身是没有恶意的。这与拥有1000个IP的ASN形成了鲜明的对比,所有的恶意可能性为30%。在这种情况下,可以推断出该ASN中30%的IP实际上是恶意的,这使得它们比第一个示例中明显更危险。

跟踪我们不知道的内容以及我们数据中存在的偏差非常重要。将会有我们拥有大量数据的ASN,以及数据很少的ASN。为了尽可能地解决这个问题,我们需要记录证据数量,它反映了我们拥有的数据量,也可用于计算可能的ASN风险评估值的分布。从本质上讲,我们认为是良性的IP与我们知道是良性的IP(甚至是我们知道是恶意的IP)之间存在显着差异。当我们拥有较少的数据时,我们可能会假设风险评估较低,但在这种情况下,我们也会记录较低的证据数量以将结果置于上下文中。在做出有关ASN的决定时,应使用这两个数字。

下图显示了根据池大小的日志绘制的每个ASN的风险评估。我们看到,随着风险评估越来越差,ASN的池规模不太可能大。为了更容易理解这些信息,我们将ASN信誉分为四组:

良性:ASN内部发生恶意活动的几率极低;

可能是良性的:主要是良性的,ASN内发生恶意活动的可能性相对较低;

潜在恶意:应谨慎行事,大部分是良性的,但可以检测到一些恶意活动;

可能恶意:应谨慎或避免,恶意活动与良性的比率表明ASN主要是恶意的或对恶意活动缺乏足够的控制。

针对IP地址池大小绘制的每个ASN的风险评估

IPv4地址空间排名前10位的ASN都位于上图右下角。这意味着他们大多数都有良好的信誉,只有少数例外。图中突出显示了异常值的ISP、移动网络运营商(MNO)和托管服务提供商。与类似的大型ASN相比,它们具有更高的风险评估。数据显示,这是由各种威胁类型驱动的。似乎有一些潜在的因素使这些ASN的风险更高。我们还必须记住,与这些非常大的ASN相比,恶意活动的相对数量很小,较小的ASN风险更大。

上图出现的Akamai ASN都具有“良性”风险评估。但是,是什么让一个CDN比另一个更具风险呢?这可能是因为攻击者的进入门槛较低,例如监控效果较差或控制较少。

我们还在上图中突出了两组总共13个ISP/MNOASN,可以看出它们的风险评估明显更高。当我们更深入地观察时,我们大多会看到来自这些ASN的僵尸网络和扫描活动的混合。我们可以推测这些ASN更容易受到恶意软件感染。

当我们继续向图的左上角移动时,我们会看到ASN长尾中具有各种威胁类型的风险部分。通常,我们会看到IP地址被用于托管恶意活动,如钓鱼网站、恶意文件或扫描程序。在某些情况下,我们能够看到TOR网络出口节点,这可能是恶意活动的代理。

到目前为止,我们已经从IP空间的角度查看了ASN风险评估,但是从在线流量角度来看,有风险的ASN出现的频率是多少?下图中显示了一天中Akamai DNS流量的变化,其中包含大约600亿次查询。总共76.6%的查询来自“良性”和“可能良性”类别的ASN,18.1%来自“潜在恶意”类别,进一步强调合法和非法服务可以从同一个ASN运行。这些DNS查询中共有5.3%解析为来自ASN的IP,其风险评估属于“可能恶意”类别,这表明在高度锁定的用例中,基于ASN的阻止的潜力在于识别真正的风险而不是避免误报。

一天中Akamai DNS流量的变化

采取IP来预测攻击风险就是要精准控制,即精度是最大的问题,希望尽量减少被阻止的合法服务的数量。在其他情况下,例如,在高度控制的环境中,减少误报的比率很重要。

在没有ASN信誉背书的情况下,我们在查看证据之前的假设是,所有IP都是合法的。ASN信誉解锁了对这些先前假设采取分层方法的能力。如果该IP的ASN非常糟糕,这可以作为我们预测攻击风险发生的起点,我们可以在收集更多证据时更新我们的数据。ASN中其他IP的得分会影响该IP的最终得分,并可能影响其是否被阻止。

在高度锁定的环境中,可能需要根据其信誉来阻止整个ASN。由于ASN的信誉是不断评估的,这个列表不需要是静态的。随着信誉的下降,新的ASN将被自动添加。同样,当我们看到ASN威胁较小的证据时,可以放宽阻止。

在讨论风险评估时,总会存在细微差别,但ASN风险评估有可能彻底改变安全行业。就像安全的所有其他方面一样,没有灵丹妙药,每个组织都必须做出最适合其环境的决策。但是,超越仅基于IP的风险评估方法的能力允许在你的允许列表和阻止列表中采用更主动的防御模型。

参考及来源:https://www.akamai.com/blog/security/determining-malicious-probabilities-through-asns

如有侵权请联系:admin#unsafe.sh