渗透测试扫描器 -- nacs

项目作者:u21h2项目地址:https://github.com/u21h2/nacs一、工具介绍目前共能主要有:1、探活2、服务扫描(常规&非常规端口)3、poc探测(xray&nuclei格式) 2022-9-9 08:32:45 Author: 天驿安全(查看原文) 阅读量:24 收藏

项目作者:u21h2项目地址:https://github.com/u21h2/nacs一、工具介绍目前共能主要有:1、探活2、服务扫描(常规&非常规端口)3、poc探测(xray&nuclei格式) 2022-9-9 08:32:45 Author: 天驿安全(查看原文) 阅读量:24 收藏

项目作者:u21h2 项目地址:https://github.com/u21h2/nacs

一、工具介绍

目前共能主要有:

sudo ./nacs -h IP或IP段 -o result.txtsudo ./nacs -hf IP或IP段的文件 -o result.txtsudo ./nacs -u url(支持http、ssh、ftp、smb等) -o result.txtsudo ./nacs -uf url文件 -o result.txt

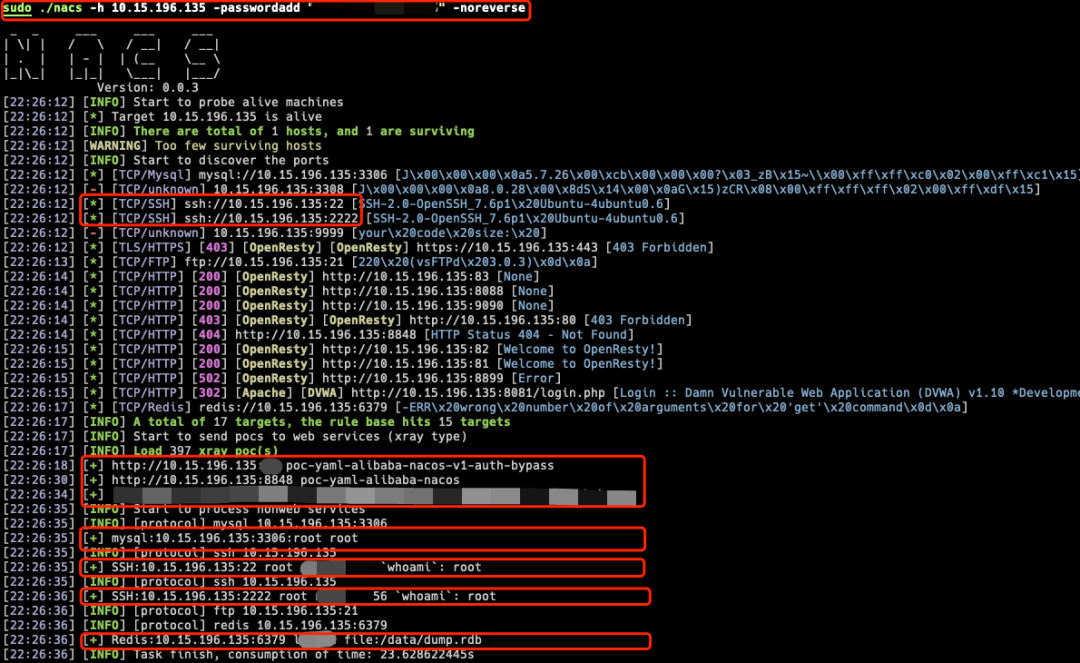

2、 添加目标IP: 对10.15.196.135机器进行扫描, 手动添加密码, 并关闭反连平台的测试(即不测试log4j等)

sudo ./nacs -h 10.15.196.135 -passwordadd "xxx,xxx" -noreversesudo ./nacs -u "ssh://10.211.55.7:22,http://123.58.224.8:13099" -usernameadd test -passwordadd test -command ifcofnig四、声明:

仅供安全研究与学习之用,若将工具做其他用途,由使用者承担全部法律及连带责任,作者不承担任何法律及连带责任。

文章来源: http://mp.weixin.qq.com/s?__biz=MzkxNjIxNDQyMQ==&mid=2247492239&idx=1&sn=0327e3dd3a8ea5997a4b8694ab8002ba&chksm=c151e575f6266c63073b036ff79a5900a27556ed11d807a75c03c6b0d3ba6eaca17f13175d62#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh