长按二维码关注腾讯安全威胁情报中心腾讯安全攻防团队A&D Team腾讯安全 企业安全运营团队文档修订记录文档版本修订时间备注V1.02022.8.29 04 PM勒索攻击事件路径分析和检测方案V2.0 2022-8-30 19:25:2 Author: 腾讯安全威胁情报中心(查看原文) 阅读量:62 收藏

长按二维码关注

腾讯安全威胁情报中心

腾讯安全攻防团队A&D Team

腾讯安全 企业安全运营团队

文档修订记录

文档版本 | 修订时间 | 备注 |

V1.0 | 2022.8.29 04 PM | 勒索攻击事件路径分析和检测方案 |

| V2.0 | 2022.8.30 11 AM | 新增主机安全、云防火墙、WAF查杀阻断说明 |

一、事件概述

2022年8月29日,腾讯安全威胁情报中心陆续收到客户反馈,称服务器数据文件被加密,并收到勒索信被要求支付0.2个比特币。腾讯安全分析发现:受害企业均使用了某第三方财务SaaS软件系统,初步怀疑是系统存在安全漏洞导致。

经过和软件厂商官方沟通,以及对客户侧事件日志的分析,腾讯安全专家已基本还原出该事件的攻击路径,确认这起勒索攻击涉及某第三方财务SaaS软件存在的远程代码执行漏洞,攻击者利用漏洞可以上传任意文件到任意路径,从而执行恶意代码,或者接管服务器。

腾讯安全全系列产品,包括腾讯云主机安全、云防火墙,云WAF、容器安全、腾讯零信任终端安全、电脑管家、威胁情报中心已全面支持本次事件中涉及的风险查杀和处置,详细防护方案见第四部分内容。

Saas软件官方修复建议

2022年8月30日,相关厂商已提供修复版本,详情请参考:https://www.chanjetvip.com/product/goods

二、腾讯威胁情报实时更新

IOC类型 | 最近更新时间 | 详情 |

恶意下载IP和域名 | 2022-08-29 08 PM | hxxp://llw0.com/exp/new.ini hxxp://61.132.226.130:8084/new.ini |

攻击者IP | 194.156.98.76 | |

样本App_Web_load.xxxx.xxxxxxx.dll | MD5:45625d6092a287284cd71af690c5c393 SHA256:74c7088500522ef764d1f511bb60abcfa1dc74153e69df76fd62880c73370b6c |

应急处置建议:使用安全软件阻断或查杀以上IOCs

三、攻击过程分析

入侵路径

基于客户侧服务器日志,腾讯安全研究人员确认攻击路径。

1、入侵点:

某软件任意文件上传漏洞(细节暂不公开)。

2、建立据点:

上传.dll⽂件和aspx.compile⽂件

dll文件和load.xxxx.xxxxxxx.compiled文件创建时间与日志中访问时间高度匹配

load.xxxx.xxxxxxx.compiled文件内容如下:

App_Web_load.xxxx.xxxxxxx.dll文件内容如下:

3、利用:

通过调⽤dll中⽅法,来执⾏对应的功能。

1)POST⽅式访问Load.aspx ,在该系统中,通常URL为:**** /****/Load.aspx?preload=1,Session中设置:k: 706fd9a1f55********

2)POST的数据为AES加密后shellcode ,之后通过Assembly.Load 加载shellcode ,达到命令执⾏效果。

入侵后行为

4、执行:

通过日志还原行为链如下,父进程为*****.TP.****.FastCgi.exe启动cmd后执行以下行为。

1)下载提权工具:

落地c:\programdata\newtas.vbs,内容为下载"http://llw0.com/exp/new.ini",保存成C:\ProgramData\newtas.exe"

2)执行newtas.exe(利用CVE-2017-0213漏洞进行windows提权)

3)执行vssadmin delete shadows /all 删卷影,破坏系统备份机制。

4)利用上传的App_Web_load.xxxx.xxxxxxx.dll,接收post数据后反射Loader Shellcode执行加密行为,留下勒索信;

四、使用腾讯云原生安全产品漏洞防御指南

目前腾讯T-Sec主机安全现已支持查杀该勒索病毒文件样本,腾讯T-Sec云防火墙已支持拦截C2回连IP,腾讯T-Sec Web应用防火墙已支持通过默认规则进行防护,用户可通过以下三个步骤对该漏洞进行防护。

1.开启“三道防线防护”

腾讯云原生安全中心现已支持全部产品7天免费试用,企业用户可一键领取,随后通过简单的几个步骤,即可完成防护接入。为了完成对漏洞的检测、防护、修复,建议开启云防火墙、Web应用防火墙、主机安全三款产品的试用。

其中,腾讯主机安全支持检测与防护非腾讯云机器,可实现混合云统一防护。

(1)一键领取试用

https://console.cloud.tencent.com/cfw/ptcenter

(2)主机安全支持混合云部署

登录腾讯主机安全控制台,于【主机列表】界面接入非腾讯云机器,即可防护非腾讯云机器。主机安全-主机列表

2.漏洞检测

(1)云服务器:

推荐使用腾讯T-Sec主机安全(云镜)检测漏洞,登录腾讯主机安全控制台,对应急漏洞进行排查。

操作步骤细节如下:(本次事件漏洞细节暂未公布,暂不支持检测)

1)主机安全(云镜)控制台:如当前进入【授权管理】页面绑定主机安全授权,选中“绑定授权”并选择待扫描机器;

2)打开【漏洞管理】->应急漏洞,点击“一键扫描”或通过名称搜索该漏洞“立即扫描”,选择应急漏洞和扫描资产范围即可:

3)查看扫描到的漏洞风险项目;

4)确认资产存在漏洞风险;

5)升级到安全版本;

6)回到主机安全(云镜)控制台再次打开【漏洞管理】,重新检测确保资产不受漏洞影响。

(2)容器镜像:

使用腾讯容器安全服务(TCSS)检测容器镜像漏洞,登录腾讯容器安全服务控制台,进入【漏洞管理】页面,对本地镜像和仓库镜像进行排查。

操作步骤细节如下:

1)容器安全服务控制台:打开【漏洞管理】->应急漏洞点击“一键检测”或“检测应急漏洞”;

2)如镜像尚未授权可以点击批量授权,自选镜像授权扫描;

3)扫描完毕,单击详情确认资产存在漏洞风险;

4)升级到安全版本;

5)回到容器安全服务控制台再次打开【漏洞管理】,重新检测确保资产不受漏洞影响。

3.漏洞防御

根据业务类型可选择云防火墙虚拟补丁、Web应用防火墙基础安全、云防火墙零信任防护进行防护:

(1)公网IP业务防护:

使用腾讯T-Sec云防火墙虚拟补丁。

适用于绑定公网IP对外提供服务的业务类型,通过虚拟补丁功能,一键开启针对漏洞利用的检测与自动拦截,无需重启服务。

操作步骤细节如下:

1)登录腾讯T-Sec云防火墙控制台,开启互联网边界开关;

2)进入【入侵防御】页面,开启拦截模式即可抵御漏洞利用攻击;

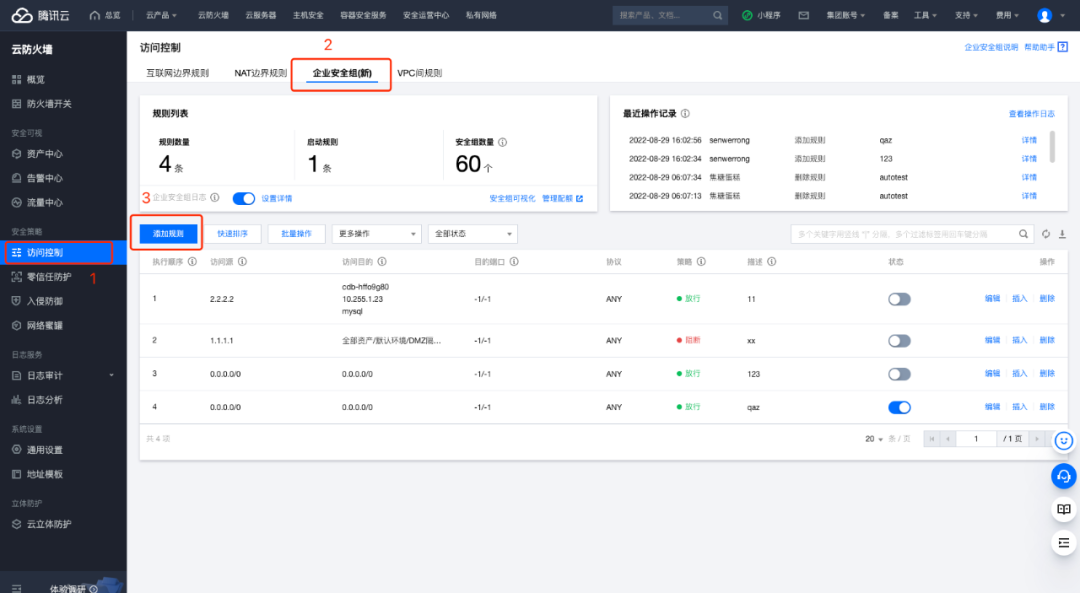

3)进入【访问控制】页面,配置企业安全组,封禁以下IP对资产访问(需要封禁的IP列表参照腾讯威胁情报实时更新)。

(2)域名业务防护:

使用腾讯T-Sec Web应用防火墙(WAF)防御漏洞攻击。

适用于通过域名对外提供服务的业务类型,通过WAF可实现针对HTTP/HTTPS流量的漏洞防护与虚拟补丁。

1)确认业务是否已经接入Web应用防火墙(以下简称WAF):

业务在腾讯云外,领用SaaS-WAF(需做域名调度)

详细接入指引:https://cloud.tencent.com/document/product/627/18631

业务在腾讯云内且有七层CLB,领用CLB-WAF(无需业务变动)

详细接入指引:https://cloud.tencent.com/document/product/627/40765

2)登录腾讯T-Sec Web应用防火墙控制台,依次打开左侧【资产中心-域名列表】,添加域名并开启防护即可。

操作步骤细节如下:

Web应用防火墙控制台:【资产中心—域名列表】,点击【添加域名】。

SaaS-WAF 域名接入:输入域名,配置端口,源站地址或者域名,点击确定即可。新增域名成功后【资产中心—基础安全】防护默认打开。

CLB-WAF(负载均衡型)域名接入:输入域名,配置代理,负载均衡监听器,点击确定即可。新增域名成功后【资产中心—基础安全】防护默认打开。

域名列表查看配置,防护开关、回源IP等接入情况,确认接入成功。

(3)内部Web服务防护:

使用腾讯T-Sec云防火墙零信任防护

适用于需要开放在公网的内部Web服务,通过云防火墙零信任防护方案,实现基于微信扫码的身份认证访问,杜绝所有0day、1day漏洞带来的潜在危害。

1)在微信身份管理页面添加用户,绑定微信号并备注;

2)配置该运维用户从公网进行访问的远程实例和域名。

五、时间线

1.2022年8月29日 11 AM,通过用户工单发现勒索攻击;

2.2022年8月29日 04 PM,复现漏洞并分析漏洞特征;

3.2022年8月30日 12 AM,腾讯主机安全已支持查杀相关恶意样本,腾讯云防火墙支持拦截C2回连IP,腾讯WAF支持通过默认规则进行防护。

六、技术支持

如需获得帮助可以直接扫码联系我们:

关于腾讯安全威胁情报中心

腾讯安全威胁情报中心是一个涵盖全球多维数据的情报分析、威胁预警分析平台。依托顶尖安全专家团队支撑,帮助安全分析人员、安全运维人员快速、准确地对可疑威胁事件进行预警、处置和溯源分析。

长按二维码关注

腾讯安全威胁情报中心

V1.0

如有侵权请联系:admin#unsafe.sh