前言: 大家想必都知道蜜罐是什么,蜜罐是蓝队常用反制红队的手段之一,我们通过蜜罐来诱惑红队入侵,然后留下他们的记录,同时可以在蜜罐中加入一些看似重要的文件,其实其中嘿嘿嘿。那么我们今天就来利 2022-8-30 11:6:0 Author: 白安全组(查看原文) 阅读量:38 收藏

前言:

大家想必都知道蜜罐是什么,蜜罐是蓝队常用反制红队的手段之一,我们通过蜜罐来诱惑红队入侵,然后留下他们的记录,同时可以在蜜罐中加入一些看似重要的文件,其实其中嘿嘿嘿。那么我们今天就来利用一款蜜罐软件来实践一下。

实操:

首先安装环境

1 Kippo 的安装

GitHub 地址:https://github.com/desaster/kippo

安装环境:centos7

为确保蜜罐服务器的安全,建议在 windows 服务器上安装 vmware,然后安装 centos。

下载代码、安装相关的依赖:

[[email protected] ~]# yum install python-zope-interface python-pyasn1 -y[[email protected] ~]# yum install -y python-twisted*[[email protected] ~]# yum -y install python-devel mysql-devel[[email protected] ~]# yum install -y python2-paramiko[[email protected] ~]# yum -y install epel-release[[email protected] ~]# yum -y install python-pip

pip install twisted==15.2.0 #下载太慢了

解决方法:使用清华的 python 源下载安装包

[[email protected] ~]# pip install -i https://pypi.tuna.tsinghua.edu.cn/simpletwisted==15.2.0 --trusted-host pypi.tuna.tsinghua.edu.cn

-i 参数 加源链接

[[email protected] ~]# pip install -i https://pypi.tuna.tsinghua.edu.cn/simple mysqlpython --trusted-host pypi.tuna.tsinghua.edu.cn

安装模块:

[[email protected] ~]# pip install -i https://pypi.tuna.tsinghua.edu.cn/simple pycrypto--trusted-host pypi.tuna.tsinghua.edu.cn

因为 kippo 不能以 root 运行,所以新建一个 kippo 账号

[[email protected] ~]# useradd -d /kippo kipp

注:可以使用一键搭建

工具文章末尾给大家

然后上传工具包中的kippo

上传后解压unzip kippo.zip

[[email protected] ~]# cp -r kippo/ /kippo/ //为了给后面新建的账户权限用[[email protected] ~]# chown -R kippo:kippo /kippo //给前面新建的账号的权限

安装 mysql

[[email protected] ~]# yum install mariadb-server mariadb -y[[email protected] ~]# systemctl start mariadb

登录 mysql,创建数据库和账号

[[email protected] ~]# mysqlMariaDB [(none)]> create database kippo;MariaDB [(none)]> GRANT ALL PRIVILEGES ON kippo.* TO [email protected] IDENTIFIED BY '123456';

//在mysql中新建了一个kippo账户,设置密码为123456

退出 mysql

MariaDB [(none)]> exit; 测试登录

[[email protected] ~]# mysql -u kippo -p123456 初始化数据表 (这里新建了一个名叫kippo的库,然后将kippo的数据导入进去)

[[email protected] ~]# mysql -ukippo -p -Dkippo < /kippo/kippo/doc/sql/mysql.sql 在/kippo/kippo 下面复制配置文件,并修改相应的配置

[[email protected] ~]# cd /kippo/kippo/[[email protected] kippo]# cp kippo.cfg.dist kippo.cfg[[email protected] kippo]# vim kippo.cfg

改:163 #[database_mysql]164 #host = localhost165 #database = kippo166 #username = kippo167 #password = secret168 #port = 3306为:[database_mysql]host = localhostdatabase = kippousername = kippopassword = 123456port = 3306

注:这里的密码是数据库kippo权限的密码,也是用来诱惑对方的弱密码

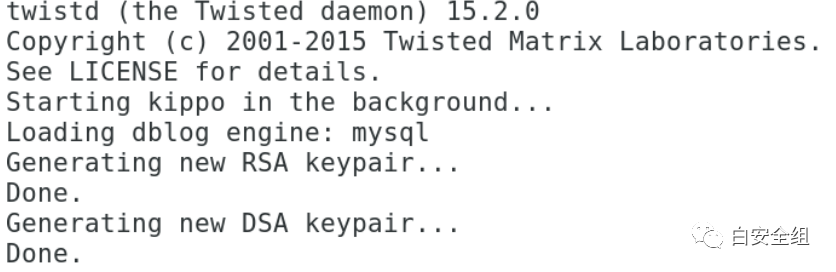

[[email protected] kippo]# su - kippo[[email protected] ~]$ cd kippo/[[email protected] kippo]$ chmod +x start.sh[[email protected] kippo]$ ./start.sh

如果启动失败,可能是前面环境安装失败,建议重新恢复快照,重新安装一遍

下图是正常安装的情况

我们通过查询端口的开启使用情况来看我们是否开启成功

netstat -antup | grep :22

这里开启了2222端口,证明开启成功了

systemctl disable firewalld && systemctl stop firewalld //关闭防火墙cat data/userdb.txt //查看登录的账号密码,这里可以自己添加

这里我们使用另一台机器进行登录

这里我们就是模拟黑客的登录,假设我们的机器被入侵了

输入123456的密码,进去之后执行一些命令

我们到蜜罐中查看登录之后的日志

[[email protected] kippo]$ tail -f /kippo/kippo/log/kippo.log 这里包含了登陆者的IP,登录者执行的命令,我们还可以回放对方的操作

先给

chmod +x /kippo/kippo/utils/playlog.py这个playlog就是回放操作的文件,给他加一个执行权限然后我们运行并且指定记录文件

cd log/tty/ 到这个目录下,可以查看记录

/kippo/kippo/utils/playlog.py 20220413-135434-4973.log使用playlog.py然后指定日志,会回放入侵之后的操作。相当于一个回放,很有意思。

到这里蜜罐服务器的搭建就完成了。

关于回放功能使用的一些小技巧:

有录制就有播放,就像录视频一样,执行下面这个命令即可,时序文件在前,命令文件在后

[[email protected] ~]# scriptreplay 1111.file 1111如果操作过程比较长怎么办?比如黑客做了 5 个小时操作,难道我们需要看 5 个小时?

scriptreplay 命令带有一个-d 的选项,用于快放的,比如我们可以快放 10 倍,这样就可以节约很

多时间了

[[email protected] ~]# scriptreplay -d 10 xuegod.file xuegod自动触发监控,黑客登陆的操作与实时监控

思路:用户登录到系统后,自动触发 script 录屏,并记录登录时间、登录的用户。

这个时候就只要让 script 命令在登录时自动运行,我们可以把它添加进 shell 环境配置文件中。

创建一个目录用于存放录制后的文件,这里我故意伪装为 dhcpd,让黑客不容易察觉到

[[email protected]~]# mkdir -p /etc/dhcpd/[[email protected]~]# vim /etc/profile

#在中间处找个位置写入以下内容

script -t -f -q 2>/etc/dhcpd/$USER-$UID-`date +%Y%m%d%H%M%S`.time -a/etc/dhcpd/$USER-$UID-`date +%Y%m%d%H%M%S`.hisif [ "$SHLVL" = 1 ]; thenexitfi

相关工具的获取,关注公众号,发送

蜜罐即可获取!

如有侵权请联系:admin#unsafe.sh