0x00 接任务

客户要求仿造他们内网的一个统一身份管理平台做钓鱼演练

要求:

1. 记录每个目标何时点开邮件,何时点开链接,何时提交账号密码登录

2.受害者点完登录,跳转到显示”以上为集团信息安全部钓鱼邮件测试,您已上钩!“

3. 不能记录他们提交的密码,只记录账号

0x01 搭建环境

注册域名

将目标域名的i改为l在godaddy注册钓鱼域名

搭建发信平台

使用gophish做发信平台

先买个服务器

这里采用justhost买的centos7为例

关闭防火墙systemctl stop firewalld.servicesystemctl disable firewalld.service

安装gophish

https://github.com/gophish/gophish/releases

wget https://github.com/gophish/gophish/releases/download/v0.11.0/gophish-v0.11.0-linux-64bit.zipmkdir -p /app/gophishunzip gophish-v0.11.0-linux-64bit.zip -d /app/gophish/cd /app/gophish/chmod +x gophish

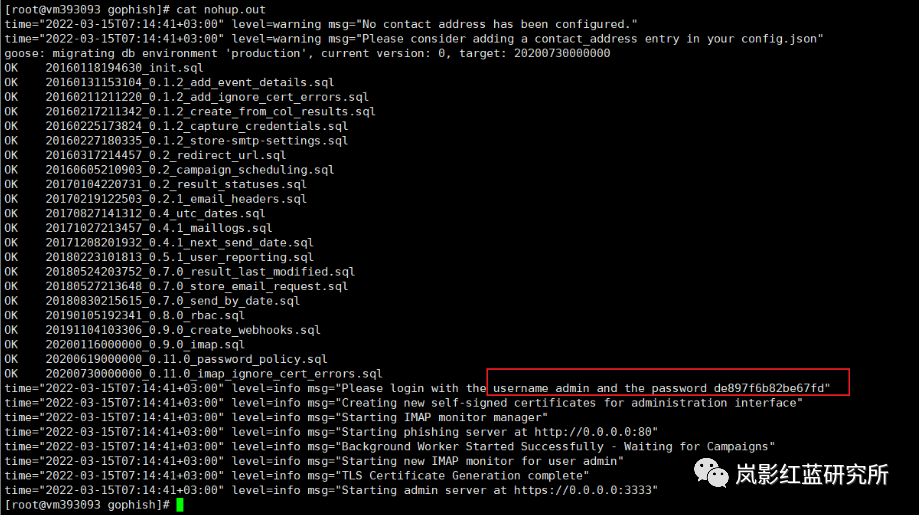

vim config.json后台地址修改为0.0.0.0对外开放nohup ./gophish & 运行cat nohup.out 查看生成的密码

登录即可

再将钓鱼网站的域名解析到gophish服务器:

为了增加网站真实性,用singlefile浏览器插件把目标公司官网前端拷贝下来 做成一个假网站将www的a记录解析到假网站(目标官网有cdn)

再将钓鱼网站的域名解析到gophish服务器:

为了增加网站真实性,用singlefile浏览器插件把目标公司官网前端拷贝下来 做成一个假网站将www的A记录解析到假网站(目标官网有cdn)

搭建发信服务器

使用EwoMail搭建发信服务器

配置dns

参考http://doc.ewomail.com/docs/ewomail/install 安装

脚本跑完能访问到:8010/Center/Index/login

就安装成功了

搭建钓鱼页面

登录gophish

选择landing pages

新建一个钓鱼页面

因为是内网的系统 就用向日葵连客户的pc ctrl+s拷贝出了前端代码

看了下前端的表单 form标签和input标签少了些内容 gophish配合会有点问题 会抓不到受害者提交的账号密码

于是对他们进行下修改 加了些值

然后把html引用的js、css都拷到vps上 使其跨域读取

勾选抓取账号

然后配置下提交表单后跳转的页面

配置成客户要求的 显示 “以上为集团信息安全部钓鱼邮件测试,您已上钩!”

构造话术

话术这边写好发给客户 客户又做了简单修改后

在gopish中选择Email templates

新建一个信件

Subject填入邮件主题,html中填入客户修改好的话术

ctrl+k插入钓鱼网站的超链接: (因为要判断哪个受害者点了链接 所以url这里要填{{.URL}})

然后勾选邮件追踪功能---Add Tracking Image

在邮件的任意位置插入{{.Tracker}}即可 他会在tracker处插入一个受损的图片来追踪是否打开邮件

这样环境就都配置好了!

0x02 钓鱼实施

首先加个邮箱账号

然后在gophish中的sending profiles中加入这个添加的发信账号

ps:添加完最好用send test email试一下能否发信

然后在users & groups中加入目标邮箱

这里是支持csv导入的

最后点击campaigns即可使用以上配置发信

URL填写gophish服务器的phish_server地址 这里为了使其更真实 做了域名解析

然后配置计划任务 使其在launch date和send emails by这段时间之间每单位时间发送一封 避免封禁

然后点击launch campaign即可

结果会在仪表盘展示:

受害者视角:

推荐阅读

学习更多技术,关注我:

如有侵权请联系:admin#unsafe.sh