1、题目简介

1.1 背景介绍

客户经理早些时候给 SOC 打了电话,听起来非常沮丧和愤怒。他说他无法访问计算机上的任何文件,并不断收到一个弹出消息,说明他的文件已被加密。您断开计算机与网络的连接并提取了他机器的内存转储并开始使用 Volatility 对其进行分析。继续调查以发现勒索软件的工作原理以及如何阻止它?

1.2 题目链接

https://blueteamlabs.online/home/challenge/memory-analysis-ransomware-7da6c9244d

2、题目解析

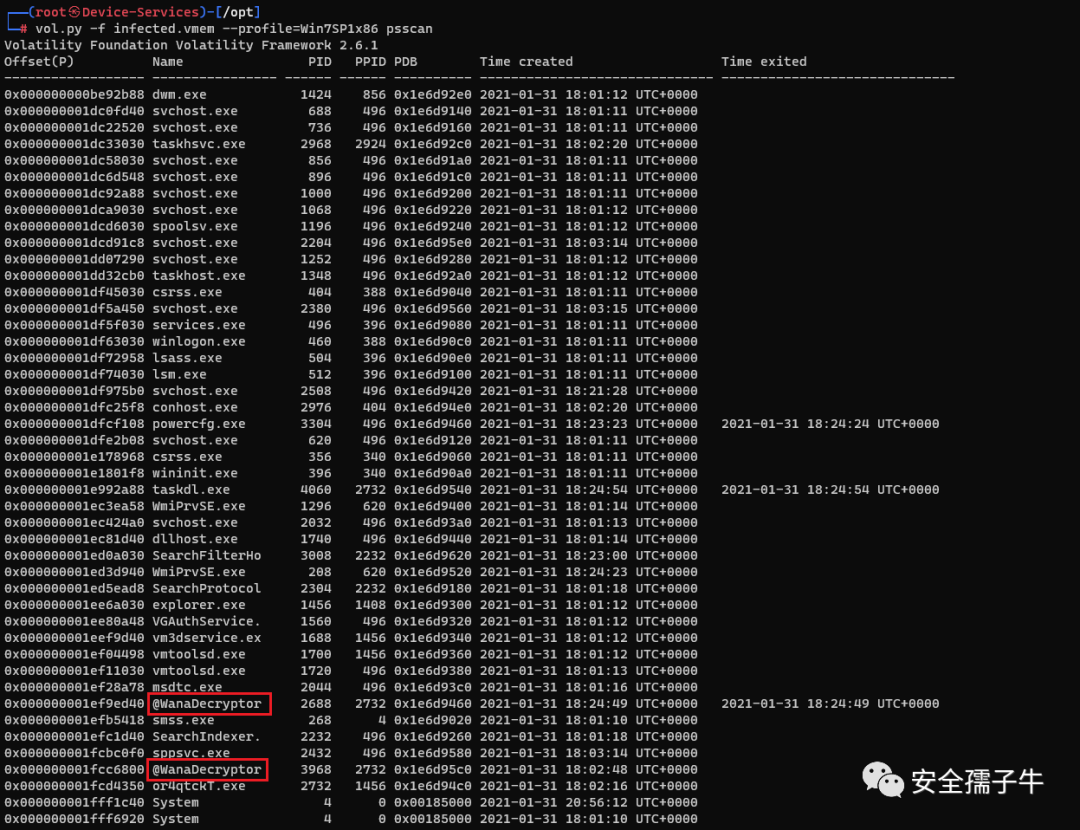

2.1 运行"vol.py -f protected.vmem --profile=Win7SP1x86 psscan",将列出所有进程。可疑进程的名称是什么?

Psscan 是 Volatility 用来搜索所有正在运行的进程的模块,根据提示进程名称是以@开始,目前只有一个名称为:@WanaDecryptor

vol.py -f infected.vmem --profile=Win7SP1x86 psscan

2.2 可疑进程的父进程 ID 是什么?

通过pstree查看进程树,可以查看进程PID和PPID,PID为进程ID,PPID为进程父进程。恶意软件的进程为3968,该进程的父进程为2732

vol.py -f infected.vmem --profile=Win7SP1x86 pstree

2.3 创建此进程的初始恶意可执行文件是什么?

可以通过pstree查看恶意文件的上级文件,或者通过psscan查看ppid获取信息,初始恶意文件为:or4qtckT.exe

vol.py -f infected.vmem --profile=Win7SP1x86 pstree

vol.py -f infected.vmem --profile=Win7SP1x86 psscan | grep 2732

2.4 如果你深入到可疑的PID(vol.py -f protected.vmem --profile=Win7SP1x86 psscan | grep (PIDhere)),找到用于删除文件的进程

通过查看到进程ID为2732释放taskdl.exe文件

vol.py -f infected.vmem --profile=Win7SP1x86 psscan | grep 2732

2.5 找到第一次执行恶意文件的路径

Filescan 是 Volatility 使用的一个模块,可以显示文件的位置。通过进行过滤发现文件的路径、权限和内存偏移量。

获取到文件路径为:C\Users\hacker\Desktop\or4qtckT.exe

vol.py -f infected.vmem --profile=Win7SP1x86 filescan | grep or4qtckT.exe

2.6 你能确定它是什么勒索软件吗?(做你的研究)

通过搜索引擎分析该勒索软件为Wannacry

2.7 带有用于加密私钥的勒索软件公钥的文件的文件名是什么?(.eky 扩展名)

通过filescan查找文件,并基于grep进行过滤,得到文件名为:00000000.eky

vol.py -f infected.vmem --profile=Win7SP1x86 filescan | grep '.eky'

文章来源: http://mp.weixin.qq.com/s?__biz=MzI2MDI0NTM2Nw==&mid=2247488544&idx=1&sn=f25edebc03cbbea4978d5d22b1487106&chksm=ea6dc638dd1a4f2e24d0b5b6f048f32ed7524fed93a4d142c1959c37130aa99c67138e9ea994#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh