APT攻击TA558针对酒店和旅行行业开展攻击活动APT35利用新工具HYPERSCRAPE窃取电子邮件疑似APT组织针对土耳其海军发起钓鱼攻击Gamaredon Group攻击样本疑似Lazarus 2022-8-26 09:6:10 Author: 白泽安全实验室(查看原文) 阅读量:27 收藏

APT攻击

TA558针对酒店和旅行行业开展攻击活动

APT35利用新工具HYPERSCRAPE窃取电子邮件

疑似APT组织针对土耳其海军发起钓鱼攻击

Gamaredon Group攻击样本

疑似Lazarus Group攻击样本

披露Kimsuky攻击样本

漏洞数据

存在8年之久的Linux内核漏洞CVE-2022-0847

勒索软件

疑似LockBit3.0勒索攻击法国医院(CHSF)

基于GoLang的勒索软件BianLian瞄准针对多个行业

APT攻击

TA558针对酒店和旅行行业开展攻击活动

Proofpoint研究人员披露以经济利益为目的新APT组织TA558。该组织至少从2018年4月开始活跃,目标位于拉丁美洲、北美和西欧地区。TA558擅长伪装成酒店邮件进行附件钓鱼完成初始接入。在数次攻击活动中,TA558使用了至少15个不同系列的恶意软件,最常见包括Loda、Vjw0rm、AsyncRAT和Revenge RAT。下图是该组织2022年活动攻击链。

来源:

https://www.proofpoint.com/us/blog/threat-insight/reservations-requested-ta558-targets-hospitality-and-travel

APT35利用新工具HYPERSCRAPE窃取电子邮件

谷歌威胁情报研究员发现具有伊朗背景的APT35(又名Charming Kitten)正在使用名为HYPERSCRAPE的新型工具从Gmail、Yahoo!和Microsoft Outlook帐户中窃取用户的用户名、密码、身份验证Cookie等数据。研究人员表示HYPERSCRAPE工具目前还在开发阶段。

来源:

https://blog.google/threat-analysis-group/new-iranian-apt-data-extraction-tool/

疑似APT组织针对土耳其海军发起钓鱼攻击

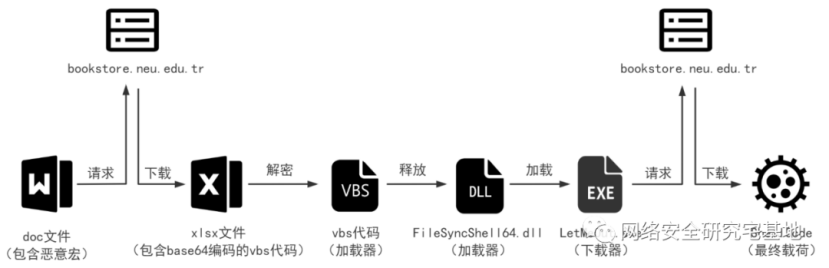

近日,安恒信息猎影实验室捕获到数个针对土耳其海军的钓鱼文档样本,经过对样本的分析发现,其与2021年4月26日披露的“Actor210426”行动攻击手法高度重合,因此推断两次攻击为同一组织的可能性极大,并命名为APT-N-04(又名穆伦鲨)。该组织至少从2021年开始活跃,主要目标是土耳其的科研机构,在此次攻击活动中,攻击者发送带有恶意宏的诱饵文档,启用宏后执行VBA代码开展攻击活动,下图是攻击流程图。

来源:

https://mp.weixin.qq.com/s/icGu9SEJ0blcXW9r0BbehA

Gamaredon Group攻击样本

近日,研究人员捕获Gamaredon Group的攻击样本,攻击者使用了CopyFromScreen函数捕获目标的屏幕截图,然后用base64对其进行编码并将其发送到C2。通信URL:http://143.110.242.16/index.php,C2域名:dnstb-backend.herokuapp.com。

来源:

https://twitter.com/h2jazi/status/1561835458727927812

疑似Lazarus Group攻击样本

研究人员捕获到了Lazarus Group的攻击样本如下表所示。

| Filename | Sogang KLEC.docx | f1a61ee026eac8583ee840d297792478 |

| Filename | shellengine.dll | edaff44ac5242188d427755d2b2aff94 |

| Filename | hvncengine.dll | 5beade9f8191c6a9c47050d4e3771b80 |

| URL | http://23.106.160[.]173/temp2.dotm | 8d7c3f3c56ad3069908901790adfa826 |

来源:

https://twitter.com/jameswt_mht/status/1559935091664625666

披露Kimsuky攻击样本

近日,研究人员发现了上传到VirusTotal的Kimsuky攻击样本。样本为宏文档,文件名:미국의 외교정책과 우리의 대응방향.doc(MD5:4de19e2c39b1d193e171dc8d804005a4、通信URL:hxxp://uppgrede.scienceontheweb.net/file/upload/list.php?query=1)。下图是宏文档的截图。

来源:

https://twitter.com/reddrip7/status/1562282889693126659

漏洞情报

存在8年之久的Linux内核漏洞CVE-2022-0847

Linux内核中存在8年之久的漏洞CVE-2022-0847浮出水面。该漏洞被美国西北大学的研究人员称为DirtyCred,是一个管道子系统中的漏洞,该漏洞允许本地权限攻击者在进程中写入任意可读文件,从而权限提升。CVE-2022-0847影响从5.8版本以上的Linux内核。

来源:

https://www.securityweek.com/dirtycred-vulnerability-haunting-linux-kernel-8-years

勒索软件

疑似LockBit3.0勒索攻击法国医院(CHSF)

Centre Hospitalier Sud Francilien(CHSF)是法国的一家大型医院,近期遭到网络攻击,导致医院的业务软件、存储系统以及信息系统暂时无法访问。攻击者要求支付1000万美元的赎金以换取解密密钥。法国网络安全记者发现了LockBit 3.0感染的迹象。但是目前,LockBit 3.0的勒索网站还没有出现包含CHSF的条目,因此,此次勒索攻击活动的幕后黑手尚未得到确认。

来源:

https://www.bleepingcomputer.com/news/security/french-hospital-hit-by-10m-ransomware-attack-sends-patients-elsewhere/

基于GoLang的勒索软件BianLian瞄准多个行业

Cyble研究人员观察到,BianLian勒索软件已针对制造、教育、医疗保健、BFSI(银行、金融服务和保险)等多个行业开展攻击活动。该勒索软件会对目标主机上的关键文件进行加密,并修改其后缀为”.bianlian“,最后勒索软件会删除自身。感染成功后,受害者会收到有关如何恢复其加密文件的说明。下图是BianLian勒索软件针对的行业的分布情况。

来源:

https://blog.cyble.com/2022/08/18/bianlian-new-ransomware-variant-on-the-rise/

往期推荐

疑似摩诃草攻击样本——每周威胁动态第86期(07.01-07.07)

如有侵权请联系:admin#unsafe.sh