一、工具介绍

二、运行界面

1、基于Win环境下运行cmd /k 即可新开cmd窗口,除collect_subdomain之外,其余工具均可无需等待当前命令执行结束直接执行下一条命令。且支持TAB键关键字自动补全。

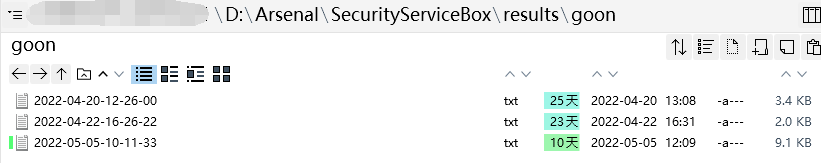

2、命令执行结束后,在results文件夹下可查看输出的报告(Finger扫描的结果在tools/collect/finger/output文件夹内)

三、工具集合

目前为止,工具集合了常见的域名收集、目录扫描、ip扫描、指纹扫描、PoC验证等常用工具,具体如下:域名收集:subfinder:subfinder(github.com)ksubdomain:knownsec/ksubdomain: 无状态子域名爆破工具 (github.com)指纹扫描:Finger:EASY233/Finger: 一款红队在大量的资产中存活探测与重点攻击系统指纹探测工具 (github.com)ip扫描:smap:s0md3v/Smap: a drop-in replacement for Nmap powered by shodan.io (github.com)fscan:shadow1ng/fscan: 一款内网综合扫描工具,方便一键自动化、全方位漏扫扫描。(github.com)goon: (github.com)目录扫描:dirsearch:maurosoria/dirsearch: Web path scanner (github.com)ffuf:ffuf/ffuf: Fast web fuzzer written in Go (github.com)PoC扫描:afrog:zan8in/afrog: 一个挖洞工具 - A tool for finding vulnerabilities (github.com)autoxray:内置,xray basic爬虫模式自动批量扫描nuclei:projectdiscovery/nuclei: Fast and customizable vulnerability scanner based on simple YAML based DSL. (github.com)pocsearch:内置,搜索CVE编号漏洞的poc/exp在Github的地址rad:chaitin/rad (github.com)vulmap:zhzyker/vulmap: Vulmap 是一款 web 漏洞扫描和验证工具, 可对 webapps 进行漏洞扫描, 并且具备漏洞验证功能 (github.com)xrad:内置,xray和rad联动扫描中间件检测利用:Shiro: https://github.com/j1anFen/shiro_attackStruts2ThinkPHPWeblogic:https://github.com/21superman/weblogic_exploit通达OAsocks5代理:RotateProxy:akkuman/rotateproxy: 利用fofa搜索socks5开放代理进行代理池轮切的工具 (github.com)其他工具:AppInfoScanner:https://github.com/kelvinBen/AppInfoScannerfrida-skeleton:https://github.com/Margular/frida-skeletonPacker-Fuzzer:https://github.com/rtcatc/Packer-Fuzzer

四、下载地址

项目地址:https://github.com/givemefivw/SecurityServiceBox

如有侵权,请联系删除

推荐阅读

查看更多精彩内容,还请关注橘猫学安全:

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5OTY2NjUxMw==&mid=2247497482&idx=1&sn=ef246a5c85db808d0844f7e45e5d99f0&chksm=c04d7034f73af92233fc4ad78c177e0758d2ad62a4d974acba5d05e915e5ac0b2c1f5e9bac57#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh