2022-8-23 17:31:29 Author: 401SecNote(查看原文) 阅读量:181 收藏

点击蓝字关注

CVE-2022-31793

muhttpd Web 服务器漏洞影响 Arris/Arris-variant DSL/Fiber 路由器路径遍历漏洞

摘要

muhttpd (mu HTTP daemon) 是一个简单但完整的 Web 服务器,用可移植的 ANSI C 编写。它支持静态页面、CGI 脚本、基于MIME类型的处理程序和 HTTPS。它在接受任何连接之前放弃特权,并且可以记录收到的请求。它已经在 GNU /Linux、Net BSD、Free BSD上进行了测试、Mac OS X 和 Cygwin。它可以在 32 位和 64 位、小端法和大端法系统上成功运行。该 Web 服务器广泛用于 ISP 客户端设备 (CPE),最显著的是用于路由器NVG443、NVG599、NVG589、NVG510 等型号以及 ISP 定制变体(例如 BGW210 和 BGW320。

2022 年 7 月 29 日,安全研究员Derek Abdine披露了 Arris 路由器中的多个漏洞,其中最严重的是CVE-2022-31793。此漏洞允许未经身份验证的远程用户使用简单的路径遍历漏洞访问和下载设备文件系统上的任何文件。更老练的攻击者可以下载设备的系统设置,包括 WiFi 和管理员密码设置。

这些路由器常见于住宅网络和小型企业中,是唯一将互联网与认为自己免受外部威胁的个人分开的东西。由于这些设备是由他们的互联网提供商提供给客户的,因此已知和潜在的风险是巨大的。然而,这个漏洞的罪魁祸首在于处理网络管理页面的 HTTP 请求的底层软件:Muhttpd,一个用 C 编程语言编写的可嵌入 HTTP 守护程序。值得注意的是,自 2006 年首次提交以来,源代码中就存在此漏洞,这意味着任何使用该软件的设备都可能被利用超过 16 年。

评分

该漏洞评分为 7.5( CVSSv3 )。

影响范围

1.1.7 之前的 muhttpd 中 request.c 中的 do_request 允许远程攻击者通过在文件系统上的所需路径之前构造带有单个字符的 URL 来读取任意文件。这是因为代码在提供文件时跳过了第一个字符。Arris NVG443、NVG599、NVG589 和 NVG510 设备以及 Arris 派生的 BGW210 和 BGW320 设备受到影响。

漏洞分析

漏洞分析:

https://derekabdine.com/blog/2022-arris-advisory

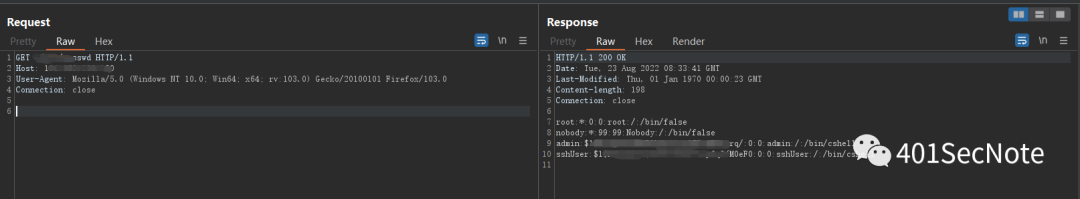

漏洞复现

工具复现:

相关POC及检测工具后台回复CVE-2022-31793获取

修复建议

缓解措施:停止 Web 服务器,或将其从不受信任的网络(Internet、LAN)中设置防火墙。

对于受影响的基于 Arris 的网关:禁用远程管理,或为来自 Internet 的远程访问端口设置防火墙。

这并不能阻止 LAN(以太网或 WiFi)的利用。

对于 muhttpd 的普通用户:升级到版本 1.1.7。

参考链接:

https://derekabdine.com/blog/2022-arris-advisory

https://nvd.nist.gov/vuln/detail/CVE-2022-31793

https://securityonline.info/cve-2022-31793-muhttpd-web-server-flaw-affects-arris-arris-variant-dsl-fiber-router/

https://censys.io/cve-2022-31793-arris-routers-and-muhttpd/

我知道你 在看 哦

如有侵权请联系:admin#unsafe.sh