干货 | 赏金猎人之Google Dorking语法总结

Google Dorking非常强大,但人们不喜欢在他们的工作流程中普遍使用它。任何有经验的赏金猎人都会告诉你,这是了解系统的最快方法之一。什么是Google Dorking?Google Dorki 2022-8-22 11:7:16 Author: HACK学习君(查看原文) 阅读量:78 收藏

Google Dorking非常强大,但人们不喜欢在他们的工作流程中普遍使用它。任何有经验的赏金猎人都会告诉你,这是了解系统的最快方法之一。什么是Google Dorking?Google Dorki 2022-8-22 11:7:16 Author: HACK学习君(查看原文) 阅读量:78 收藏

Google Dorking非常强大,但人们不喜欢在他们的工作流程中普遍使用它。任何有经验的赏金猎人都会告诉你,这是了解系统的最快方法之一。

什么是Google Dorking?

Google Dorking是一种黑客技术,它使用Google搜索和其他Google应用程序来查找网站正在使用的配置和计算机代码中的安全漏洞。

Google Dorking也可以用于OSINT来查找更大的漏洞并将它们链接起来以获得更好的错误。

我使用的谷歌dorks:

有些是从各种聊天中学来的,而另一些则被修改,但大多数是定制的。让我们首先讨论一下我使用的工具:

使用 14 种不同的 dork,从公开的文档到日志文件,甚至目录列表。

地址:https://pentest-tools.com/information-gathering/google-hacking

非常简单

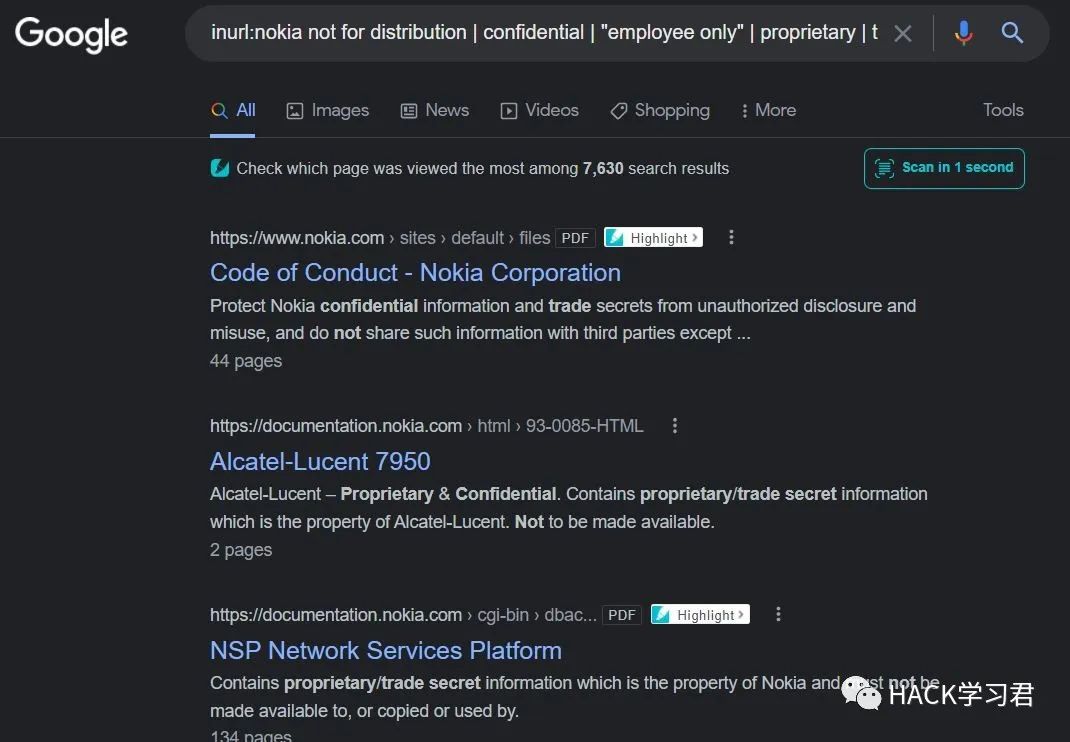

案例,通过下述语法挖掘到了诺基亚的信息

自定义 DORKS:

inurl:.gov password | credential | username filetype:log此dork检查日志文件中的密码,凭据和用户名,以.gov为例,将其更改为你的目标即可。

inurl:.gov not for distribution | confidential | “employee only” | proprietary | top secret | classified | trade secret | internal | private | WS_FTP | ws_ftp | log | LOG filetype:log我的常用语法:

inurl:.gov not for distribution | confidential | “employee only” | proprietary | top secret | classified | trade secret | internal | private filetype:xlsinurl:.gov not for distribution | confidential | “employee only” | proprietary | top secret | classified | trade secret | internal | private filetype:csvinurl:.gov not for distribution | confidential | “employee only” | proprietary | top secret | classified | trade secret | internal | private filetype:docinurl:.gov not for distribution | confidential | “employee only” | proprietary | top secret | classified | trade secret | internal | private filetype:txt

这些有效吗?是的,对于一家大公司,您至少会找到一些立足点,跟踪URL,我在许多情况下都发现了多个IDORS。

推荐阅读

文章来源: http://mp.weixin.qq.com/s?__biz=MzIzNzMxMDkxNw==&mid=2247489422&idx=1&sn=93d921ff3130d27ab038c854a179344c&chksm=e8cbd124dfbc58323256b2312f5380d418213278b335d72ae36091087973b12f401773e713d9#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh