我们搭建好测试靶场后开始探测局域网ip

一眼看中192.168.36.148就是我们的靶机ip

我们还是nmap扫描一下端口开放情况

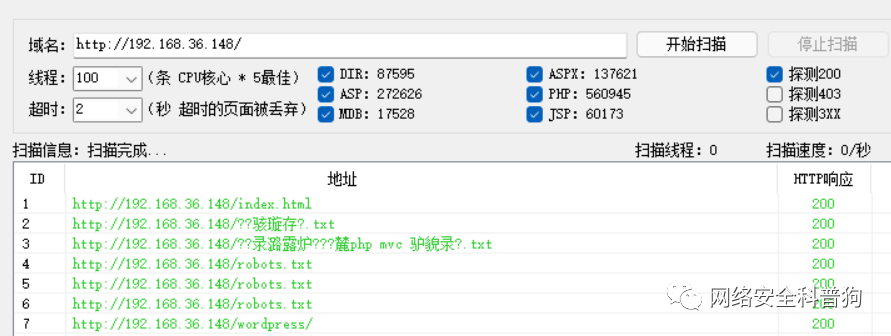

发现开放了80端口,我们还是老样子,掏出御剑扫一下

在探测的时候我们去识别一下中间件等信息

开始上御剑

我们发现了robots文件和一个wordpress的文件夹

访问看看

就一个文件夹,打开看看是什么页面

有东西,我们先看一下这个页面都有什么吧

咦,发现了login的超链接,没猜错的话应该是登录点

果然,这就是一个wordpress的站点,先来测试一波弱口令

弱口令成功进入

我们找一个能编辑代码的地方尝试写入一句话

有php的页面代码,我们尝试插入一句话

还是老样子,冰蝎马

保存后进行查看

至于404页面的路径,直接百度就好

http://192.168.36.148/wordpress/wp-content/themes/twentyfourteen/404.php

白屏的,好情况,直接连接

连接成功,我们直接上msf

设置好后开始监听

然后配置冰蝎那边的ip和端口

配置好后开干

连接成功,我们开始数据库提权拿信息

mysql -h localhost -u root -p -D wordpress -e 'select * from wp_users'

md5加密的密码,我们拿到网上去解密一下

解密成功,我们去登陆一下试试

登陆成功,拿下此站点

星球的最近主题和星球内部工具一些展示

欢迎加入星球!

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推荐阅读

文章来源: http://mp.weixin.qq.com/s?__biz=MzkxNDAyNTY2NA==&mid=2247490801&idx=2&sn=adec4e07f625400728bc131b97a30b95&chksm=c175e15ef6026848d73541972b3982218cd1f961ecc266513802e16db942a63197b783e17b3b#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh