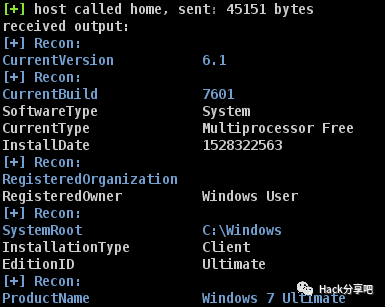

0x01 描述

0x02 设置

reg.cna -> Registry -> Recon -> regenum项目地址:

https://github.com/optiv/Registry-Recon如有侵权,请联系删除

推荐阅读

查看更多精彩内容,还请关注橘猫学安全:

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5OTY2NjUxMw==&mid=2247496883&idx=1&sn=19f5536d83ab740c096223cc247ae36c&chksm=c04d738df73afa9bc358a917acbd359d3332d0a404cba3504caa7d0552c6a36abf8a4aafd855#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh